性善説では限界、今こそDLPツール:IT導入完全ガイド(2/3 ページ)

知財情報が韓国企業に流出し1000億円超の賠償請求訴訟に発展した事件は記憶に新しい。情報流出を防ぐべくデータの中身を判断し保護するDLPツールが今こそ必要だ。

DLPソリューションの基本構成

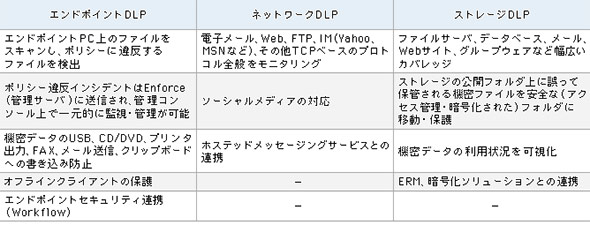

一口にDLPといってもさまざまなとらえ方があるが、大まかには次のようなソリューションから構成されている。

エンドポイントで使用されている機密データ検出、監視及び漏えい防止を行う「エンドポイントDLP」、ネットワーク上を流れる機密データの監視と漏えい防止を行う「ネットワークDLP」、ファイルサーバやデータベース、イントラネット、グループウェアなどのストレージに保存されるデータの検出と保護を行う「ストレージDLP」だ。

DLPツール導入の実際

アクセス制御や暗号化といった仕組み中心のセキュリティ対策とは異なり、データ(コンテンツ)そのものの中身に注目し、機密情報の「特定・検出」「監視」「保護」を行うのがDLPツールの特徴である。具体的には、下記のようなステップを経て、機密情報の漏えいを防止する。

Step 0(準備):機密情報の「見える化」

個人情報やクレジットカード情報、設計書、財務諸表などの機密情報は、ファイルサーバやデータベースの他、社員各自のPCのローカルディスクなど、社内のさまざまな場所に散在している。

実データの保管場所や使用場所にかかわらず、まずはこれらの機密情報がどのように利用されているのか、現状を「見える化」することが重要だ。これが後に続くDLPの運用フェーズをスムーズに進めていくためのポイントとなる。

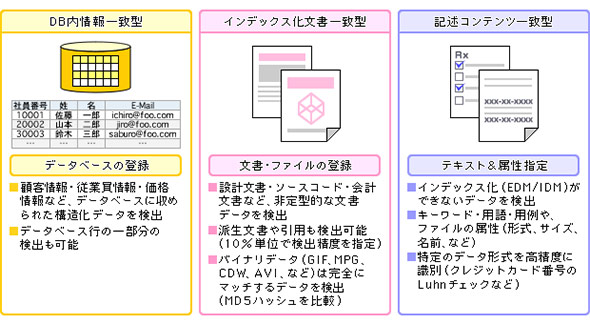

Step 1:機密情報を特定、検出するポリシーを策定

さまざまなデータに含まれるキーワードやパターン(特徴)に着目し、「機密情報」と「機密ではない情報」に区分するための社内基準を策定する。IT部門だけではなく、実際に機密情報を扱っている設計部門や営業部門、財務部門など、全社横断のプロジェクトを編成し策定にあたる必要がある。

まずはDLPツールのベンダーが提供するテンプレートを活用し、自社に合わせてカスタマイズしていくのが一般的である。

Step 2:ポリシーを適用して機密情報をスキャン

策定したポリシーを実環境に適用し、さまざまなシステムに散在している機密情報を洗い出した上で棚卸しを行う。この結果を評価し、業務現場に混乱を引き起こすことがないよう実際の監視、保護に入る前に入念なチューニングを行って精度を高めておく。

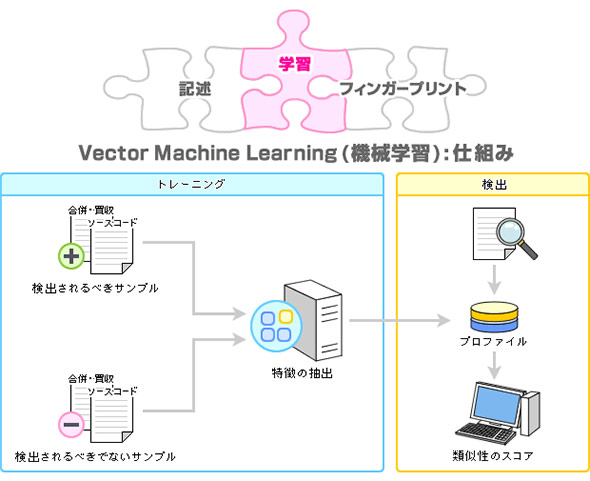

なお、機密情報を識別する特徴を完璧にカバーすることは容易ではない。そこで検出されるべきサンプルと検出されるべきでないサンプルを比較し、識別を自動化する機械学習の仕組みを提供しているベンダーもある。

多くのサンプルに適用して学習を重ねるほど正確性が向上し誤検知が減少するため、人手によるチューニング作業が省力化される。また前もってフィンガープリントを適用しなくても、新しい内容を検出することが可能となる。

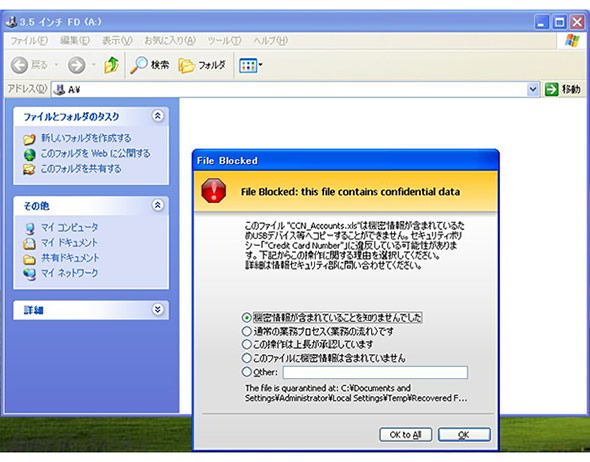

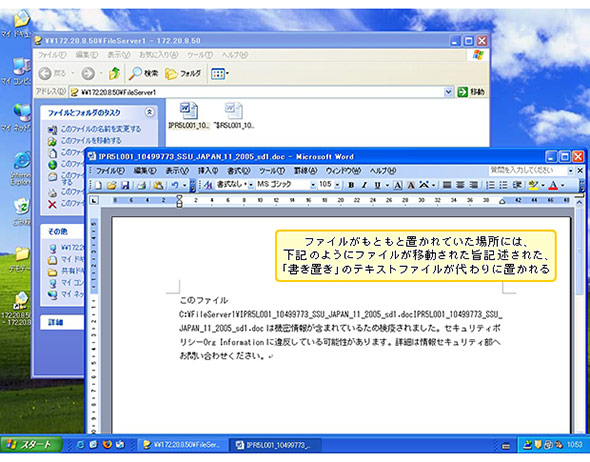

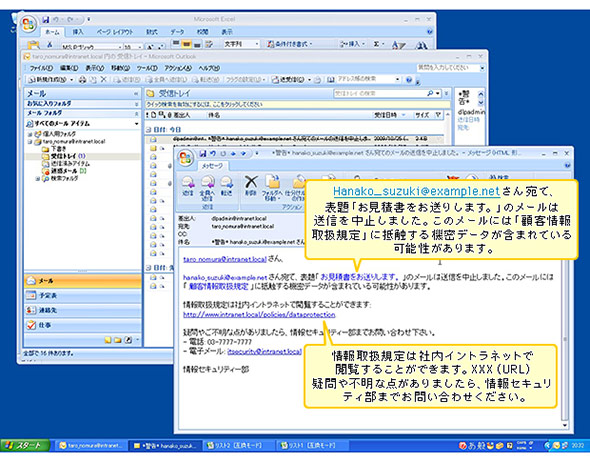

Step 3:実環境における監視

チューニングを施したポリシーを実際の環境に適用し、機密情報の適切な場所への移動、暗号化、権限管理の設定などを行う。また、日々の監視を通じて発見したリスクに応じて、アクセスのブロックやアラート表示など機密情報の保護を行う。

Step 4:実際の結果に基づいて対応策を改善

実際のDLPツールの運用結果を受けて、より効果的な対策を講じる。状況の変化に応じたポリシーの見直しや社員教育の実施など、息の長い取り組みが必要となる。

Copyright © ITmedia, Inc. All Rights Reserved.