盗撮に盗聴、端末をスパイに変える「クリープウェア」の恐怖:セキュリティ強化塾(3/5 ページ)

盗撮に盗聴、ゆすりまで、アナタのプライベートがバラされる恐怖。端末をスパイ化するクリープウェアの侵入手口と対策法とは?

クリープウェアの侵入手口

クリープウェアが端末に侵入する経路は、メールの添付ファイル、メール本文やSNSメッセージに記載されたURLのクリックが主なものだ。これは「標的型攻撃」の発端となる侵入手口とまったく同様だ。

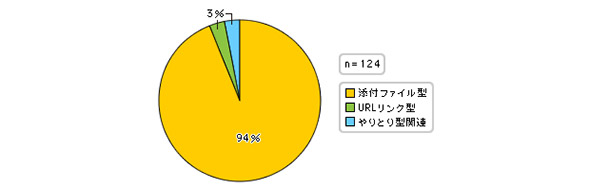

ここでは標的型攻撃に使われたメールについて、IPAによる分析結果の一部を紹介しよう。まず、ウイルス感染の種別の割合は、図2に見るように圧倒的に添付ファイルによるものが多い(94%)。URLリンクのクリックを誘い、ウイルス配布サイトに接続させて、アプリケーションなどの脆弱(ぜいじゃく)性を悪用して感染させる手口は3%、事前に1〜複数回の一般的な問合せなどの内容のメールをやりとりして信用させておいてからウイルス入り添付ファイルを送る「やりとり型」が3%だ。

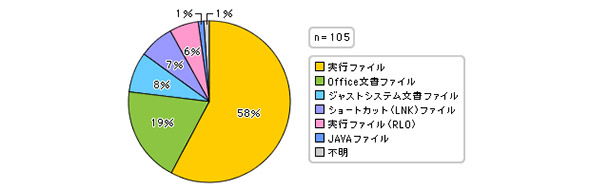

添付ファイルの中身は、図3に見るように拡張子が「.exe」などの実行ファイル形式が過半を占め、「.docx」などのOffice文書ファイル形式、「.jtd」などのジャストシステム製オフィスソフトのファイル形式、さらにショートカットファイル形式のもの(後述)が多い。こうした形式のファイルは開く前にウイルススキャンして、さらに差出人に確認してみるとよいだろう。

なお、図3で「実行ファイル(RLO)」とするのは、ファイル名の文字並びを右から左に変更する特殊文字(RLO)を挿入して、本来の拡張子を隠蔽(いんぺい)、偽装した実行ファイルのことだ。

例えば、「samplefdp.exe」というファイル名の「sample」の後にRLO文字を入れると「sampleexe.pdf」となる。PDF形式だから大丈夫だろうと開かせることを狙った手口だ。アイコンが通常と違っていたり、プロパティを開いてみるとそのタイトルの文字並びが逆順になっていたりするので、怪しいと思ったら開く前に確認するとよい。

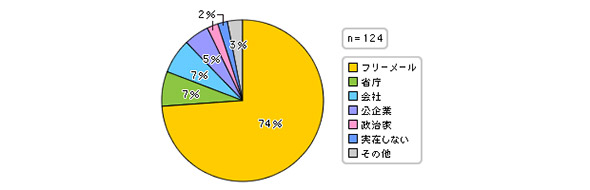

メールヘッダの「From」にも注目したい。メールの差出人として表示されるのは「特定の会社名」「省庁名」「社団法人などの公的機関」「実在する個人名」などが多いが、「From」には差出人や件名、本文内の署名などとは無関係のドメインが表示されるケースが多数を占める。

図4に見るように、「hotmail」や「yahooメール」などのようなフリーメールのドメインが74%を占める。フリーメールで得意先や省庁からのメールが送信されるケースはほぼないので、このような特徴をもつメールの添付ファイルを開いたり、記載URLをクリックしたりする前には、差出人に確認することが望ましい。

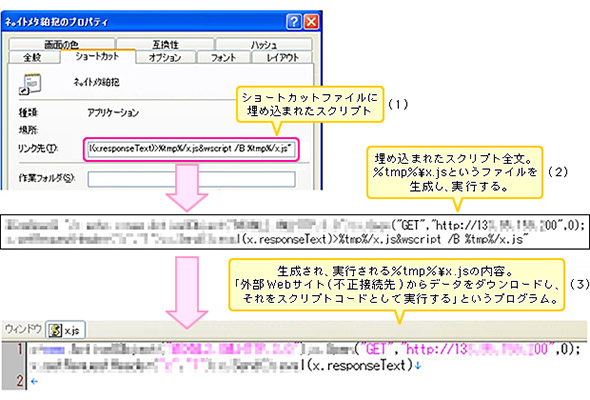

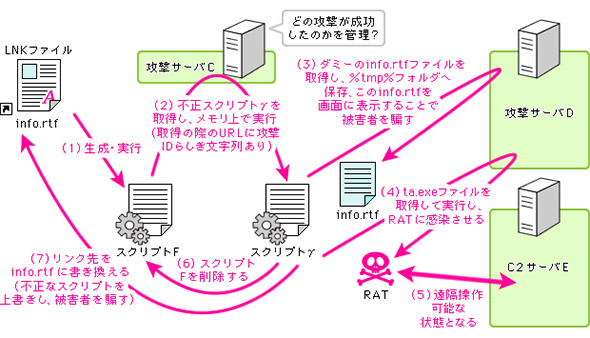

最近はショートカット(LNK)ファイルが使われるケースが目立つ。これはその形式(.lnk形式)のまま、またはzipで圧縮した形式で届く。ショートカットファイルには図5の(1)のようにスクリプトが埋め込まれ、これを開くと(2)のようにスクリプトが実行され、(3)のようにウイルス配布サイトにウイルスを取りに行くといった一連のウイルス活動が始まる。

図6にはショートカットファイルからの感染、RATインストールなどに至る仕組みの一例を示す。

Copyright © ITmedia, Inc. All Rights Reserved.