史上最大400Gbps攻撃も、増幅を続けるDDoS攻撃のカラクリ:すご腕アナリスト市場予測(4/4 ページ)

近年はUDPプロトコルを用いる「DNS」「NTP」などを利用したDDoS攻撃が増殖中。実際の攻撃手法を学びながらその対策に迫る。

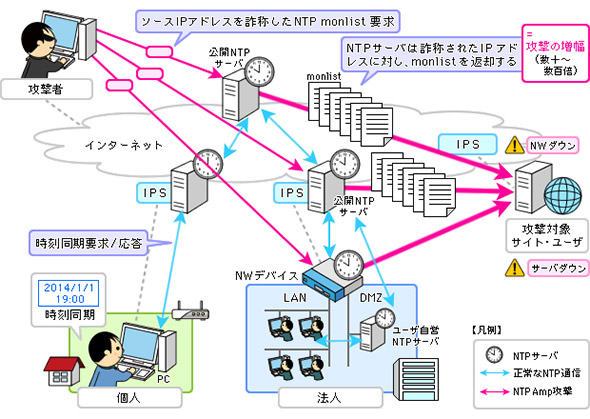

NTPリフレクション攻撃のあらまし

同様の手法で、時刻同期を行うためのNTPサーバを利用するDDoS攻撃もいま大きな問題になっている。本来の使い方ではリフレクションはそれほど大きなサイズにはならないので、従来はDDoS攻撃に使われるとは思われていなかった。しかし攻撃者はこのプロトコルにも弱点を見いだしている。

NTPにはモニタリングのためのコマンド(monlist)が用意されており、NTPサーバが過去に通信した相手先のIPアドレスを最大600件までリプライする仕様になっている。これを悪用し、送信元を偽装して踏み台とするNTPサーバと通信を行い、リプライに含まれるIPアドレスの数を増やした上、攻撃先のIPアドレスを偽装した本番の攻撃を行うと、攻撃パケットの1000倍以上のリフレクションにより攻撃先のネットワークをまひさせることができるといわれている。

今のところ史上最大のDDoS攻撃トラフィックとして400Gbpsの攻撃が確認されているようだが、それはNTPリフレクションを利用したものだ。恐らく帯域に余裕がある大企業のネットワーク、あるいはISPのネットワークであっても、この攻撃が集中するとひとたまりもないだろう。

なお、リフレクション攻撃はその動作をし得る全ての機器を踏み台にする可能性がある。ブロードバンドルーター以外で甚大な被害を生じさせる可能性があるのがスマートフォンだ。全世界に億単位で存在するスマートフォンがたとえ1KBでもリフレクションを行うようになると、破壊力はすさまじいものになろう。今後、十分な警戒が必要だ。

DDoS攻撃への対策は?

さて、こうした新たな手口が増加しつつあるDDoS攻撃に対する有効な対策は何だろうか。残念ながらISP側でできる対策には限りがある。

DDoS攻撃の特徴の1つは、あるサーバに殺到しているトラフィックが正当なものなのかどうかが内容を解析しなければ判断できないことだ。攻撃のように見えるトラフィック集中が、Webサイトのキャンペーンへの応募などの正当な理由でのアクセス急増が原因である場合もある。

攻撃か正常通信かの判断を行うことは通信、いわゆるデータの伝搬を担う部分ではできかねるのである。やりとりされるデータは、本来送信元もしくは受信者だけが知り得ることであり、通信経路でそれを解析などをすることは「通信の秘密」に触れることになってしまい、ISPは関知することはできない。

DDoS攻撃を受けているとユーザー企業などからの通知と要請があってはじめて、通信ブロックなどの対応をとることができるようになる。つまり、ユーザー企業側でDDoS攻撃を発見してもらう以外には、ISPは手を下すことが法的にできないのだ。

ただし、個別の契約やユーザー同意に基づいて、何らかの条件のもとに「異常」トラフィックを見つけて内容を検査した上でパケットを破棄する判断をISPに委ねるという対策はあり得る。また現在はネットワークからの攻撃に対するユーザー保護の観点から、通信事業者による緊急の対応は許されてもよいのではないかという議論が行われるようになり、2014年4月から総務省で検討が始まっている。将来的にはISP側での対策がある程度可能になるかもしれない。

攻撃の踏み台にされないことが肝心に

とはいえ現在のところ、DDoS攻撃からの防衛は基本的にはユーザーの責任ということになる。恐らく大企業ではDDoS攻撃用のセキュリティ対策を施していたり、対策を施されたクラウドサービスを利用したりしているため、攻撃を受けても大きな被害が生じないケースが多いものと思われる。

肝心なのは攻撃の踏み台にされないことだ。踏み台になると、自社のみならず、世界のインターネット利用者に悪影響を及ぼすことになり、ひいてはISPのさらなる回線広帯域化などの対策が必要になって回線料金が上がることにもつながりかねない。

踏み台にされない対策として、ファイアウォールやIPS、IDS、DDoS対策ツールの装備、アンチウイルスツールの適切な運用といった従来の対策に加え、上述した新しいDDoS攻撃への対策のために、次の3点はぜひ全てのユーザーに実行していただきたい。

- ほとんど全てのブロードバンドルーターではDNSフォワード機能がある。オープンリゾルバとなる可能性がある機器は設定をチェックし、オープンリゾルバとならない設定を施す

- ブロードバンドルーターはファームウェアアップデートで踏み台化防止が可能になるものもあるので、アップデートの有無をできるだけ頻繁にチェックし最新のものにする。もしも設定変更もアップデートもできない場合は新製品にリプレースする

- NTPサーバのようなリフレクションに利用される可能性のあるネットワークサービスは多数存在し、それはサーバ導入時に標準で起動するものもある。全てのネットワーク機器、サーバにおいて、常に必要な機能だけを運用し、不必要な機能、サービスは動かさないように設定する

この他にお薦めしたいのは、DoS攻撃のモニタリングサービス、またはコンサルティングの利用だ。DDoS対策用のツール導入や、DoS攻撃対策サービスはそれなりにコストがかかる選択になるが、モニタリングだけなら数千円から利用できるサービスもある。

自社のネットワークで何が起きているのかが把握でき、もしも機器設定などが原因で攻撃の踏み台になっているのなら、自社で対応が可能なこともあるだろう。コストと効果をよく考え、自社にふさわしい対策を実行していただきたい。

以上、DDoS攻撃の近年の目立つ傾向と対策について記したが、ISPや通信業者はDDoS攻撃に関する責任を負わないのかという疑念も持った人もあるかと思う。通信業者は産業の血液である情報を流通させるための「パイプ」屋であり、パイプの先で何が行われているかまでは関知できないという事情はご理解いただきたい。

ただし、そのパイプに少しでも詰まりが生じないよう、悪意を持った埃は一片たりとも許さないという強い信念をもって、業者間での連携を図りつつ、問題対応、解決に奔走している。このことにも、少しでよいので目を向けていただけたら誠に幸いだ。

Copyright © ITmedia, Inc. All Rights Reserved.