大規模LANでRATをせん滅する「チョークポイント監視」とは?:5分で分かる最新キーワード解説(2/3 ページ)

標的型攻撃による遠隔操作被害を防ぐセキュリティ対策「チョークポイント監視」が登場した。IPSとの違いは何か。

大規模ネットワークでも取りこぼなくしRAT通信を探査

最初の侵入検知や潜伏の検知も完全にはできないとすれば、後はウイルスの活動そのものを捉えて検知するしかない。ところが、ウイルスの通信は通常の通信プロトコルが使われ、内容は暗号化されている。業務用の通信と区別するのが難しく、ネットワーク監視ツールなどで監視しているだけでは検知できないことが多い。

そこで、IPSやIDS、UTM、ウイルス対策ツールなどに搭載される振る舞い検知技術やサンドボックス技術が使われる。しかし、これらの技術は大規模ネットワークの膨大なトラフィックの中では負荷が重すぎ、現実的には不正通信の取りこぼしを起こすことが懸念される。

今回発表された技術では、

- 膨大な業務通信の中に混ざる微少量の攻撃用通信であっても確実に見分けること

- 検知を高速化し、ギガビットネットワークでも取りこぼしなく、システム負荷も最小にすること

- 業務用通信を邪魔せず、誤検知しないこと

を目標にした。

富士通研究所内の2000台のクライアントがつながる本番ネットワークを使い、潜伏したRAT(ダミー)の活動を再現してテストが行われた。テスト用RATの通信パケットは全体の通信パケット量の0.0001%に過ぎなかったが、全ての不正通信の検知に成功し、業務通信の誤検知がないことが実証された。

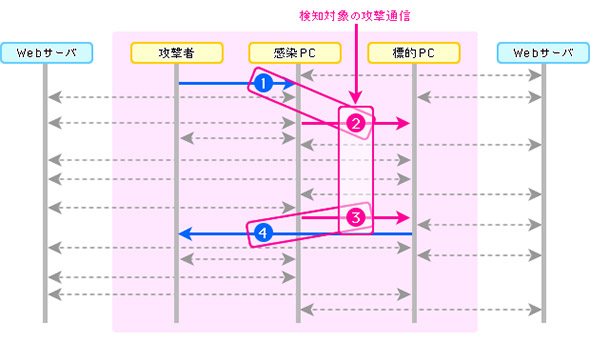

図2に見るように、攻撃者からの指令、感染PCから標的PCへの不正通信、攻撃者の元へと向かう通信が完全に検知された。

通信の「関連性」の割り出しとそれをベースにした高速検知技術

この技術の新しさは、大量の通信トラフィックがある中で、リアルタイムに攻撃パケットを判別するとともに、個々の通信同士を突き合わせて相関関係のチェックを高速に行えるところにある。

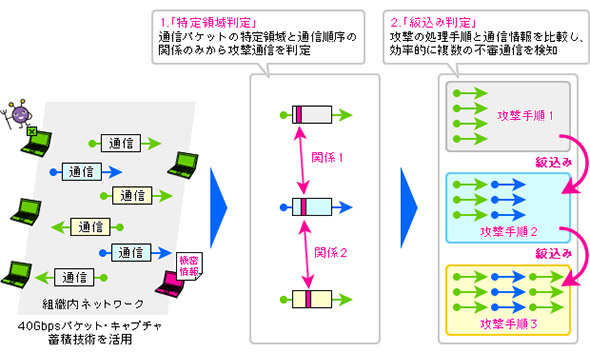

まず、高速なパケットキャプチャーによりネットワークを流れる全てのパケットを、各所にある監視装置でキャプチャーする。これには富士通が先ごろ発表した「40Gbpsパケットキャプチャー蓄積技術」を応用し(パケット蓄積はこの場合はしない)、ギガビットネットワークでもパケット取りこぼしがないようにした。

次に「特定領域判定」を行い、攻撃パケットと業務パケットの識別を行う。これが新技術の1つだ。パケットの特定領域と通信順序(特定領域の内容出現の順番)の関係を調べ、RATの活動の解析の結果判明した共通の関係性の有無を判定する。

この仕組みだけで攻撃用の通信と業務用通信とを弁別できる。パケット全体のスキャンではなく一部だけのスキャンと解析で事足りるので、検知精度を保った上での大幅な高速化が可能だ。

RATの潜伏活動では、むしろ不正パケットが含まれない通信が多用される。そこでもう1つの新技術「絞込み判定」を開発した。攻撃の処理手順と通信情報の相関を発見し、攻撃用の通信に特有のパターンを発見するものだ。

一例を挙げれば、外部の攻撃サーバからの指令がHTTPで送られてきた直後に、感染PCからSMBで内部のPCやサーバへの通信が発生するという攻撃の特徴がある。こうした特徴解析を複数、多段階で突き合わせることで「不審通信」を判定する。

高速検知技術のイメージを図3に示す。これら技術により、ギガビットネットワークで攻撃判定処理が可能な通信量を30倍に増やせる。

Copyright © ITmedia, Inc. All Rights Reserved.