特効薬あります、最新DDoS攻撃と対策:セキュリティ強化塾(1/4 ページ)

サーバやネットワークのダウンを引き起こすDDoS攻撃。止められない攻撃は待つしかないのか? 知らぬ間に踏み台になっていないか。

組織のサーバやネットワークに膨大な数のアクセスを行い、過負荷によるダウンやサービス停止、停滞を引き起こす攻撃がDDoS(分散型サービス不能攻撃)。この攻撃の特徴は、最新手法で実行すればおおよそ成功することだ。

攻撃量が大きければ目的を達し、少なければ無駄にネットワーク資源を使うだけに終わる。ターゲットとなるシステム側では実効性がある予防策がとれず、攻撃が止むのを待つしかないのが実情だ。しかし、DDoS攻撃をできるだけ抑えこむ方法は幾つかあり、たとえ標的にされてもサービスを維持できるソリューションもある。今回は、最近のDDoS攻撃の方法を紹介し、それに対抗できる方法について考えてみよう。

国内初のDDoS犯人摘発例は高校1年生、有名オンラインゲームが標的に

2014年9月、国内で初めてDDoS攻撃の容疑者が摘発され「電子計算機損壊等業務妨害容疑」で書類送検された。容疑者は熊本市の高校1年生だった。

オンラインゲームでアカウントが凍結されたことに不満をもち、腹いせに海外の攻撃代行サービスを利用して、国内外の設定に不備があるサーバを踏み台に使い、2日間にわたり33回の攻撃を行った。その結果、ゲーム会社のサーバには通常の20倍以上の負荷がかかり、10時間にわたってサーバが停止した。

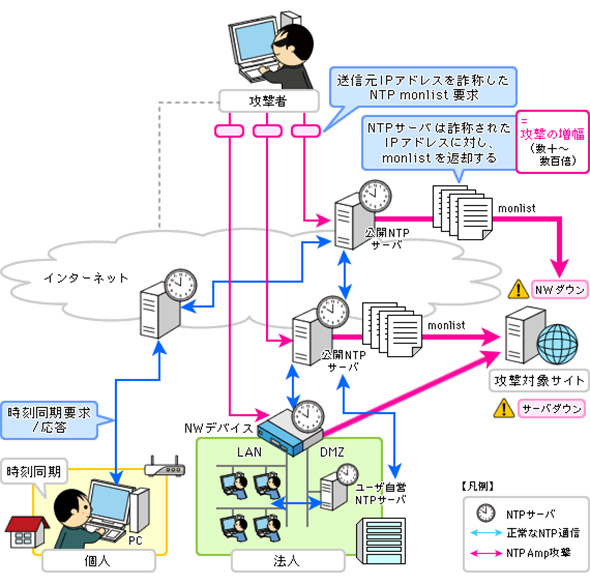

この事件で使われた攻撃手法は、近年多発している「NTPリフレクション攻撃」(図1)だった。世界各地で多数運用されるNTPサーバと呼ばれる時刻情報提供用のサーバに、発信元を標的のサーバに偽装した問い合わせを短時間に大量に行うものだ。

NTPサーバは、問い合わせへの回答を偽装された発信元に返すので、標的サーバが過負荷状態になる。時刻問い合わせや回答はごく小さなデータサイズだが、NTPサーバには最大600件の接続履歴(monlist)を返す機能があるため、巧みに悪用すると攻撃パケットの200〜1000倍以上のデータ量を送りつけられる。

踏み台にできるNTPサーバが多数あれば、わずかな労力で多大な負荷をかけられるわけだ。この事件の攻撃法詳細は定かでないが、利用されたNTPサーバは国内外延べ約1100カ所に及んだと報道された。

同様の手口とみられるDDoS攻撃は、近年世界的に増加した。2013年はスパムメール対策組織に対して300Gbpsものトラフィックを発生させ業務妨害する事例が発生、2014年春には欧州で400Gbpsの攻撃例も報告された。日本では冒頭の事件後も有名オンラインゲームが9日間にわたってサービスを停止する事件などが報道された。

かつては「ハクティビズム」と呼ばれる思想的な動機による集団的な示威行為としてDDoS攻撃が実行されるケースや、国際問題に関連する抗議行動の一環として行われるケースが多かったが、現在は特別な知識や組織的な賛同者、協力者がなくても、海外のアンダーグラウンド業者にお金を払えば、簡単に特定サービスを狙い撃ちできる。

しかも、攻撃パケットそのものからは犯人が特定できないので、調査には時間と手間がかかり、身元を隠した攻撃が成立しやすいのも問題だ。

また、DDoS攻撃の手口はNTPリフレクションだけではない。古くから使われてきた手口がいまだに被害を与えるとともに、別のプロトコルを利用するリフレクション攻撃も増加している。これらの攻撃に対して、セキュリティツールやソリューションは果たして有効にだろうか。

Copyright © ITmedia, Inc. All Rights Reserved.