DDoSや標的型攻撃はこう防ぐ、中堅中小企業向けUTM選定術:IT導入完全ガイド(3/4 ページ)

ファイアウォールやURLフィルタリング、IPS、VPNなど、個別に進化した製品を「ひとまとめ」にし、手軽に多様な脅威から守るUTM。基礎知識から運用管理まで紹介する。

ウイルス感染や情報窃取を狙う標的型攻撃への「入口対策」

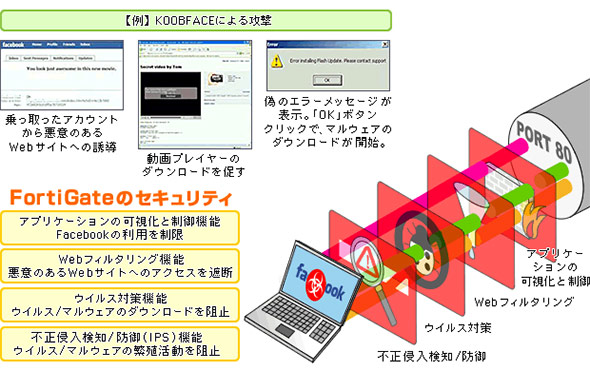

次に気になる標的型攻撃は、複数の段階をたどるのが特徴だ。まずは事前調査、次にメールの添付ファイルを開かせるなどでPCをウイルスに感染させ、インターネットから攻撃用のツールを送り込んで内部で侵入を拡大し、重要情報にたどり着いたら攻撃者のもとに送信するといった経過をたどる。UTMはゲートウェイで入口と出口を守る役割を果たす。そのうち、入口対策は図3のように多層化できる。

図中のKOOBFACEはSNSから魅力的なソフト(実はウイルス入り)のダウンロードを誘う攻撃だが、そもそも従業員のSNS利用を禁止したり、閲覧以外のことはできない制限をしていれば予防できる。それが無理でも、IPS、アンチウイルス、Webフィルタリングといった多層防御のどこかでウイルスを検出し、阻止できるだろう。

標的型攻撃への「内部、出口対策」

ウイルスは社内ネットワークで重要情報のありかを探しながら侵入を深めていく。攻撃者が外部からリモート操作で適切と思われる攻撃用プログラムを感染PCに送り込み、さまざまな手口で侵入を深める。重要情報が見つかったら、それを外部へと送り出す。

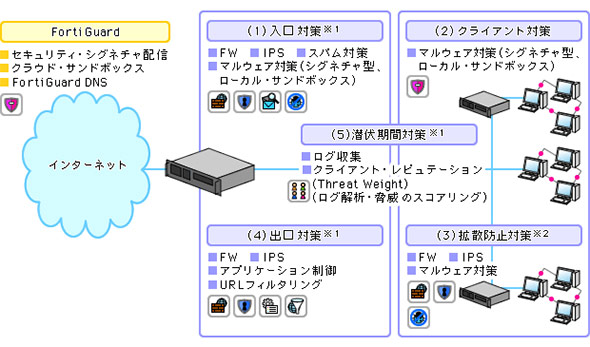

この動きのそれぞれを、UTMで抑えこむことが可能だ(図4)。攻撃者のC&Cサーバは世界中のセキュリティ機関が調査し、迅速に各UTMベンダーのデータベースに反映されるので、社内から攻撃サーバへの接続はWebフィルタリング機能で遮断できる。

また、社内のLANセグメントにUTMを設置すれば、社内に侵入を広げる不審な通信を発見したり、ウイルスを感染させようとする動きを検知できたりする。さらにアンチウイルスがPCへのウイルス感染を検知して駆除する重要な役割を果たす。

ウイルスが侵入する直前で駆除するのが理想だが、現在のウイルスはアンチウイルスをすり抜けるものが多い。たとえ感染しても外部と不正な通信をさせず、リモート操作もできないようにして影響を最小限にするのが標的型攻撃への現実的な対策だ。こうした機能は、上述のDDoSの踏み台として利用されている社内PCを発見、駆逐するのにも有効だ。

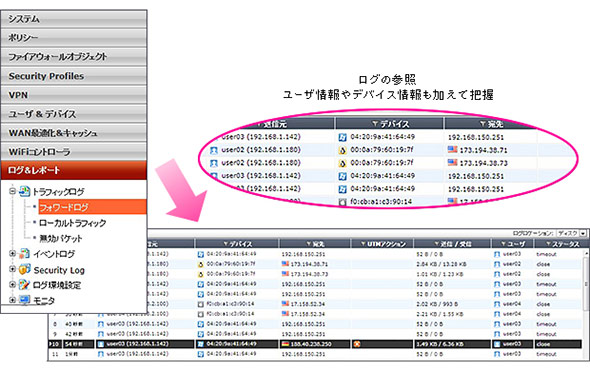

なお、標的型攻撃では攻撃や情報漏えいが生じていてもユーザーや管理者ともに気付かないことが多い。被害に気付くポイントは「ログ分析」なのだが、適切なツールを使わないと被害が発見できない。UTMは全体のログをまとめて出力できるので、セキュリティ機器個別のログを突き合わせるよりも相関関係の分析などがしやすいメリットがある(図5)。

製品によっては、業務に無関係な機密情報のあるサーバに繰り返しアクセスしようとするなどの不審なクライアントPCの挙動をログやリアルタイム監視によりスコアリングし、高ランク(=高リスク)なPCを発見、適切な処置がとれるようにするものもある(図6)。

このようにUTMは標的型攻撃の内部での侵入拡大段階(潜伏段階)や情報窃取(出口段階)の活動を防止するのに役立つ。なお、攻撃の発端として一番多いのがメールへの添付ファイル実行やメール内の誘導先URLへの接続だ。攻撃メールを検知し、保留または削除するのはメールフィルタリング機能が担当する。この機能はUTM内に備えるベンダーと、別途連携可能な製品として販売するベンダーがある。

Copyright © ITmedia, Inc. All Rights Reserved.