DLPで防ぐ内部不正、情報漏えいは1事件1億円?:IT導入完全ガイド(4/5 ページ)

外部からの攻撃ばかりでなく、内部での情報の不正利用を防ぐ情報漏えい対策が重要視される。データの属性に着目して管理を強化するDLPツールの特長と働き、導入検討の要点を紹介する。

IT資産管理ツールと比較すると

ハードウェアとソフトウェアのインベントリ(構成情報)を自動収集し、管理可能にする機能を主に担うIT資産管理ツールには、PCのセキュリティ実施状況の把握などセキュリティ運用管理を効率化する機能が盛り込まれており、USBメモリの使用制限など直接情報漏洩防止に役立つ機能もある。

ただし、外部デバイスの接続を禁止することはできても、DLPツールのように機密区分に応じて「あるファイルは外部デバイスにコピー禁止、あるファイルは強制暗号化してコピー可能にする」といったファイル(情報)ごとの制御は難しい。

IRMツールと比較して

IRMツールは、専用サーバを立て、その管理下にあるファイルについてアクセス制御や設定条件に基づく自動削除などが行える。しかし、機密指定や区分情報はユーザーの作成時に付与するか、管理者が確認して付与することになる。その作業を漏れなく行うことは難しく、またIRM導入以前のファイルにさかのぼって機密指定、区分するのには大きな労力を要する。

ディスカバリ型DLPツールを使えば、ファイルの利用時にポリシーと照合して機密指定、区分が自動的に行えたり、情報保管ルール(機密情報は特定場所の情報保護対策が強化されたサーバに保管するなど)にのっとっていない場合は適切なサーバに移動するといった処置をしたりする。IRMツールでは人手がかかる部分を自動化できるのがポイントだ。

例えば、機密情報の特定データパターンに着目して「フィンガープリント」を作成し、管理用サーバで管理する仕組みのDLPツールでは、ディスカバリ型のツールでストレージ内をクローリングして、機密情報と判断できるデータのフィンガープリントを自動登録する。

そのフィンガープリントをファイルの一部に持つような情報にポリシー外の操作が加わったとき、アラート発報や記録、操作のブロックを行う。機密ファイルの一部をコピー&ペーストして新しいファイル作成やメール本文への挿入、添付などを行っても、それを検知して制御ができる。このように、ファイル単位よりも細かい要素でも漏えい防止できるのもDLPツールの特徴だ。

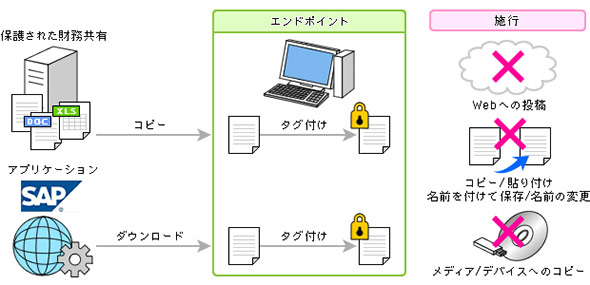

また、情報そのものに「タグ」を自動的に付与し、管理用サーバに問い合わせなくてもタグの有無と内容で機密指定/区分をホストやネットワークで見分け、利用制御を行う製品もある。機密情報保管用のサーバからの情報、あるいはERPシステムなどのように社内の機密情報を取り扱うアプリケーションからの情報利用時に、自動的に適切な機密指定、区分のタグを付けることもできる。事前に情報のクローリングをしなくても、手間や時間をかけずに機密区分を付与できるわけだ(図8)。

DLPツールの具体的メリット

DLPツールは情報保護策なので効果は目に見えにくいが、例えば機密情報送信などに上長承認を得るワークフローを省略できたり、メール誤送信防止ツールのような機能を利用したり、リムーバブルメディアや持ち出し端末、あるいはオンラインストレージの利用を一律禁止するのではなく、暗号化したデータのアップロードなら許可したりといった管理業務の負担軽減や業務効率アップにも役立てられる。

また、社内システムで機密情報がどう利用されているかを可視化、把握するためにも利用可能なので、例えば社内のどの部署、どの人が機密情報を取り扱う頻度が高いか、また機密情報が送受信される頻度の高い部署や外部の相手先などが把握できる。

そのデータがとれたら、その部署や人の操作ログを重点的に監視することもできるし、逆に業務上機密情報へのアクセスが必要なくほとんどアクセスがない人が急に機密情報を操作し出したら情報漏えいの可能性を疑って確認することもできよう。実際にネットワーク型DLPを一定期間運用してみたら、本来必要ないはずの海外との機密情報のやりとりがあることが分かった事例もある。

Copyright © ITmedia, Inc. All Rights Reserved.