UTMで「知らないうちに加担する」サイバー攻撃を弾き飛ばす:IT導入完全ガイド(2/5 ページ)

知らぬ間に親会社や取引先への攻撃に踏み台となり加担している事例が多発している。セキュリティ担当者が不足している企業はUTMの導入で多層防御が可能になる。

では、最近のセキュリティ上の脅威にUTMがどのように対抗できるのかを、脅威の種類に即して紹介していこう。まずは最も懸念される標的型攻撃と、その踏み台にされるリスクからだ。

標的型攻撃のリスクと対策

近年最も深刻な脅威となったのが標的型攻撃だ。標的型とはその名の通り、特定組織を狙った攻撃で、これまでのところ大企業や官公庁がターゲットになることが多かった。そこで「ウチが狙われる理由はない」と対策を施してこなかった企業が多いかもしれない。

しかし現実には一般のメーカーの機密情報の流出が起きている可能性が指摘されており、大企業と取引関係がある組織が狙われるケースも多いようだ。2011年の大手重機メーカーへの標的型攻撃では、関連組織をまずウイルス感染させ、メールを窃取して攻撃メールに仕立て、ターゲット企業に送る手口でウイルス感染させていた。

また最近の年金機構の情報漏えい事件では、民間企業のサーバがウイルスの指令サーバに仕立てられていた可能性が指摘されている。まったく悪意はないのに、いつの間にか標的型攻撃などに加担させられている企業は実際には相当な数があると予想される。これには会社の規模は関係がない。セキュリティに不備があるサーバには、手当たり次第にウイルス感染が企てられるからだ。

いわゆる「踏み台」にされた企業がどのように責任を問われるのかは個別ケースによるだろうが、社会一般に企業責任の範囲と認められるようなセキュリティ対策がなされていないのが原因とみなされると、法的な処罰はともかく、企業の信用失墜は免れない。そもそも踏み台となるようなウイルス感染に気付かずにいることは、いつ何どき攻撃者の気まぐれで自社のシステムの情報窃取や破壊、改ざんが行われるか分からないということでもある。

標的型攻撃やその踏み台になることを防ぐUTMの機能とは

さて標的型攻撃への対策だが、何より重要なのは脆弱(ぜいじゃく)性を狙うウイルスへの感染を防ぐことだ。システムから脆弱性を常になくす努力が最も強く求められる。しかし現実にはゼロデイ攻撃(対策用のセキュリティパッチが提供される以前に仕掛けられる攻撃)を行うウイルスがあり、完全な対策にはならない。

そこで感染してしまうことを前提に、PCが外部の指令サーバと交わす通信、あるいは社内LANを通して他の重要サーバにアクセスしようとする通信を検知し、その接続を断つことも重要な対策になる。標的型攻撃の直接の対象とならない企業でも、攻撃の踏み台としてウイルス感染する危険は常にある。そのような攻撃活動も含め、UTMは主に次のような機能を利用して被害を防ぐ。

不正侵入を防ぐための機能

ファイアウォール

基本的なセキュリティ対策で、古典的な手法で不正侵入を企てるアクセスを回避できる。これが備えられていない企業は現在ではほとんどないだろう。逆にファイアウォールを設置していなければ企業としてのセキュリティ対策は何もしていないに等しいと見なされる。この基本対策と、他の対策とを一体にして導入できるのがUTMの利点の1つだ。

IPS

毎日何度か配信される不正侵入のパターン(シグネチャ)とパケットを照合して不正侵入の疑いがあればブロックする。ファイアウォールがIPアドレスやポート番号などをベースにアクセスを制限するのに対し、IPSはOSやファイル共有サービスの脆弱性を狙う攻撃などを、シグネチャによって検知して防ぐことができる。対象とするレイヤーが違い、ファイアウォールをすり抜けた攻撃を防御できるわけだ。

攻撃者かもしれない接続先との通信を遮断する機能

URLフィルタリング(Webフィルタリング)

毎日配信される不正サイトのURLと、アクセス元あるいはアクセス先のURLを照合し、合致すれば遮断する。UTMベンダーは世界の脅威発生源を常に監視し、不正サイトのリストを最新のものに更新している。

IPレピュテーション

例えばスパムメールの発信元メールサーバや標的型攻撃用の指令サーバなどの怪しいIPアドレスとの通信をブロックする。こちらはブラックリストを使うのではなく、そのIPアドレスの過去の履歴をもとにスコアリングして、危険度が高いものをブロックする。安全とは言い切れないグレーゾーンのサーバ、改ざんされた可能性があるサーバなどからも保護することができる。

ウイルスを検知して隔離/駆除する機能

アンチウイルス

ゲートウェイ型のアンチウイルスは社内へのウイルス侵入を検知し、入口で食い止める。基本的にはウイルスのパターンを登録したデータベースと照合して検知するが、最新のUTMでは、ウイルスのコードや挙動の特長により、まだデータベースには登録されていないウイルスも検知可能な「ヒューリスティック機能」を備えることが多い。

アンチスパム

メールの中からスパムメールの特徴を持つものを検知して隔離する。スパムメールにはウイルスが含まれるとは限らないが、ウイルス配布サイトへのURLリンクなど感染を誘導するものが多い。

サンドボックス

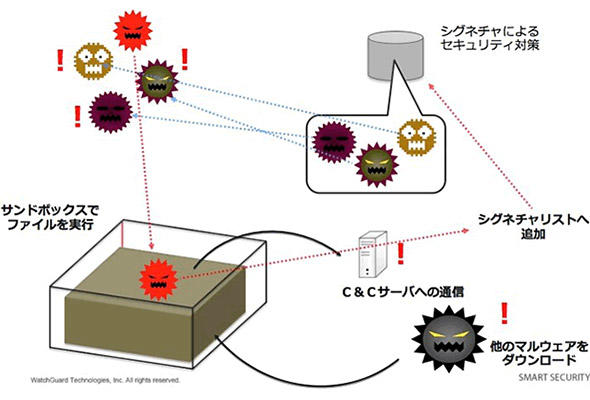

未知の怪しいプログラムを仮想環境内で実行してみて、その挙動によりウイルスかどうかを判断する機能。UTMでは本体内にこの機能を備えるものもあるが、非常に負荷が大きいため、事実上利用できないこともあった。

しかし現在のUTMには「クラウドサンドボックス」機能およびローカルのサンドボックスに連携する機能が標準、またはオプションで提供される場合がある。これは怪しいプログラムをベンダーが提供するクラウド側、あるいはローカル側のサンドボックスに送り、ウイルス判定された場合は世界中の同ベンダーUTMにその情報を配信する仕組みだ。

次にそのウイルスが出現したときにはすぐにブロックできる。企業内に設置されたUTMにはほとんど負荷がかからないので、実用的な機能として今後利用が普及していきそうだ。

コラム:サンドボックスをすり抜けようとするウイルスも検知

巧妙に作られたウイルスは、自分が実行されているのが仮想環境であることを感知して本来の動作を止めたり(スリープ)、無駄にCPUリソース消費を行う計算の繰り返し(ループ)などによってウイルス判定をすり抜けようとするものがある。最新のサンドボックス機能では、そのような回避行動も見破ることができるように全部のコードを完全にチェックすることが可能だ。

ウイルス感染した後の、攻撃側サーバとの通信を遮断する機能

URLフィルタリング、IPレピュテーション、IPS

上述の機能を利用して、社内PCから攻撃用サーバへの通信も遮断することができる。

新種ウイルスが増加する現在ではアンチウイルスによる検出率はわずか45%という説もあり、単一の対策では被害を防ぐのが不可能なのが実態だ。標的型攻撃およびその準備行動への対策には、こうした種々の機能で多層防御することが肝心だ。

上記の中ではIPレピュテーション機能以外は単体製品として市販されている。単体製品はきめ細かい機能設定ができて高性能な場合が多いが、多くの製品を導入すると費用がかさみ、運用管理の複雑化も招くのが難点だ。特に投資余力が限られる上、技術者不足が慢性的な中堅・中小企業では、多くの機能を一体化したUTMのほうがはるかに投資対効果は高いことが多いようだ。

コラム:不倫サイトの会員なのがバレた、仕事に無関係のサイトにアクセスさせない方法は?

2015年7月、不倫SNSとしてその筋では有名な「アシュレイ・マディソン」がハッキングされ、利用者3700万人のプロフィール情報が流出した事件があった。搾取された情報は、氏名、住所、生年月日、クレジットカード番号などの個人情報に加え、性的嗜好までともいわれている。公序良俗に反するようなサイトの利用者だった事実が明るみに出るだけでも個人の信用失墜を招く。また、それが企業ドメインからのアクセスだったら、企業にも悪影響が及ぶ可能性がある。

米国のある調査では、勤務時間中にネットワークを私的に利用したことがある人は69%、仕事中にポルノ画像を見た経験がある人は20%、また業務時間中にツイートまたはIMの利用が10.5分ごとにあり、中断された時間をコスト換算すると1人当たり年間4500ドルにのぼるというデータがある。このようなネットワークの私的利用はUTMのアクセスログでチェック可能だ。明らかに怪しいサイトへのアクセスはURLフィルタリングで禁止することもできる。またネット利用時間や時間、データ使用量を従業員ごとに割り当てられる「クオータ機能」を搭載するUTMもある。

Copyright © ITmedia, Inc. All Rights Reserved.