実際に成功した攻撃の85%はよく知られた脆弱性のトップ10を悪用:セキュリティ最初の一歩(1/2 ページ)

ベライゾンが約10万件のインシデントを分析した調査報告書を発表。攻撃の85%は、長年にわたってよく知られている脆弱性を悪用したものだった。

「サイバー攻撃は未知の脆弱性(ぜいじゃくせい)を突いた『ゼロデイ攻撃』が多いというのは誤解です。(2015年中に実際に成功した)攻撃の85%はよく知られている脆弱性のトップ10を悪用しています。つまり、正しくパッチを当てていれば攻撃のほとんどは防げたのです」

ベライゾンのインシデント対応部門「RISK(Research Investigation Solution Knowledge)」でマネージングディレクターを務めるブライアン・サーティン氏は、2015年に発生したさまざまなセキュリティインシデントの分析結果をこのようにまとめました。

同社は、「データ漏洩/侵害調査報告書(DBIR)」を毎年発行しています。2015年度版では、世界82カ国を対象として2015年に発生した10万件以上のセキュリティインシデントと2260件以上のデータ侵害情報をまとめました。現在、日本語版は要約版となっていますが7月中にも完全版が公開される予定です。

高度化する攻撃、不足するセキュリティの人材と予算

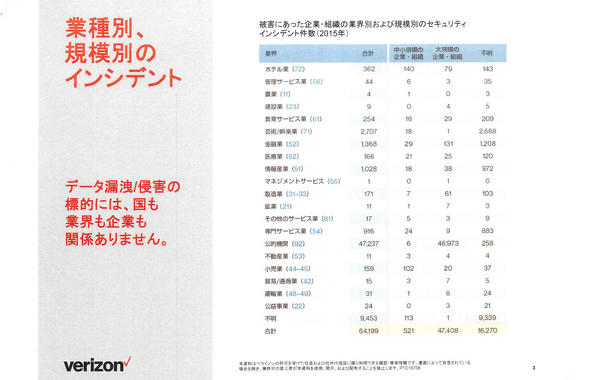

サーティン氏はまず、「どのような企業であってもサイバー攻撃の対象となり得ます。これまで被害が多かったのは金融業や小売業ですが、この傾向は変わりました。今回の報告書では公的機関が最多です。このほか、製造業や公益事業、交通運輸といった社会インフラも狙われています」と言います。この背景として「攻撃者の動機の変化」を挙げ、データ漏えいの89%は金銭目的かスパイ目的だと分析します。

「攻撃は多様になり、攻撃者の数も増加傾向です。攻撃のカテゴリーが異なれば、誰が攻撃しているのか、どこから攻撃されているのか、どんなツールや手口が使われているのか、その全てが異なります。では防御側はどうでしょうか。セキュリティを担当する人員の数、予算が増加しているかといえば、そんなことはない。これでは対抗できません」(同氏)

例えば、ハクティビスト(主に社会的、政治的な主義主張のためにサイバー攻撃を行う)による攻撃は複雑性や高度さが増しています。シリアの水道局を狙った攻撃では、利用者が水道の使用量を確認したり、支払いを行ったりするWebプラットフォームに脆弱性があり、クレジットカード情報などが個人情報が漏えいしていました。

しかし問題はこれだけではありませんでした。ベライゾンが調査に入る数カ月前から、バルブやダクトの稼働状況に承認されていない不自然な動きがあることが把握されていました。調べてみると課金用プラットフォームで使っているデータベースが、バルブやダクトなどを制御するシステムと同じメインフレーム上で稼働していたため、水道システムにも侵入を許していたのです。攻撃者は、水道に必要以上の塩素を投入したり、下水を水道に混入させたりすることもできたといいます。つまり、単なる金銭目的だけでなく、被害にあった組織が事業継続できないようなダメージを与えることもできたわけです。

Copyright © ITmedia, Inc. All Rights Reserved.