クラウドWAFで「守れること」「守れないこと」と選び方のコツ:IT導入完全ガイド(1/4 ページ)

導入が容易で、万一の場合も対処するまでの猶予時間の確保が期待できるクラウドWAFだが、万能薬ではない。「守れないこと」を理解して製品選定を行おう。

導入や運用に手間が掛からないクラウドWAFは、小規模なサイトでも手軽に利用できるが、万能薬ではない。本稿ではクラウドWAFで「守れること」「守れないこと」を整理し、「選び方のコツ」を紹介する。

WAFで守れること、守れないこと

WAF(Web Application Firewall)とは、Webアプリケーションの脆弱(ぜいじゃく)性を悪用した攻撃を検知し、その攻撃からシステムを防御するためのものだ。これまで、セキュリティ対策としては、ファイアウォールやIPS(侵入防止システム:Intrusion Prevention System)、IDS(侵入検知システム:Intrusion Detection System)を導入してきた企業も多いだろう。一方のWAFはWebアプリケーションを守る部分に特化している。OSやネットワークなどを保護するセキュリティ対策機器の機能を補完し、通常の通信リクエストの中に潜む「攻撃」を検知、防御するものだと考えるべきだろう。

攻撃の中には、例えばWebアプリケーションに作られてしまったSQLインジェクションやクロスサイトスクリプティング(XSS)、クロスサイトリクエストフォージェリ(CSRF)といった脆弱性を攻撃するものがある。これらの通信には特徴的なパターンが含まれることが多く、それらの特徴を検知することがWAFの目的だ。

SQLインジェクション対策として

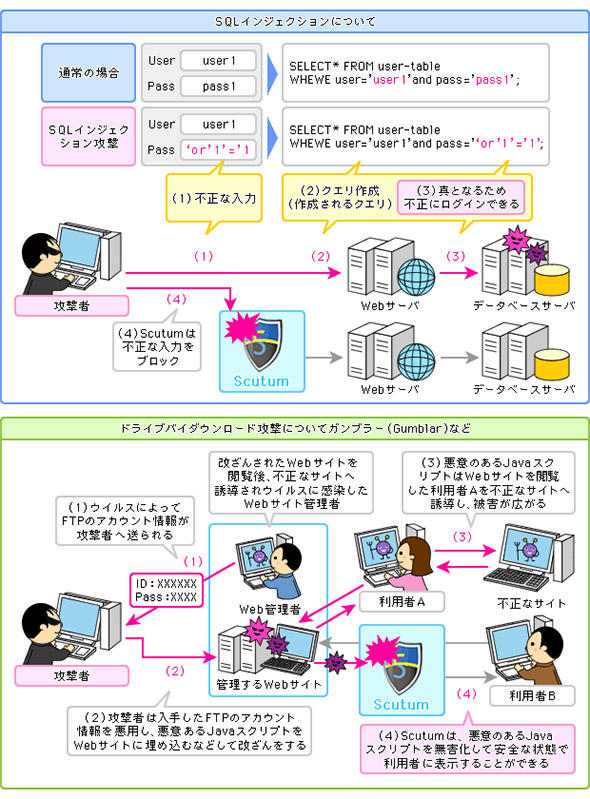

データベースのSQLクエリのパラメータとなる入力に、攻撃者は不正な文字列を入力して(上図1)、不正なSQLクエリを実行させる(上図2、3)。上図は、不正な文字列により認証を回避するSQLインジェクション攻撃の例。Webサイトからの情報漏えい事件の原因は、ほとんどがこのケースだ。Scutumを利用した場合、不正な値の入力をブロックすることで攻撃を回避できる(上図4)。

ドライブバイダウンロード攻撃対策として

ガンブラー(Gumblar)などでは、Web管理者のPCに侵入したウイルスによってFTPのアカウント情報が攻撃者に送られる(上図1)。攻撃者は、入手したFTPのアカウント情報(ID・パスワード)を悪用して、その管理者が管理するWebサイトを改ざんする(上図2)。サイトの利用者が、改ざんされた正規のWebサイトを閲覧した場合、ウイルスは利用者AのPCに侵入して、さらに被害が広がります(上図3)。Scutumを利用した場合、悪意あるJavaScriptを無害化し、安全な状態で利用者に表示することができる(上図4)。

WAFはHTTP/HTTPS以外のプロトコルを対象としていない。また、ユーザーの「なりすまし」や権限掌握などを使った攻撃にたいする防御も難しい。これらに関しては別のソリューションと組み合わせることが望ましいだろう。

Copyright © ITmedia, Inc. All Rights Reserved.