標的型なのに“無差別”攻撃が増加、危険が高まる標的型攻撃の対策は可能か:IT導入完全ガイド(1/2 ページ)

一度攻撃を許すと組織に多大な情報漏えい被害をもたらす標的型攻撃。ここ数年で大きな被害が報道されることもあり、企業は標的型攻撃対策に力を注いできたが、新たな傾向も出てきている。

一度攻撃が成功すると組織に多大な情報漏えい被害をもたらす「標的型攻撃」は、現在では企業情報システムの主要な対策課題となっている。予防が極めて困難なことから、従来のセキュリティ体制は見直し、再整備の必要に迫られている。今回は、標的型攻撃の最新動向を紹介した上で、どのような対策が有効なのかを考えていく。

標的型攻撃の最新動向と課題

特定組織を狙う「標的型攻撃」は2010年の「Staxnet(スタックスネット/ウイルスの名称)」によるイラン核燃料施設への攻撃や、その翌年から続々と続いた国内大手企業および政府機関を狙った攻撃によってセキュリティの最重要課題として認識されるようになった。

2015年の日本年金機構への攻撃では125万件もの個人情報が漏えいする事態も発生し、その影響の大きさから国レベルでの対応が急がれている。しかも有効な対策がとれずにいる中、成功手口を模倣した攻撃が頻発するようになってきた。今回は標的型攻撃に対して企業でどのような対応がとれるのかを考えていくが、その前に、まず現在の標的型攻撃の特徴と動向をまとめてみよう。

ゲートウェイ対策をくぐりぬける標的型メール

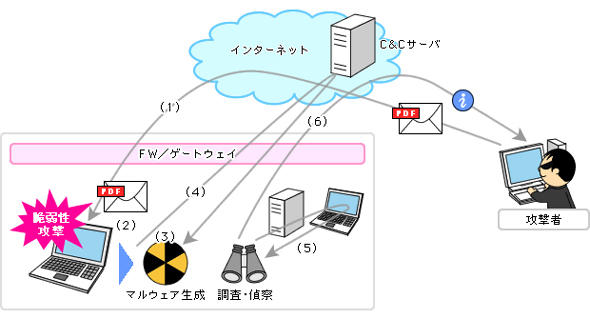

攻撃の発端は、件名や文面、送信元を偽り、業務用のメールと思わせる偽メール(標的型メール)の受信から始まる(1)。これをゲートウェイ(ファイアウォール、IPS、UTM、ゲートウェイ型アンチウイルス、メールフィルタリングツールなど)で検知、隔離、排除できれば良いが、新種のウイルスや未知の攻撃用サーバへのリンクなどが使用されていた場合、ほとんどが通過してしまい、ターゲットユーザーのPCに到達してしまう。

アンチウイルスツールが効かない新種/亜種ウイルス

到達したメールの添付ファイルを開く、リンクをクリックするなどの操作により、(2)のようにエンドポイント(PC)に存在する脆弱(ぜいじゃく)性(OS、ミドルウェア、PDFリーダー、Flash Player、JRE、ブラウザ、アプリケーションなどシステムに内在する弱点)を利用してウイルスがシステムに感染する(マルウェアの生成)。ウイルスが既知のものであれば一般的なエンドポイント型アンチウイルスツールによって検知できるが、そうでなければウイルスはシステム内で活動を開始する。

システム内の侵入拡大、情報送信は事後でなければ発見できない

ウイルスの活動はまずシステムに「バックドア」と呼ばれる外部のC&Cサーバ(攻撃者がリモートコントロールに使う司令サーバ)との通信路を作る(4)。さらにシステムとネットワークをスキャンして構成を調べる。その上でディレクトリサーバなどからパスワード(またはそのハッシュ値)を見つけ、これを使ってシステム内のサーバやPCに不正アクセスを行う(5)。目指すのは管理者権限だ。管理者になりすますことができれば、管理者がアクセスできる限りの情報を外部サーバに送信することが自由にできるわけだ(6)。

この活動はネットワークやサーバ、セキュリティ機器監視を厳密に行っていれば発見できる。SIEM(Security Information and Event Management)や統合ログ管理ツールでログをできるだけ短時間で分析すれば迅速な対応が可能だ。しかしSIEMや統合ログ管理ツールではどうしてもタイムラグがあり、攻撃を未然に防ぐことができず、被害を最小化するための対応になる。しかも分析には専門ノウハウが必要なため、社内に担当できる人材がいなければ有効に使いこなせないという場合も多い。

攻撃準備のための情報はWebサイトへのアクセスからも得られる

なお、この一連の活動の準備段階として攻撃者はターゲット組織のメールを窃取していることが多い。これは組織内部の情報を得るための手段であるとともに、標的型メールのひな型にするためだ。他にもさまざまなソーシャルエンジニアリングによって組織の情報が集められる。

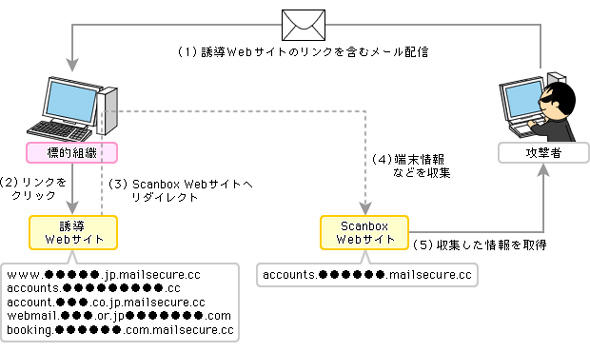

最近では、Webサイトへのアクセスから端末情報を収集するDevice Fingerprinting技術や、Scanboxと呼ばれる情報収集ツールを利用して端末情報(OSやブラウザの種類や脆弱性対策の状態、その他の詳細情報)を集める手口も使われている。

Copyright © ITmedia, Inc. All Rights Reserved.