「WannaCry」で振り返る、適切なランサムウェア対策とは?:セキュリティ強化塾(2/3 ページ)

2017年5月に発生したランサムウェア「WannaCry」は、世界的に大きな被害をもたらした。過去にない特徴があったからだ。

特定環境で爆発的に拡がったWannaCry、感染の手口

WannaCryの特徴的な感染手法を学ぶ前に、ランサムウェアを含むマルウェアの一般的な感染方法を復習しよう。

多くのマルウェアは、プログラムに残っている脆弱性を突いてくる。ただし、その攻撃が成功するためには、利用者のアクションが必要だ。例えば、メールに添付されたファイルを開かせたり、Webサイトに埋め込んだファイルをダウンロードさせたりといったアクションだ。

いずれにしても、ユーザーがクリックすることが契機となる。そのため、攻撃者は「いかにしてユーザーにクリックを誘発させるのか」を試行錯誤している。通常業務で普段目にしているような文面のメールを送りつけたり、いつもアクセスしているWebサイトと寸分たがわぬ出来栄えの偽サイトへ誘導したりするわけだ。

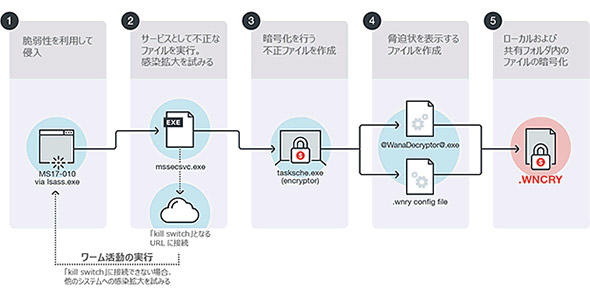

しかし、WannaCryは違った。穴が開いたままのSMB v1サーバに特定のパケットを送りこむだけで攻撃が成功したのだ。そこにユーザーは不要だ。WannaCryの大きな特徴は、自己増殖する「ワーム」のような手法で感染を広げていくことだ。

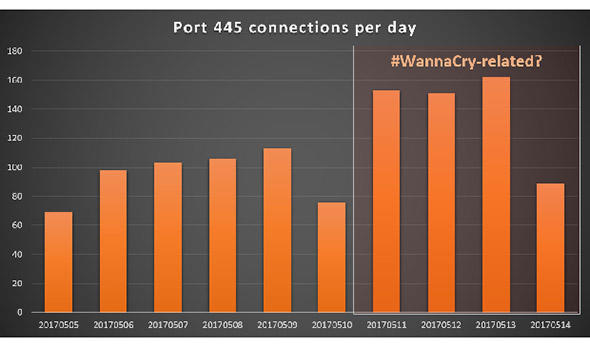

ただし、感染のために使う通信は445番ポートを利用していた。日本企業の多くはネットワーク境界にファイアウォールやブロードバンドルーターを介在させてインターネットと接続しており、ほとんどの場合でSMBの通信をシャットアウトしていた。これが、国内での感染事例が少なかった要因と見られている。

しかしながら、安心してはいけない。一度内部に入り込んでしまえば、WannaCryの感染スピードは驚くほど速い。情報処理推進機構(IPA)が、実際にWannaCryがどのように感染を広げていくのかが分かる実演デモ動画をYouTube上に公開している。1台のPCが感染すると、何の操作もしていない別のPCに感染が広がっていくスピード感をその目で確かめてほしい。

WannaCry、どのように対策すべきだったのか

冒頭で紹介したように、マイクロソフトはWannaCryが利用する脆弱性を修正するパッチ「MS17-010」を2017年3月の時点で提供していたことに注目したい。このパッチを正しく適用していれば、WannaCryに感染することはなかった(なお、WannaCry感染前に「EternalBlue」と呼ばれる別のマルウェアに感染済みだった場合には、本パッチを適用していてもWannaCryに感染するという事象が報告されている)。

事情によりパッチの適用ができなかった場合、マイクロソフトは緩和策として「SMB v1を無効化する」という手法を提示している。

この他にも幾つかチェックすべき点がある。この攻撃はポート445番を利用する。通常の業務においてこのポートを利用していないのであれば、ファイアウォールやIPSなどのネットワーク機器の設定を確認し、不要なポートは閉じておくべきだ。

また、ネットワークの外部から内部へと通じる全てのルートが正しくファイアウォールやIPSなどを経由しているかどうかも確認したい。例えば、VPNによる社外から社内へのアクセスを許可している場合、ここに穴が残ったままであれば問題が生じるだろう。

さらに対策を講じるのであれば、ネットワーク内部においてもファイアウォールやUTMなどの機器を導入しておきたい。例えば、部署単位で問題のある通信を検知し、止める仕組みがあれば、万が一、WannaCryのようなワーム的な感染方法を用いるマルウェアに感染してしまったとしても、最小限の被害で食い止められる可能性が高まるだろう。

Copyright © ITmedia, Inc. All Rights Reserved.