Webサイト改ざん、4つの手口とその対策:セキュリティ強化塾(2/3 ページ)

セキュリティの啓発を行うWebサイトが改ざん被害に遭った。最悪の場合、自社サイトがマルウェア配布サイトに変えられてしまう。

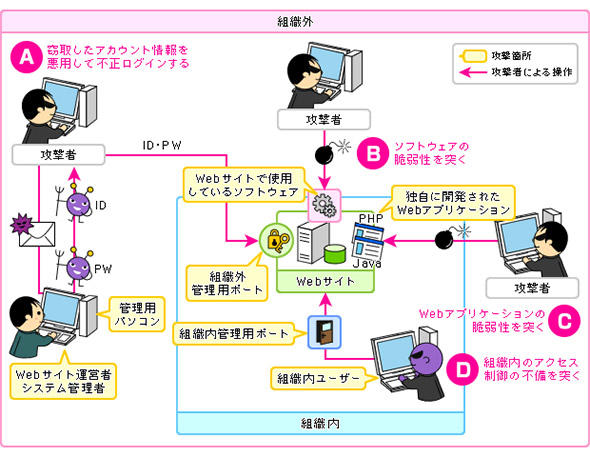

Webサイト改ざんの手口

Webサイトの改ざんは、大きく分けて4つの侵入経路がある。管理者や運用者のIDとパスワードを窃取して組織に入り込む方法、WebサーバやミドルウェアなどWebサイトが使用するソフトウェアの脆弱(ぜいじゃく)性を突く方法、CMSやプラグインなどのWebアプリケーションの脆弱性を突く方法、そして組織内のアクセス不備を突いて内部から改ざんする方法だ。

この問題で最も気を付けるべき点は、Webサイトの改ざんは「もはや目で見て確認できない」ということだ。

冒頭に紹介したフィッシング対策協議会のWebサイト改ざんでは、攻撃者が自分の行動をアピールするために分かりやすくトップページを変更した。しかし、「水飲み場攻撃」と表現される攻撃では、Webサイトをひっそりと改ざんし、閲覧した利用者を別の攻撃サイトにリダイレクトするような攻撃コードを埋め込む。

その多くは、利用者やセキュリティベンダー、JPCERTコーディネーションセンターなどからの報告で初めて改ざんに気付く。この場合、既に二次被害が発生している可能性が高い。

そのため、4つの手口を未然に防ぐ方法だけでなく、「気付く」ための方法も考えておきたい。この対策はWebサイト改ざんに限らず、システムへの侵入、システムの不正操作を防ぐことにもつながる。おさらいの意味も含め、これらの対策を考えてみよう。

第1の対策:社内のIDとパスワードの管理を徹底する

Webサイトの運用、管理のフローで利用するIDやパスワードが窃取されてしまうと、正規の入り口から堂々とWebサイトの改ざんが行われてしまう。Webサーバに接続するためのFTP(SFTP)、SSHなどのアカウント情報は厳重に管理する必要がある。

もしも複数のメンバーでWebサイトを管理しているにもかかわらず、IDとパスワードを「共有アカウント」として運用している場合は注意が必要だ。アクセスログを見ても誰が作業を行っているのかが判断できない場合がある。悪意ある攻撃者を排除するためにも、アカウントは運用者ごとに分けることを強くお勧めする。

第2の対策:Webサーバの脆弱性をなくす

「Apache」や「nginx」といったWebサーバのプログラムだけでなく、ミドルウェアとして利用されるフレームワーク群のアップデートも重要だ。2017年3月にはApache Struts2 の脆弱性(CVE-2017-5638)が大きな話題になり、現在でもこの脆弱性による被害が報告される。サーバ上で動くプログラムのバージョン、構成などを把握し、脆弱性情報が公開されたらすぐに対応ができるようにしておこう。

第3の対策:Webアプリケーションの脆弱性をなくす

脆弱性はサーバプログラムだけでなく、その上で動くWebアプリケーションにも存在する。例えば「Wordpress」などのコンテンツマネジメントシステム(CMS)のアップデートを行い、脆弱性をなくすことが重要だ。特にCMSに関しては、外部協力会社に運営を委託している場合もあるだろう。いま一度、脆弱性が発覚したときのアップデート運用や責任の所在などを把握すべきだ。

また、CMSに「プラグイン」を入れている場合、プラグインの脆弱性にも注意すべきだ。有名/無名を問わず、多くのプラグインで脆弱性が報告されている。自社のCMSでどのようなプラグインが動いているかを把握し、脆弱性情報に注意しておこう。

もちろん、独自で作ったWebアプリケーションでも脆弱性に気を付けなくてはならない。既に動いているWebアプリケーションならば脆弱性検査を実施し、新たに作るWebアプリケーションであればセキュアプログラミングに関する各種資料を参考にしたい。

第4の対策:Webサイト改ざん対策として「ファイルの変更管理」を行う

既に稼働しているWebサイトに対して、改ざんへの有効な対策はファイル変更管理だ。改ざん検知ツールを導入することで、Webサイトを構成する全てのファイル、ディレクトリに対し、ファイルの変更、削除、追加を検知した場合に記録を残す/その改ざん処理を止めるといったことが可能になる。製品によっては改ざんが検知されると、自動的に元のファイルに戻すこともできる。

IDとパスワードの流出による侵入や脆弱性を突いた攻撃を許したとしても、Webサイトのファイルを改ざんされたタイミングで検知できる。このタイミングで何らかの対策を実施すれば、二次被害を抑え込めるかもしれない。また、ファイルの変更管理がリアルタイムで監視できるため、「改ざんが行われていない」ことを証明する方法として活用できる。

最近ではレンタルサーバでもオプションサービスとしてWebサイト改ざん検知機能を提供するところがある。外部に運用を委託している場合は、そのようなサービスが利用することも検討したい。

Copyright © ITmedia, Inc. All Rights Reserved.