ランサムウェアや標的型攻撃は多層防御で撃退、最新UTM事情:IT導入完全ガイド(2/4 ページ)

今日のランサムウェアはファイアウォールでは止められない。「WannaCry」の金銭要求画面に遭遇しないためにもUTMの活用が効く。UTM vs. ランサムウェア、最新動向を追う。

UTMは攻撃をどのように防御するのか?

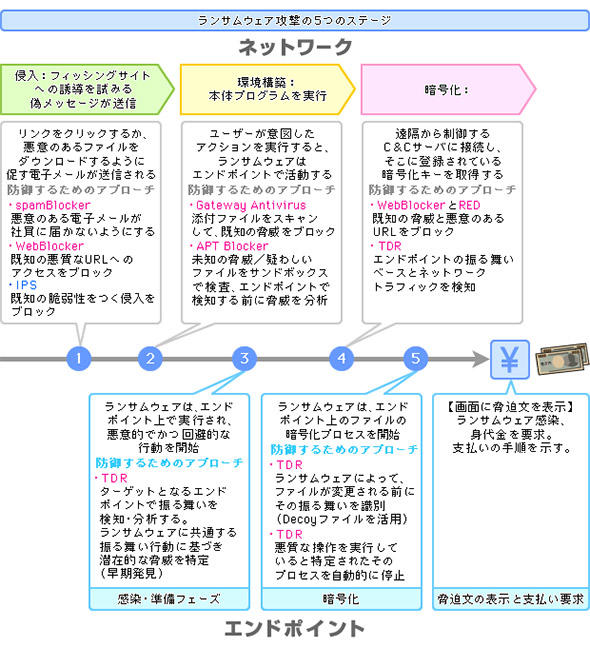

ファイアウォールだけでは防げない攻撃を、UTMはどうやって防ぐのか。被害が大きく報道されたランサムウェア「WannaCry」の活動例に沿って説明しよう。これは標的型攻撃の侵入から被害発生のケースともよく似ているので、その場合も含めて解説する。

図2は、攻撃のステージを5つに分け、UTMによるネットワーク対策と、エンドポイント(端末に導入した)対策で防御する方法の一例を示したものだ。図中にはウォッチガードの製品名や独自機能名が書かれているが、以下に一般的に説明する。

(1)侵入(最初の感染活動)

攻撃メールが届く。マルウェアを含む偽装ファイルが業務文書を装って添付されている場合や、クリックを誘う文言とともに不正サイトのURLリンクが記されていることもある。なお、アクセスを促される不正サイトは、マルウェア配布サイトだけでなく、改ざんされて感染の仕組みを組み込まれた一般サイトの場合もあるため、よく知られたサイトから感染する可能性も少なくない。サイトのURLリンクについても、表示されている文字列と実際のリンク先URLは別物というケースがあり、注意が必要だ。

UTMによる防御機能

【メールフィルタリング】

スパムメールの特徴があるメールを隔離する

【Webフィルタリング】

攻撃サイトとして登録されているドメインからの通信をブロックするとともに、そこへの内部からのアクセスも遮断する

【Webレピュテーション】

一般サイトでも改ざん履歴があるなどのリスクをランキングした外部データベースに照合し、リスクが高いドメインとの通信をブロックする

【IPS/IDS】

IPSは既知の不正侵入行動のパターンを「シグネチャ」として記憶し、同様のパターンの通信を遮断する。これによって、例えばマルウェア配布用のサイトに仕込まれた不正プログラムが既知の脆弱性を悪用すること防ぐ。IDSは即座に遮断するのではなく管理者に通知し注意喚起する

(2)環境構築(不正プログラムの実行)

添付ファイルの実行やURLリンクのクリックにより、マルウェアが感染の道具として使う脆弱性がPCにある場合に感染する。

UTMによる防御機能

【ゲートウェイアンチウイルス】

添付ファイルをスキャンして既知のマルウェアをブロック(隔離)

【サンドボックス】

未知のマルウェアの可能性がある不審なファイルを疑似実行環境(UTM内部またはクラウド上の環境を利用)上で実行して振る舞いを確認。不正な振る舞いをするものは通知し、エンドポイントでの実行前に削除するなどの対応が可能になる

Copyright © ITmedia, Inc. All Rights Reserved.