セキュリティを外部運用、UTMマネージドセキュリティの選定ポイント:IT導入完全ガイド(2/4 ページ)

「セキュリティ人材がいない、雇えない」。そんな悲鳴に答える新たな選択肢とは。UTMを導入し運用管理をアウトソースするとどうなるのか。

UTMの運用管理を省力化するマネージドセキュリティサービス

価格面で適切なものを選べたとしても、もう1つの導入障壁となりがちなのが、セキュリティ運用管理の難しさだ。

一般に運用管理といえば機器の保守メンテナンスのことと考えられがちだが、UTMの場合は機器運用管理ばかりでなく、各機能設定の最適化やセキュリティインシデントの検知、対応まで含んだセキュリティ運用管理を考えなければならない。

毎日絶え間なく発生するインシデントの中から、本当に対応が必要なものを発見するとともに、適切にシグネチャを更新することが必須だ。また、それと並行して新手の攻撃情報や脆弱(ぜいじゃく)性情報などを収集し、かつ自社の業務に悪影響を及ぼさないように配慮しながらUTM設定を最適化していく作業が常に必要になる。

特に注意が必要なのが、IPSやWebフィルタリングを利用する場合だ。正当な通信を不正なものと判断してしまう誤検知やそれを遮断してしまう誤遮断は、業務に多大な影響を与えかねない。こうした事案を回避するためには、現状の業務用の通信の実態や、不正アクセスの状況など、ネットワーク状況を正確に把握する必要があるが、これが難しい。

データ収集や分析のための労力が割けないという事態が往々にして発生し、また分析結果のUTM設定へのフィードバックの仕方についても、一定のセキュリティ技術知識が必要になる。

自社の管理担当者にこうした仕事を任せられる企業は少ない。特に中小企業ではセキュリティ担当者は通常他の業務と兼任している。いくら優秀な人材でも負荷に耐えられないケースが出てくるだろう。また、セキュリティ専門知識を有した人材獲得のコストも高まるといわれており、簡単に採用することも難しい。そこでUTMと「セキュリティ運用管理の専門業者へのアウトソーシング」が有力な選択肢となる。

脅威の通知と定期レポート

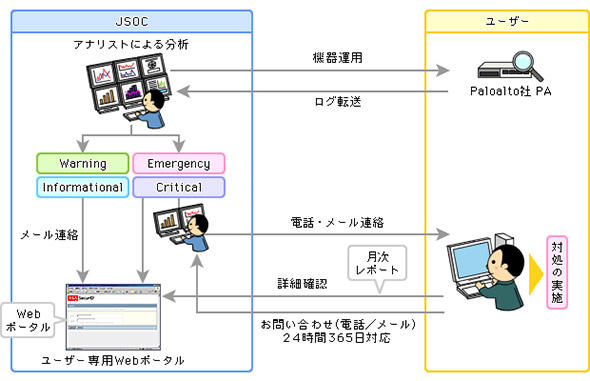

UTM自体の運用管理と、そこからの情報を基にしたセキュリティ監視、分析を行うマネージドセキュリティサービス市場には、セキュリティ専業のサービス業者以外にもネットワーク関連事業者などが参入している。サービス業者が提供するサービスの全体像の一例を図2に示す。

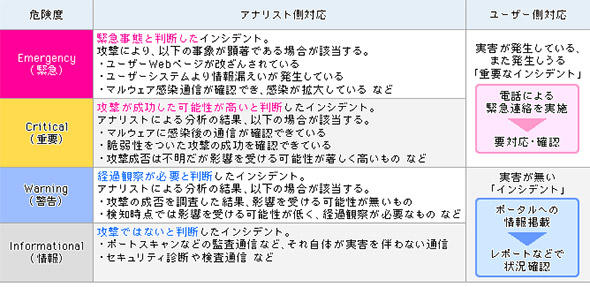

この図はラックのサービス例だが、同社ではUTMの機器運用を担当することに加え、UTMのログを受け取り、分析して利用企業に通知するサービスを提供している。その際、分析したセキュリティインシデントを分類、通知が必要なものを重要度に応じて4種類(Emergency、Critical、Warning、Informational)に仕分けし、利用企業に通知する。

高リスクで緊急対応が必要な場合は分析を行ったアナリスト自身がユーザーに連絡し、対応する。緊急度が低い場合は、Webポータルへの表示によって注意喚起することで、対応を促す(表1)。

表1 セキュリティインシデントの分類と通知の一例 EmergencyとCriticalは、攻撃が成功している、成功した可能性が高い、もしくは脆弱(ぜいじゃく)性があり危険な状態になっていると分析されたものであり、監視サービスとしては「重要なインシデント」と位置付けている。また、WarningとInformationalは、それ自体は実害が無いと判断したものだが、攻撃が存在した事実やその他注意するべき事実を把握するための「インシデント」として位置付けている。その後の検知状況により、昇格する場合あり(出典:ラック)

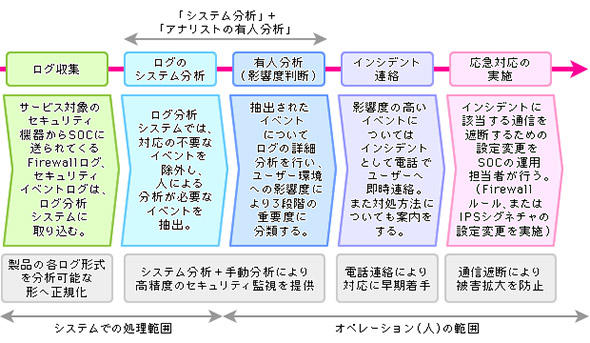

このようなやりとりが発生しない場合でも、セキュリティの状況(脅威の発生状況)は月次レポートなどの形でユーザーに報告される。他のサービス業者の場合も、監視サービスとしては分析に用いるツールや方法、結果のまとめ方などに差があるものの、ほぼ同じようなイメージになる。業者内部での仕事の流れとしては、図3の方が分かりやすいだろう。

どちらの場合もシステムによるログ分析と、専門アナリストによる有人分析が組み合わされるところがポイントだ。低料金のマネージドサービスの場合は、常時有人分析が行われず、テンプレート化された自動対応がメインとなっている場合があるが、専門家による対応の方が柔軟に、また正確・迅速な対応をとってもらえる可能性が高い。

Copyright © ITmedia, Inc. All Rights Reserved.