ビジネス詐欺メール(BEC)の手口:セキュリティ強化塾(2/3 ページ)

1通のメールで3億円超をだましとられる事件が国内企業でも発生した。「ビジネス詐欺メール」はもはや対岸の火事ではない。

ビジネスメール詐欺のファーストステップ:偵察

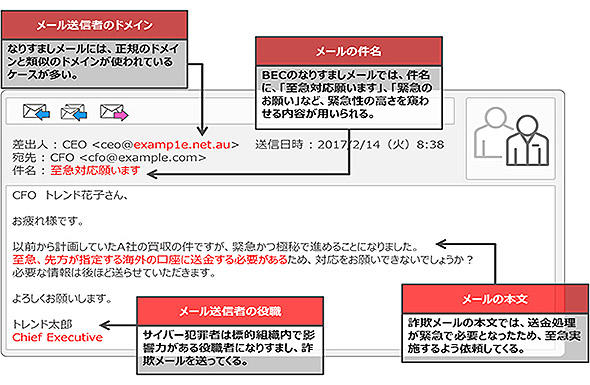

BECは、その名の通りメールが起点となる。では、普段から目にする「迷惑メール」との違いはどこにあるだろうか。まず、ビジネスメール詐欺で利用されたメールの例を見てみよう。

BECで送られてくるメールの特徴は、ずばり「迷惑メールらしさがないこと」だ。差出人こそ、送信者のドメインを偽装したり、類似のドメインを利用したりと、細かく見ていれば判別がつくかもしれない。しかし、ほとんどの人が重点的に読むであろう「件名」や「本文」は実際の業務に限りなく近いものとなっている。

例えば、直前までメールでやりとりしていた内容を踏まえていたり、送信者の役職が実在するものになっていたりする。JALのケースでは、BECの偽メールが届く直前に、取引先から正規の請求書が届いていた。そして、すぐに「先ほどの請求書に間違いがあったので、訂正版を送る」といった内容のメールが「同一人物」(偽者)から届いたのだ。

このように、BECは単純な迷惑メールとは一線を画す内容になっているといえる。不審な点が極力少ない内容で偽メールが届いてしまったら、その内容に疑問を持つことなく、言われるがまま対応してしまうだろう。

ビジネスメール詐欺のセカンドステップ:「なりすまし」

BECを行う犯罪者は、なぜ「内部情報」を把握しているのだろうか。それは、既に標的型攻撃を受けている可能性があり、情報が筒抜けになっているからだ。たとえ自社のセキュリティ体制が万全だったとしても、自社以外のどこかに穴が開いている可能性は否定できない。

例えば、メールをクラウド化している場合。メールアドレスとパスワードが漏れてしまえば、その人物のメールのやりとりは第三者に筒抜けになってしまう可能性がある。そこで攻撃者は、クラウドメールへのログイン画面を模倣したフィッシングサイトを作成し、誰かがわなにかかるのをじっと待っているかもしれない。

メールの内容を盗聴できたら、あとは静かに時を待つ。そして、ターゲットとなった人物が業務上で何らかの送金を行うタイミングを見計らって、偽の「送金指示」を出すわけだ。先の例文のように、実際にやりとりされたメールをコピーするようにして、あたかも内部の人間が書きそうな文面を作り出せば、何も疑問を持たずに信じ込んでしまう人もいるだろう。

BECで使われる偽メールには幾つかのパターンが存在する。1つは経営幹部になりすまし「得意先から送金先を変更するとの連絡があった。急ぎの案件なのでCEO決裁ということで、すぐに入金してくれ」という指示を送るパターン。もう1つは取引先になりすまし「先ほど送ったメールにミスがありました。正しくは……」というパターンだ。今後、攻撃パターンは増えていくはずだ。

Copyright © ITmedia, Inc. All Rights Reserved.