社会の味方か敵か、「ダークウェブ」の正体とは?:5分で分かる最新キーワード解説(2/4 ページ)

仮想通貨NEM流出事件で注目の「ダークウェブ」。犯罪行為の温床になる仕組みから、本来の意義までを徹底解説する。

「ダークウェブ」で秘匿サービスに接続する仕組みは?

では「ダークウェブ」はどうやって匿名通信を可能にしているのだろうか。代表格であるTorによってダークウェブ上の秘匿サービスにアクセスする仕組みで解説しよう。

クライアントソフトとしてよく使われるのは「Torブラウザ」だ。これはTorプロジェクトのサイトから無償ダウンロードできる。FirefoxのTor専用カスタマイズ版になっており、これを使って、URL入力ボックスに「http://abcdefghijklmnop.onion/」(これは架空のドメイン。Torのサーバは最後に「.onion」がつくのが特徴で、Onionアドレスと呼ばれる)などと入力すれば、一般のWebサイトよりもだいぶ時間がかかるものの、サービスのページが表示される。

使い勝手は普通のブラウザと同等だが、その裏側でIPアドレスの匿名化が自動的に行われている。なお、Onionアドレスは一般的なインターネット検索エンジンでは検索できない。Onionアドレスを知る人から教えてもらう(招待してもらう)か、さまざまなSNSや掲示板、ブログなどにある情報から入手することになる。

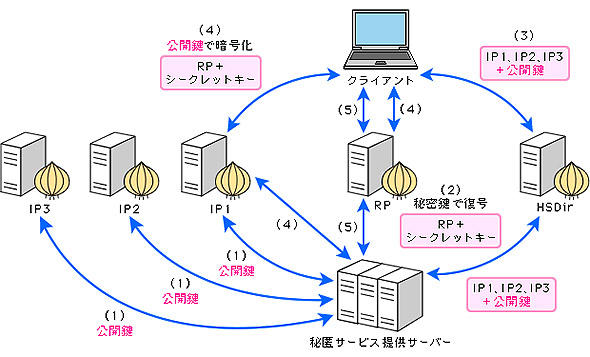

背後で行われている処理はこうだ(図2)。

図2 秘匿サービスとの接続を確立するまでの流れ。IP:Introduction Point 、RP:Rendezvous Point、HSdir:Hidden Service Directory(分散ハッシュテーブル)(出典:PwCサイバーサービス)

まずサービス提供サーバは、ランダムに複数のノードを「IP(Introduction Point)」と呼ばれる役割のサーバとして選び、自分の公開鍵を配布しておく(1)。そしてどのノードをIPに選んだかの情報と公開鍵を合わせてHSDir(分散ハッシュテーブル)と呼ばれる、一般的なWeb利用でのDNSサーバに似た役割のサーバに登録しておく(2)。これはサービス提供側の仕事だ。

クライアントのユーザーが、どこかから入手したOnionアドレス(abcdefghijklmnop.onionのような文字列)を入力して通信を開始しようとすると、クライアントソフトは背後でOnionアドレスをHSDirに問い合わせ、IPの情報とサービス提供サーバの公開鍵を取得する(3)。

クライアントソフトはTorネットワーク内のノードからランダムにRP(Rendezvous Point)と呼ばれるサーバを選択して、RPのアドレスとワンタイムシークレットの情報を、サービス提供サーバの公開鍵で暗号化し、1つのIPに送る。当該IPからサービス提供サーバにその内容を転送する(4)。

サービス提供サーバは自分の秘密鍵で転送された内容を復号しワンタイムシークレットを取得してRPにアクセスする。RPはワンタイムシークレットを検証し、問題なければクライアントとサービス提供サーバとの間の通信を確立する(5)。

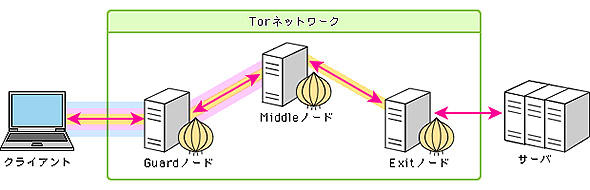

Torを利用したインターネット上のサーバへの接続の仕組みは?

秘匿サービスのないインターネット上のサーバ接続の場合には、Torネットワーク内の役割の異なる中継ノードが3種関与する。クライアントからGuard(入口)ノード、GuardノードからMiddle(中間)ノード、MiddleノードからExit(出口)ノード、さらにExitノードからサーバまでのそれぞれの経路は、データは別々の暗号鍵で暗号化される。こうすることで、間に入るノードは送信元・宛先・通信内容を同時に知ることができなくなる。

このように多層的な送信元秘匿技術が使われているところは、外皮や可食部が幾層も重なるタマネギに似ている。それが「Onionネットワーク」という呼び名の由来になっている。

Copyright © ITmedia, Inc. All Rights Reserved.