RPAがセキュリティリスクに? 企業が知らない盲点とは

人の作業を代行するRPAが、コンプライアンス違反やセキュリティリスクの原因になり得ることはご存じでしょうか。RPAの活用が進むにつれて危険性は高まります。そうなる前に企業はどのような対策ができるのか、具体例とともに紹介します。

こんにちは、Blue Prismの志村です。前回はRPA選定時に必要な「拡張性」「耐障害性」の視点について紹介しました。今回は「コンプライアンス」「セキュリティ」に焦点を当ててご説明します。どちらもエンタープライズRPAの実現には不可欠なものです。

まだRPAを部門単位で導入している企業が多いためか、コンプライアンスやセキュリティについてはあまり気にしないケースが大半だと思います。しかし、デジタルワーカーは人の作業を代行するわけですから、その作業内容は当然、内部統制の対象になります。本来は導入時から配慮しなければなりません。

RPAがコンプライアンス違反を起こすリスク

コンプライアンス(法令順守)と一口にいっても、金融業界や医療業界など業界特有のもの、J-SOX(内部統制報告制度)や個人情報保護法といった全業界共通のものなど、対象はさまざまです。例えば、日本の上場企業は例外なくJ-SOXへの対応が必要で、財務業務における内部統制の評価結果を毎年、国に報告する義務があります。

内部統制の評価を行うモニタリングでは、対象業務の担当者にヒアリングを行ったり、対象システムのログを確認したりします。人と違ってデジタルワーカーには直接ヒアリングできないため、ログが非常に重要な役割を担います。

RPAのログが不十分な場合は、不正が行われたときに「いったい誰が行ったのか」「その人物がどうやってユーザーのアクセス権を取得したのか」「そのプロセスに何が起きたのか」などについて説明責任を果たせません。そもそもRPAにログが残っていなかったり、理論上、ログが改ざん可能であったりするようでは、内部統制の評価ができず、最悪の場合はコンプライアンス違反と判定されてしまいます。

さらにセキュリティの観点では、「最小権限の原則」を実現し、不正を予防するために、きめ細かなアクセス制御機能が必要です。重要な顧客情報が入った基幹システムにロボットがアクセスできる場合の危険性を考えてみましょう。ロボットは企業名や取引額などの情報を一瞬にしてリスト化できるため、悪用があれば情報は簡単に流出します。

従業員にRPAを悪用されて、個人情報漏えいなどのコンプライアンス違反が発生すれば一大事です。大々的に問題が報道されてしまえば、社会的な信用を大きく落とし、場合によっては顧客離れから売り上げが減少し、最悪の場合は倒産に追い込まれてしまうこともあるでしょう。

倒産というのは少し大げさかもしれませんが、内部統制をしっかり確保し、リスクを回避するためにも、RPA製品にはしかるべきコンプライアンスとセキュリティの機能が必須だということはお分かりいただけるかと思います。

「もしも」のときに不可欠な3つの監査証跡

監査証跡は、簡単にいうとデジタルワーカーが自動的に行った作業のログを指します。監査証跡はシステムによって自動生成され、集中管理される必要があります。人が作成したり変更できたりするようでは、監査性を確保できません。

内部統制で必要なログは以下の3種類です。Blue Prismはこれらのデータを改ざん不可能な状態で管理します。特に金融機関のお客さまから高く評価されるポイントです。

| ログの種類 | 内容 | |

|---|---|---|

| デジタルワーカーのセッションログ | プロセスの開始/終了、データの詳細な入出力内容 | |

| ロボット開発者の作業ログ | プロセスやオブジェクトの作成/変更/削除履歴 | |

| システム管理者の監査ログ | 管理者のログイン履歴や設定変更履歴 |

完全な監査証跡は裁判の証拠としても利用できます。また、詳細な監査証跡が残ると周知されれば抑止力にもなり、不正が起きにくい風土を築けるという副次的なメリットも得られます。

不正を起こせない、製品標準の改ざん防止機能

デスクトップ型のRPAツールは各ユーザーが管理者となるため、自動化業務の数だけ管理者が必要です。そもそも各ユーザーにロボットの作成や変更、実行、管理を委ねることから内部統制上の課題もあります。特に、不正行為を行うロボットを自由に作成可能であること、OSの管理者権限でログインした場合はログを改ざんできることが問題です。

改ざんの防止――これがエンタープライズRPAのコンプライアンスに求められる本質的な特性です。ログの取得や監査機能をサードパーティーの仕組みで実装する場合、第三者によるデータ加工の可能性を排除できないことから、改ざんを確実には防止できません。サードパーティー製品に不具合が発生したり、サービスが突然停止して監査機能が一切利用できなくなったりするリスクもあります。問題や事故が発生した際には、RPAベンダー1社では全ての責任を負えないでしょう。

製品に足りない機能を追加したり運用でカバーしたりすることを考える前に、監査に必要な機能を一通りそろえている製品を選ぶほうが無駄な工数を省けますし、自然な選択になるかと思います。

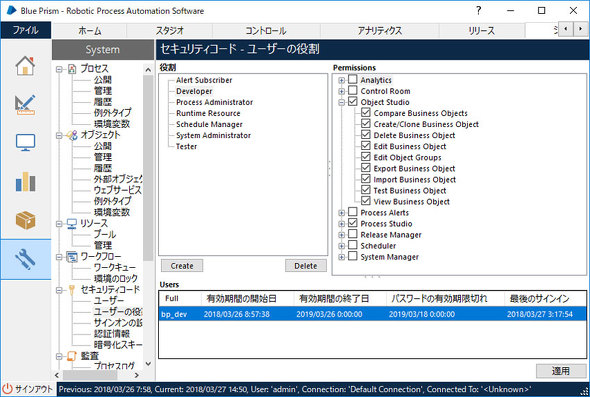

データ流出や横領の“芽”をつむ、きめ細かなアクセス制御

誰でも勝手にロボットの定義ファイルを修正して実行できる環境では、データの流出や意図的な消失、大規模な横領、DDoS攻撃といった不正の可能性を残してしまいます。

ロボット定義ファイルや各システムにアクセスするための認証情報は一元管理され、開発者として任命された人しかアクセスできない状態であることが重要です。さらに「誰が、いつ、どこを変更した」というログが自動的に残り、それが改ざん不可能であることも保証できなくてはなりません。最小権限の原則に従った、職責に基づく厳格なアクセス権限の設定が求められます。

さらに、アクセス権限については、開発者や管理者といったRPA担当者の役割に準拠した設定や、人事部や経理部といった会社組織に準拠した設定が必要になるケースもあります。

Blue Prismは、人事部のロボット開発者に対して人事部用のプロセス/オブジェクトだけを見られるようにしたり、部門単位でロボットの実行環境を割り当てたりなど、非常に細かい粒度でアクセス権を設定できます。監査証跡と同様に、Blue Prismはアクセス制御も集中管理しているため、権限を勝手に変更することもできません。

2人で400台も管理できる、野良ロボットを生まないガバナンス

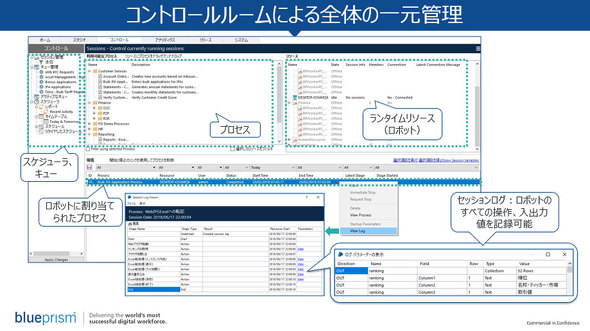

Blue Prismは、製品内に標準機能として「コントロールルーム」と呼ばれる管理のためのコンソール画面があります。ロボットのステータス管理や高度なスケジューラ機能を利用でき、全てのロボットを簡単に一元管理できるため、デジタルワーカーが拡大するにつれて威力を発揮します。

ガバナンスの観点では、コントロールルームで全体を一元管理することも重要ですが、ロボット開発や運用作業時にログインを要求し、必ずログが取得される仕組みや、アクセス権限に応じたふるまいのみ許可し、勝手な実行を許さないことも同様に大切です。

例えば欧州の大手エネルギー企業npowerは、Blue Prismを活用して主にバックオフィス業務の自動化を推進し、毎年15億円ほどのコスト削減効果を上げているそうです。それほどの効果を上げるにあたって、400台のロボットをたった2人で管理しているとのことで、Blue Prismの高い管理性を証明しているよい事例です。

高いレベルでガバナンスを実現するには、単に製品を導入するだけではなく、きちんとした体制作りや手順の整備も必要です。しかし、コンプライアンスやセキュリティを考慮して作られた製品を使うことで、それらの検討や運用にかかる時間と手間を大きく削減でき、リスクも回避できます。

最近は、デスクトップ型のツールを導入した企業が、RPAの活用を拡大するにつれて、いわゆる「野良ロボット」の問題に直面し、サーバ型のRPAに乗り換えを検討する例が増えていると感じています。

RPA製品を選ぶ際には、どうしても導入のしやすさといった観点に比重を置きがちですが、RPAもまた企業システムの一部であり、使い勝手だけが重要なわけではありません。RPA導入における成功のポイントの1つが、製品選定時に優先度を下げがちなコンプライアンスやセキュリティといった観点にあることを忘れてはなりません。

いかがでしたでしょうか。コンプライアンスやセキュリティというのはお堅いテーマでとっつきにくいと感じるかもしれませんが、RPA導入時には必ず考えなければいけないテーマです。皆さまもぜひこの機会にご検討いただければと思います。

次回はロボットの運用モデルをテーマに、いかにしてRPAの規模を効果的に拡大すべきかをお伝えする予定です。どうぞお楽しみに。

企業紹介:Blue Prism

RPA(Robotic Process Automation)ソリューション、「Blue Prism」を提供する企業。2001年に創業以来、RPAのパイオニアとして、約15年にわたり世界中の企業における新たな働き方の実現を支援してきた。「エンタープライズRPA」というコンセプトのもと、拡張性、耐障害性、セキュリティ、コンプライアンスといった機能を提供し、クラウドやAI(人工知能)との連携もサポート。Coca-Cola、Pfizer、IBM、Nokia、Siemens、Zurichといった有名企業で多くの実績を持つ。

Copyright © ITmedia, Inc. All Rights Reserved.