組織ネットワークの脆弱性をモノリスが教えてくれる「NIRVANA改弐」

組織ネットワークをグラフィカルに視覚化するとともに、脆弱性情報を常時入手して、リスクのある箇所を自動発見、警告を行う脆弱性管理プラットフォーム「NIRVANA改弐(ニルヴァーナ・カイ・ニ)」とは。

組織ネットワークのゲートウェイをくぐり抜けてくる近年のサイバー攻撃に備えるには、ソフトウェアの脆弱性(欠陥)をなくすことが最善の策といえる。だが複雑化・巨大化した情報システムのどこにどんな脆弱性があるのかを突き止めるには、専門知識と時間・労力が必要になる。その課題にグラフィカルな映像で答える脆弱性管理プラットフォームが開発されている。国立研究開発法人情報通信研究機構(NICT)による「NIRVANA改弐(ニルヴァーナ・カイ・ニ)」だ。NICTによるサイバー攻撃対策技術の発展経緯を踏まえながら、同プラットフォームの機能と意義を考えてみたい。

「NIRVANA改弐」って何?

「NIRVANA改弐」は、組織ネットワークをグラフィカルに視覚化するとともに、脆弱性情報を常時入手して、リスクのある箇所を自動発見、警告を行う脆弱性管理プラットフォームのこと。

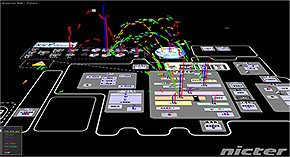

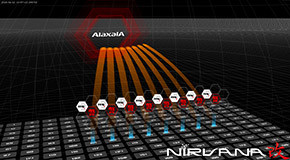

2011年のInterop Tokyoで初めてお披露目された初代「NIRVANA」は、組織ネットワークの構成を表す画像の上に、通信の送受信の様子を色とりどりのリボンか投げ縄のように表示できる。これは組織ネットワークを流れるトラフィックをパケット単位で監視し、描画ツールで描いた地図や組織ネットワーク構成図、あるいはアドレスブロック図の上に、トラフィックの状況をリアルタイムに重ねて視覚化するものだ。一般的にはネットワーク監視ツールで取得したテキスト形式のログやレポートを見なければ分からないネットワーク障害やふくそう状況などを、リボンをクリックするだけで直感的に、迅速に把握できるようにしたのである。

ネットワークに侵入したマルウェアの活動を検知する「NIRVANA改」

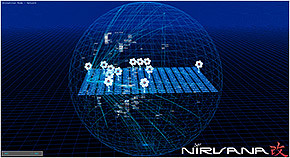

初代「NIRVANA」によって、トラフィックの視覚化とドリルダウンによる障害原因解明ができるようになったものの、標的型攻撃などにより組織内ネットワークに侵入したマルウェアの活動を検知するのは難しい。マルウェアが行う通信のほとんどは、正当な通信と見分けがつかないからである。そこで2013年に開発されたのが「NIRVANA改」だ。

「NIRVANA改」はネットワークの現況把握だけでなく、通信を分析してリスクの高いもの=サイバー攻撃の可能性があるものを抽出、リスクの深刻度に応じたアラートを発報し、リスクが高いと判断される場合はLANスイッチの機能により通信を遮断することもできるようにした。

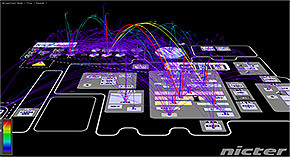

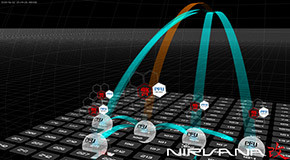

マルウェアの活動検知には、ファイアウォールやUTM、IDSなど各種のネットワークセキュリティツールから得られるアラート情報と、ルーターやスイッチのログなどの情報が使われる。それら情報を集約し、脅威の有無や深刻度を自動分析して、あらかじめ策定しておいた組織のポリシーに即して脅威レベルを判定、ネットワーク図(アドレスブロック図など)にアラートを重ねて表示する。

一般にセキュリティツールのアラートは頻繁に発報されることが多いが、「NIRVANA改」は対応が必要なインシデントだけを抽出し、脅威レベルに応じたアラートをグラフィックス表示できる。これにより直感的にインシデントのトリアージ(優先順位づけ)ができ、効果的な対応が可能になるというわけだ。いわばリアルタイムでグラフィカルなSIEMである。外部攻撃司令サーバ(C&Cサーバ)への通信や、内部ネットワークでの侵入活動とみられる通信の迅速な検知が可能になって、被害発生を未然に防止できる可能性が高くなる。

図2に示すように、統合されたアラートは花のような形で表示される。花びらの部分が各種セキュリティツールやネットワーク機器のアラートを表しており、回転する花びらの速さでアラートの新・旧の区別ができるようになる。

エンドホスト系のセキュリティ対策および自動防御機能を追加

ここまではネットワークトラフィックからの脅威検知・アラートの話だが、2015年にはPCなどエンドホストで稼働するプロセスを監視・制御する機能と、ファイアウォールやネットワークスイッチなどを連動させてマルウェア感染ホストの通信を遮断する自動防御機能が「NIRVANA改」に追加された。ネットワーク系とホスト系の両方のセキュリティ対策が統合されたことになる。

エンドホストの監視はFFRIの振る舞い検知型セキュリティツール「yarai」との連携によるもので、エンドホスト群の各種情報を収集してマルウェアの活動プロセスを探りだし、そのプロセスの親子関係や通信履歴から侵入など不正活動の進行を明らかにできる。また特定プロセスの停止などのきめ細かい制御を行うことも可能だ。

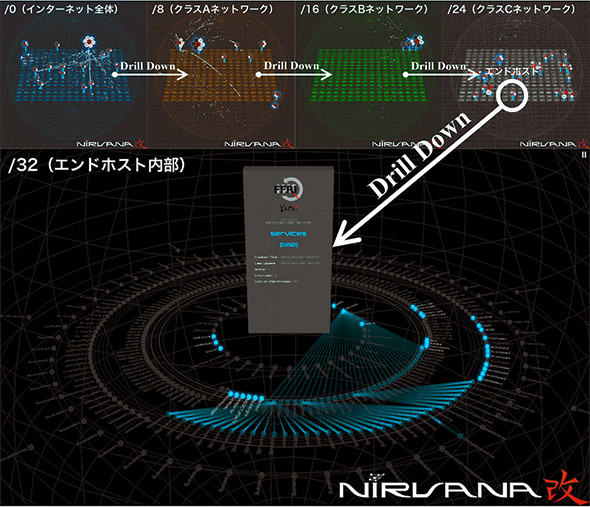

図3の上部に示すように、「NIRVANA改」の画面上にはネットワークのアドレス空間と通信の様子に加え、アラートが可視化される。全体を俯瞰する大規模ネットワークのアドレスブロック図でアラートを発見した場合には、中規模ネットワーク図、小規模ネットワーク図へと切り替えながらドリルダウンし、対応が必要なエンドホストを絞ると、そのエンドホストの詳細情報がモノリス(石版)の形で表示される。モノリスにはエンドホストの詳細情報が記され、ホスト内で稼働中のプロセスは、その親子関係も含めて、モノリスの外周を回る青い光の点と線で表現される。

エンドホストから不正通信が行われている場合、どのプロセスがそれを実行しているのが一目で分かる。自動防御機能を使えば、エンドホストをネットワークから隔離することもできるし、問題を生じさせているプロセスだけを停止することもできる。図4はセキュリティツールが不正な活動をしていると判断したプロセスからの通信を自動遮断している場合の表示例だ。

自動防御機能は、あらかじめインシデント発生時の動作ルールを設定しておき、そのルールに合致するインシデントが発生するとネットワーク機器に指令を行い、感染ホストを隔離したり、通信を遮断したりできる仕組みになっている。2016年には、アラクサラネットワークスのスイッチと、PFUのセキュリティツール「iNetSec Intra Wall」との連携を実現した。アラクサラ製コアスイッチとの連携では、IPアドレス単位での通信遮断やネットワークセグメント全体の遮断などが可能になり、「iNetSec Intra Wall」との連携では、エッジスイッチのミラーリングによる監視によりコアスイッチを通過しない通信を遮断することができる。つまりインターネットに抜ける不正通信も、内部ネットワークで侵入拡大などのために行われる不正通信も、両方自動遮断できるというわけだ。

その後も、シスコシステムズなど海外ベンダーも含めた各種製品との連携拡大が実現している。また「NIRVANA改」技術は民間移転されており、企業独自のカスタム化などを加えたセキュリティ製品が複数の国内民間企業から販売されるようになった。

「NIRVANA改弐」はマルウェア感染を防ぐための脆弱性対策にフォーカス

「NIRVANA改」により、トラフィック可視化・監視・分析、アラート集約、エンドホストのプロセス監視・制御、ネットワーク機器の自動制御(自動防御)と、一通りセキュリティ対策がそろったようだが、まだ重要な対策が残っていた。マルウェアが感染を拡大するときに利用する、ソフトウェアの脆弱性への対策である。

脆弱性対策は、厳密に考えると非常に困難な部分があるが、既成OSと既成ミドルウェアおよび既成アプリケーションを利用するシステムの場合には、製品ベンダーが公表する脆弱性情報をタイムリーに入手し、ほぼ同時に公表される対応手順に沿って、セキュリティパッチの適用や一部機能の停止などの措置を迅速にとることによってほとんどは解決可能だろう。

しかしそのためには日常的に脆弱性情報を入手し、自組織のシステムに影響するものを見分け、対応すべきPCなどを特定するといった作業を継続的に行う必要がある。ネットワークが巨大化・複雑化した組織の場合、それには大変な労力を要する。「NIRVANA改弐」は、その労力を最小にし、脆弱性情報公開から対応までの時間を最短化するためのプラットフォームとして開発された(2018年6月発表)。

「NIRVANA改弐」は、NIRVANAが培ってきた可視化技術やエンドホストの情報収集技術に、脆弱性スキャン技術を追加したものだ。

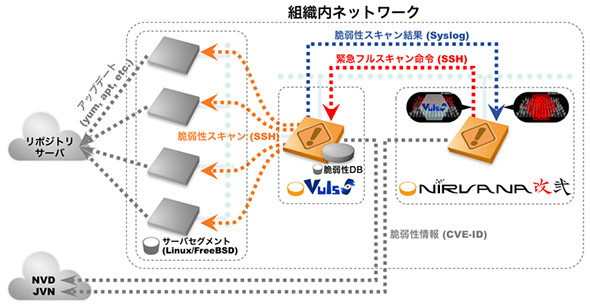

脆弱性スキャンには、オープンソースの脆弱性スキャンツールである「Vuls」(開発:フューチャー)を連動させる。「Vuls」は、組織内のLinux/FreeBSD系サーバにSSHで定期的に接続しては、各サーバの脆弱性をスキャンする。その際に利用するのは、脆弱性情報を集約して公開している脆弱性情報データベース(アメリカのNVD(National Vulnerability Database)や日本のJVN(Japan Vulnerability Notes))からリアルタイムに常時自動取得する最新の脆弱性情報である。スキャン結果は、「NIRVANA改弐」の画面にリアルタイムに表示される。

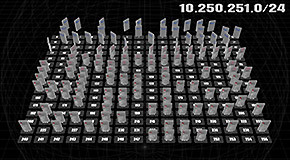

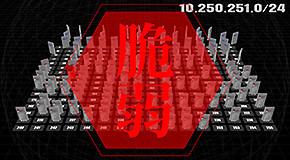

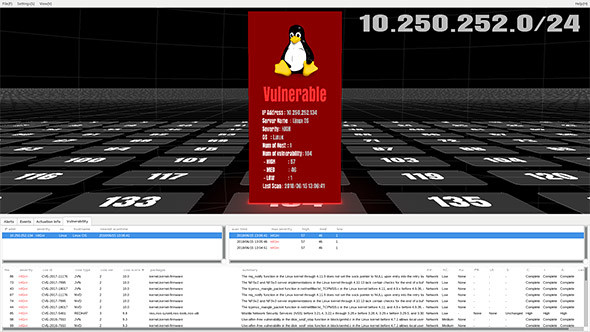

その表示例が図6だ。アドレスブロック図上に、サーバがモノリスで表現されている。スキャン中のサーバは、宙に浮くように表示されて、スキャンの進行も見える。脆弱性が発見された場合は画面に大きくアラートが表示され、リスクの重大度に応じてモノリスの色が変化する。

サーバ個別の脆弱性をサマリー、詳細情報をチェック可能

脆弱性アラートが表示されたサーバ部分を拡大表示したのが図7だ。モノリス上には、脆弱性スキャン結果のサマリーが記されている。ここでは重大度が「HIGH(高位)」の脆弱性を検知したためモノリスが赤い。重大度が「MED(中位)」ならオレンジ、「Low(低位)」なら青、「なし」ならグレーのモノリスになる。

画面下部は、必要に応じて表示できる詳細な脆弱性情報が示される。ここでは脆弱性データベースのIDと、脆弱性のあるソフトウェアコンポーネントなどが一覧表示されるので、簡単に詳細な脆弱性情報にアクセスし、影響の程度や対応手順などが確認できる。

また、検知された脆弱性の影響範囲が広い場合には、全サーバに対して緊急のフルスキャンをかけることもできる。このような仕組みをまとめたのが図8である。

また、「Vuls」開発元が提供している商用クラウドサービスの「Future Vuls」との連携も可能なため、場合によっては同サービスが備える人間の作業も含めた対応タスク管理機能などを利用して、対応プロセスを合理化・効率化することもできるだろう。

サイバー攻撃は標的型、無差別型のどちらのタイプも常時頻繁に試行されるようになり、組織ネットワークがそれを完全に防御するのは困難なことはもはや常識になっている。攻撃されても被害を出さないために、数々の多層的な防御対策を講じなければならないのだが、その対策ツールとして「NIRVANA改」「NIRVANA改弐」は、大きな省力化効果や、対策タイミングの短縮をもたらしてくれそうだ。

なお、オープンソース版「Vuls」は現在のところ、Linuxサーバへの対応にとどまっているが、「Future Vuls」ではWindowsサーバの脆弱性スキャンにも対応している。「NIRVANA改弐」開発チームもWindowsなどへの拡張を視野に入れていることからも、今後の対象サーバ拡大に期待したいところだ。

Copyright © ITmedia, Inc. All Rights Reserved.