ダークウェブに氾濫する自社情報をチェックせよ! 脅威ベースのペネトレーション・テスト最新動向(2/3 ページ)

脅威にさらされている企業ネットワークが健全な状態かどうかのアセスメントを行うための侵入テスト、いわゆるペネトレーション・テスト。これまでは単なる侵入テストでシステムの脆弱(ぜいじゃく)性を調査する手法だったものが、今では具体的な脅威をベースとした疑似攻撃を仕掛けることで、SOCをはじめとした社内体制の強化につなげる動きが主流となっている。今回は、そんなペネトレーション・テストの実態について、現状の動向を踏まえながらそのトレンドついて見ていきたい。

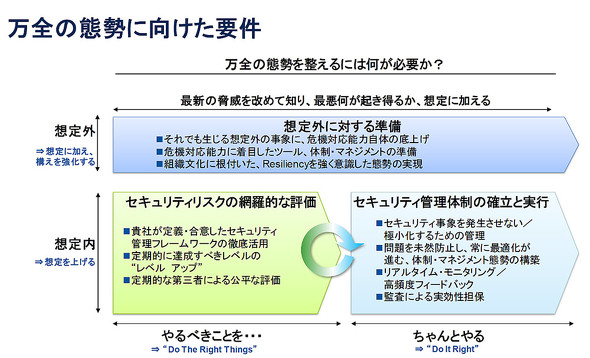

想定外から“想定の範囲”を増やす

簡単にシステム侵入を許さない環境を作るためにも、標準的なフレームワークに沿って対策を進めていくことになるが、なかでも一般的なセキュリティ対策を考える際には、NISTが公表するサイバーセキュリティフレームワークがよく用いられている。このフレームワークで提唱されているのが「特定(Identify)」「防御(Protect)」「検知(Detect)」「対応(Respond)」「復旧(Recover)」という5つの機能だ。この中でも、ビジネス環境やサプライチェーン含むリスクアセスメントを実施する「特定」は、リスクの有無を把握し、その後の防御につながる施策の基となることから、非常に重要であることは間違いない。

ただし、自分たちでリスクを洗い出して対策を実施する場合、どうしても想定の範囲でしか対策が思い付かないことが多い。自分たちにとって想定外の事態に対する準備のしっかり行っておきたいところだろう。

想定外のことを想定の範囲に広げるには、事前にしっかりと予測した上でどんな攻撃がくる可能性があるかを分析し、練られた脅威シナリオをベースに日々侵入テストを用いて訓練していくことが重要になってくる。つまり、疑似的な攻撃としてのペネトレーションテストを定期的に実施することで、いかに想定外を減らしていけるのかがセキュリティ強化には不可欠となってくる。

増加する脆弱性から見えてくる攻撃者の生態と、対策者の心得

外部からの攻撃は、システム内の脆弱性を狙ってくるものが多いが、実は脆弱性に関するデータから重要なことが見えてくる。

Copyright © ITmedia, Inc. All Rights Reserved.