あのHDD転売事件はどうすれば防げたか? フェーズごとの対応ポイント

神奈川県庁で起きたHDD不正転売事件のようなインシデントを起こさないためには、機器の排出者はどういった対策を講じるべきか。専門家が6つのポイントに分けて説明する。

第1回「『なぜIT機器の転売事故は繰り返されるのか』を過去の事例から読み解く」では、過去に発生した情報機器の不正転売による情報漏えい事故を基に、適切にIT機器を処分するポイントについて説明しました。第2回となる本稿では2019年12月6日に報道されたことで大きな話題となった、データ消去を委託された処分業者の従業員による神奈川県庁のHDD不正転売事件を振り返りながら適切なIT機器処分のポイントを考察していきたいと思います。

神奈川県HDD転売問題はどうすれば防げたのか? フェーズごとに対応ポイントを解説

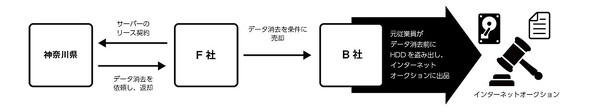

大きく報道されたため事件の詳細については割愛しますが、「もし、こうしていたら?」という点を私なりに考察したいと思います。事件の大まかな流れを以下の図にまとめました。

この事件が発生した直接的な原因は処分業者の従業員による機器の不正持ち出しです。しかし私は、IT資産管理のLCM(Life Cycle Management)のフローにおいて神奈川県庁で何か1つでも手を打てていたら、このような大きな問題に発展しなかったのではと考えます。ここからは、LCMの中から「導入フェーズ」「処分フェーズ」に焦点を当て、どこがまずかったのかを考察します。

導入フェーズ:データ流出の問題の根っこは導入時にあり

今回の神奈川県庁の事件は、リース会社から借りていたサーバに内蔵されたHDD18台が、十分にデータが消去されていない状態で不正に転売されたために起こった事件ですが、せめて「HDDのデータを暗号化していれば良かったのではないか」と思うのです。

しかし復元の問題やアクセス速度の問題から、暗号化が難しい場合があります。もしそうであれば、復元ソフトなどで容易にデータが読み取られないようRAID5で構成するなどの工夫をしていれば、少しは結果が違ったのではないでしょうか。

スマートフォンは内部でデータを暗号化するよう設計されており、初期化さえすればデータを復元できない仕組みになっています。このように、今後IT機器ベンダーには製品設計の段階で廃棄を見据えたデータ保護の仕組みを組み込むことが求められると同時に、利用者側はそうした設計を取り入れた機器を選定する必要があります。可能性は高くはないでしょうが、機器の不正持ち出しリスクは処分時だけでなく運用時にも存在します。設計フェーズでしっかりとデータ保護が考えられた機器を採用すれば、そうしたリスクを低減させられるのではと考えています。

導入フェーズにおける対応ポイント

機器の導入、運用、処分時におけるデータ漏えいリスクを見据えて、機器を導入する必要あり。

処分フェーズ(1):IT機器の排出者に必要な対策

神奈川県庁はデータを容易に読み取れないようフォーマットした後で処分業者に引き渡したようです。専門業者にデータ消去や処分を依頼するとしても、その前にデータ保護対策を行っていたことは評価できると思います。

しかし、情報の価値は「質」と「量」で決まります。今回の事故で流出した情報の質と量を考えると、担当者が行った保全対策は不十分であったと言えます。また第1回の記事でも説明したように、データの上書き消去(専用ソフトウェアなどによる復元不可能な消去法)や記憶装置の物理破壊(せんこう破壊やV字破壊)をするなど機器を排出する段階で情報保全対策を万全にするべきでした。

IT機器排出者の処分フェーズにおける対応ポイント

(1)機器の排出事業者は情報のリスクアセスメントを実施し、リスクに応じた対応策を策定することが必要。

(2)流出リスクが高い情報が含まれる記憶媒体は、ディスクをフォーマットするだけではなく排出事業者で上書き消去もしくは物理的に破壊し、処分業者に引き渡す前にデータを保全する。

処分フェーズ(2):委託元(処分を依頼した側)に必要な対策

報道を見ると、サーバのリース会社は委託した処分業者との間でデータ消去および破砕処分を契約していたとあります。この内容からでは廃棄したのか、有価物として売却したのかが分かりにくいのですが、処分の委託元であるリース会社が処分業者に有価物として売却し、売却の条件としてデータ消去の項目があったのではと推測されます。ここからは処分を委託したリース会社は何ができたのかを考えてみたいと思います。

報道によればリース会社が処分業者に消去証明書の提出を依頼し忘れていたとありましたが、「(消去証明書を依頼していたが)2019年4月26日に引き渡しを行った後、7カ月が経過しても処分業者から消去証明書の提出がなかった」ともあります。どのタイミングで消去証明書の発行を求めたのかは不明ですが、7カ月間も放置されてエンドユーザーである神奈川県庁に何も報告がないことは異常な事態です。

消去されるまでの時間が長ければ長いほど、紛失や盗難によるデータの漏えいリスクは高まります。そのことを念頭に置いてデータ消去のデッドラインを定めていれば、もっと早くに転売行為を検知できたかもしれません。

委託元(処分を依頼した側)の処分フェーズにおける対応ポイント(1)

データ消去などを委託する際は、対応期限を定めて期限内の処理を依頼。また、対応に時間を要する場合は進捗(しんちょく)状況についても確認する必要がある。

通常、IT機器のリース会社はデータ消去委託先業者に対して年次で監査を実施します。監査内容はリース会社によって異なりますが、一般的には、「ISO27001」「ISO14001」といった第三者機関による認定の取得状況やファシリティ(防犯カメラとその記録、夜間警備の配置有無など)を中心に、運用状況や教育内容と記録、内部監査の実施状況を確認します。しかし、中にはこれらの対応が不十分な委託元もあります。

委託先への監査は常に厳しく、形骸化しないよう実施しなければなりません。従業員の労務管理も厳しくチェックする必要があります。ヒアリングだけではなく証跡の確認なども監査項目に必要だと感じます。

委託元(処分を依頼した側)の処分フェーズにおける対応ポイント(2)

(1)処分委託先業者へは年次で監査が必要。監査を実施する場合は、あらゆるリスクを想定して監査内容を策定する。

(2)ファシリティの監査だけではなく運用状況や労務管理、企業体質や従業員の管理監督状況が徹底されているかも確認が必要。

(3)ヒアリングだけでなく証跡などの記録もチェック。運用の実態も調査、情報セキュリティが守られていることを確認する。

処分フェーズ(3)委託先業者(処分を依頼された側)に必要な対策

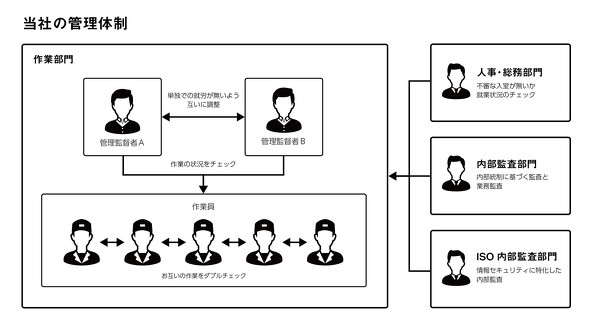

今回の事件で一番驚いたのは、1人の手によって3年間にわたって7000台以上の機器が持ち出されていたことでした。委託先企業には防犯カメラが設置され、カードキーや指紋認証による入退出管理や持ち物検査なども行っていましたが、容疑者によると「誰もいない早朝を狙って犯行に及んだ」「簡単にできるので毎日のように盗み出した」と供述しています。処分業者による従業員の持ち物検査や就業管理が十分ではなく、セキュリティ設備や不正防止のフローが全く機能していなかったと言えます。

日本の企業では性善説に基づいて管理監督者に従業員管理を一任することも多々ありますが、管理監督者が不正を行うことも想定しなければなりません。

ちなみにパシフィックネットでは1人での残業や早朝出勤は認めていません。また過度な残業の有無や当事者以外で不審な行動がないかどうかを入退出記録でチェックしています。またデータの消去確認も必ずダブルチェックし、1人で完結しないような作業フローで運営しています。

委託先業者(処分を依頼された側)における処分フェーズにおける対応ポイント

(1)「現場任せ」「管理監督者任せ」では不正行為を完全には検知できない。第三者を含めたチェック体制と業務フロー、労務管理体制を構築する必要性がある。

(2)データ消去作業は作業漏れや不正が起こらないようダブルチェック体制が必要。

今回の件で不正持ち出しが発生したのは処分委託先の倉庫でしたが、不正持ち出しの防止に向けて、処分委託業者だけでなく機器の排出元でも機器の保管方法や管理体制を見直す必要があるかと思います。

HDDなどの情報記憶媒体は小型であればあるほど簡単に持ち出せます。HDDがサーバやPCに内蔵されている状態であれば資産管理の対象内ですが、廃棄などのためにサーバからHDDを抜いた場合は資産管理の対象外となり、持ち出しリスクが発生することを強く意識しなければなりません。サーバからHDDを取り出して保管する場合は速やかにHDDを破壊したり、資産管理や機器の個数管理を徹底したりすることで不正行為の発生リスクを低減させられます。

処分のPOINT

HDDをサーバなどの機器から抜き出した場合は、セキュリティの死角ができることを意識して作業フローを策定する。

処分フェーズにおけるベストプラクティス

ある外資系企業からパシフィックネットへオンサイトでのHDDの破壊依頼がありました。現地に行くと、すでに排出者によってHDDのコネクターがペンチで折られており、そのままの状態では再利用できない形になっていました。つまりサーバなどのIT機器からHDDを抜き取ったときに、転売などの不正行為ができないよう排出者側で防止策を実施していた良い事例だと感じました。そうした事前対策を施した上で、機器の破壊を業者に委託する念の入れようです。

米国では、「NIST SP800-88 Rev.1」などサニタイズ(IT機器のデータ消去、破壊)に関してのガイドラインが広く周知されており、企業もそのガイドラインに従って情報機器のリスクアセスメントやデータ消去を行っています。廃棄フェーズにおけるデータ漏えいの防止に意識が高く、合理的に作業を行っていると感じます。

次回は、パシフィックネットが実際に請け負ったデータ消去処分業務で、読者の皆さまにとって参考となる事例をご紹介するとともに、データ消去や情報機器の破壊方法、メリット・デメリットを解説したいと思います。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

「なぜIT機器の転売事故は繰り返されるのか」を過去の事例から読み解く

「なぜIT機器の転売事故は繰り返されるのか」を過去の事例から読み解く

排出者に責任が問われるのはどういったケースか。そうしたIT機器処分における基礎知識をどこまで理解しているだろうか。2019年12月に発生した神奈川県庁のHDD不正転売事故のようなインシデントを起こさないために、知っておきたいIT機器処分の“オキテ”を説明する。 HDD不正転売事件から学ぶ 情報保護・情報ガバナンス市場の実態

HDD不正転売事件から学ぶ 情報保護・情報ガバナンス市場の実態

情報保護や情報ガバナンスの強化に向けて、企業ではさまざまな対策を実施しているが、その中心となるソリューションが、「暗号化・鍵管理」や「DLP」(Data Loss Prevention)、そして「eディスカバリーアプリケーション」などだ。これら情報保護対策につながるソリューションの現状と市場予測についてお伝えする。 見知らぬ国から訴えられても大丈夫? IT部門の証拠開示能力が問われる訴訟リスク対策

見知らぬ国から訴えられても大丈夫? IT部門の証拠開示能力が問われる訴訟リスク対策

知らない国から訴えられた結果、証拠が足りなくて罰金刑、退職者が取引記録を消去してしまえば罰金請求。事業規模を問わず起こり得るリスクに、どう対処するか。 HDDを破壊せよ、データ消去のためのテクニカルセンター訪問ルポ

HDDを破壊せよ、データ消去のためのテクニカルセンター訪問ルポ

情報漏えい防止のためとはいえ、自社で記録媒体のデータ消去は正直大変だ。データ消去を行うセンターに潜入し、HDD破壊の現場を徹底レポート。