“東京に来るな”ソリューションって?導入進む「クラウドプロキシ」の実態

守るべき情報資産や基盤がクラウドに移行しつつある今、従来プロキシが果たしていたセキュリティゲートウェイの機能をクラウドに置くことが最良な選択肢となりつつある。そこで有効なクラウドプロキシの実態について解説していく。

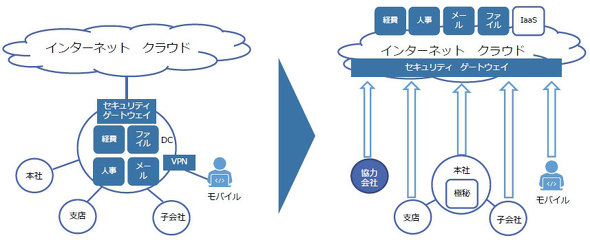

企業における環境の変化

業務アプリケーション基盤がクラウド環境へ移行しつつある今、これまでオンプレミス環境で運用してきたプロキシサーバを新たな時代に合わせた形に刷新することが求められている。

守るべき情報は雲の中へ

クラウドサービスを利用することで初期投資を抑えながらも柔軟な業務環境を構築できるようになった。会計システムなどの基幹システムはもとより、メールなどのコミュニケーションツールやファイルサーバなどのファイル共有基盤、営業活動を支援するSFA(営業支援システム)、申請・承認業務をシンプルにするワークフロー、出張旅費や備品購費などを処理する経費精算システムといった仕組みまで、あらゆるツールやシステムをサブスクリプションで利用できるようになった。

クラウドサービスを積極的に活用する場合、日々の業務で発生するさまざまな情報資産はクラウドに保存される。つまり、企業として守るべき情報資産は社内ではなくクラウドベンダーが管理する外部の環境に保管されるということだ。その場合、プロキシをはじめとしたゲートウェイセキュリティの境界を社内に設置してもあまり意味を成さない。また、社外からクラウドサービスを利用する機会が増えている今、インターネットにアクセスするたびにわざわざVPNを経由して社内環境に接続していては、利便性を損なうことにもなりかねない。安全かつ便利にクラウドサービスを利用するには、ゲートウェイセキュリティをクラウドに設置する方が合理的だろう。

ゼロトラスト時代に突入

今までは、社内であればどんな環境にもアクセスできた。たとえ社外からでも社内環境に接続してしまえば、あらゆる環境にアクセスできるような環境が一般的だった。しかし脅威の高度化が進む中で、IDやパスワードだけではシステムの安全を確保することは難しく、たとえ社内であっても自由にアクセスできる状況は、できれば避けるべきだろう。

そこで今話題となっているのが「ゼロトラスト」だ。ゼロトラストとは、“誰も何も信じないこと”を前提としたもので、「システムを利用するには必ず確認のプロセスを踏むべきだ」という考え方だ。本人確認の認証はもちろん、同じ職制であってもアクセス先を個別にコントロールするアクセス制御、そして実際の動きを可視化できる環境づくりが求められている。

“東京にみんな来るな”ソリューションが急務に

2020年夏には都内で国際的なイベントが開催されるため、多くの企業が業務に支障が出ないよう環境づくりに追われている。出社せずとも自宅からテレワークできる環境、要は“東京にみんな来るな“ソリューションに向けた仕組みづくりだ。イベント開催中は都内各所が混雑し、公共交通機関は間違いなくごった返すことになる。結果として、移動も制限される可能性が出てくる。だからこそ、自宅からでも業務が継続できる環境づくりが急務となる。

自宅からでもセキュアに業務を遂行できる環境を整備するには、基本的な業務基盤をSaaS(Software as a Service)などに移行した上で、社内を経由せずに直接アクセスさせながら、社外に出せない情報が管理されている環境に対してのみ、VPNを経由して社内接続させるといった環境が望まれるところだ。社内を経由してSaaSへアクセスさせる環境では、オンプレミスで設置されたVPN装置やファイアウォール、プロキシなどの負荷が膨大になり、業務上支障が出てくる恐れもある。ゲートウェイ機器の増強も必要だが、クラウドサービスの利用は直接アクセスさせるローカルブレークアウトの環境も必要になるだろう。

既存プロキシの限界

クラウドサービスの利用が拡大する中で、ネットワークにおける課題に直面する企業もあるだろう。特に大きな問題が、クラウドサービスとのセッションを保持するファイアウォールやプロキシの性能の限界だろう。アプライアンス型のプロキシを利用している場合、処理可能なセッション数に上限があり、「Office 365」など大量のセッション数が必要なクラウドサービスを利用する場合は、処理できる上限に達してしまうこともある。そのため、サービス提供事業者からは「特定のクラウドサービスについてはプロキシを経由せずに直接つなげて欲しい」という要望があるほどだ。既存プロキシの性能限界による課題を解消するためにも、自社のサービス利用状況に応じて柔軟に拡張できるクラウドプロキシが有効な策の1つとなる。

コラム:オンプレミスのプロキシは不要なのか

これまで利用してきたオンプレミスのプロキシだが、将来的にはクラウドプロキシに全て置き換わることになるのだろうか。一般的には既存プロキシを置き換えることを目指すものの、例えばソースIPを制限するようなアプリケーションがある場合、個別にプロキシを構える必要が出てくる。クラウドプロシキの場合、ソースIPは全て同一になるため、ソースIPでアクセス制御するような使い方をするサービスがある場合、クラウドプロキシ経由で利用することが難しい。利用形態によっては既存プロキシを残しておき、自社独自のグローバルIPを保持する必要が出てくる。

クラウドプロキシとしてのゲートウェイ機能の基本

クラウドプロキシにおける3つのニーズ

クラウドプロキシを導入したいと考える企業の大きな目的は「既存プロキシの置き換え」だ。クラウドサービス利用の拡大で限界を迎えたプロキシの置き換えニーズが最も高く、プロキシのアプライアンスで多くの実績を持つ「Symantec ProxySG」(旧Bluecoat)がそのターゲットになっている。

次のニーズとして出てくるのが、マルチデバイス対応におけるフィルターポリシーの一元化だ。モバイル環境であっても全ての通信を社内のプロキシを経由させていれば問題ないが、iPadなどのタブレットやスマートフォンなど社外で利用する場合、直接インターネットへアクセスするケースも当然出てくるだろう。そうなるとURLフィルタリングのポリシーなどをどこかで一元管理する必要があるが、その場合にクラウドプロシキが持っている機能を利用したいと考えるわけだ。

そして3つ目に挙げられるのが、ローカルブレークアウト時のセキュリティ対応だ。クラウドに情報リソースを移行している場合、わざわざ本社を経由してインターネットアクセスさせずとも、拠点から直接SaaSにアクセスさせた方が利便性や効率性の面でメリットが大きい。その場合にクラウドプロキシを経由させれば、管理側として必要なアクセス制御の機能が実装しやすくなる。

クラウドプロキシの基本動作

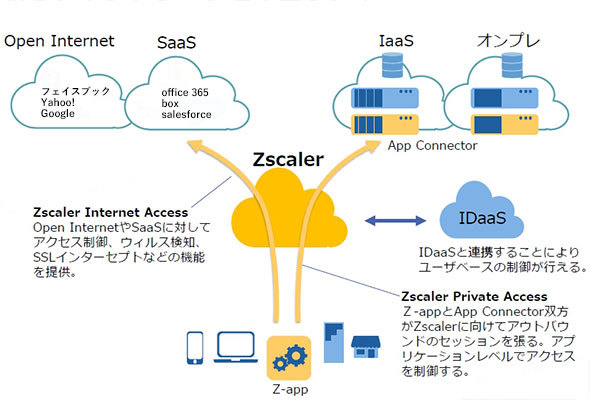

ここで、プロキシをクラウドサービスとして利用可能なクラウドプロキシの基本について見ていこう。今回参考にしているのが、プロキシの機能はもちろん次世代ファイアウォールやURLフィルタリング、アンチマルウェアといった各種セキュリティ機能を持つセキュアゲートウェイとして利用可能な「Zscaler」だ。

Zscalerを利用する場合、PCやスマートフォンなどクライアント側に「Z-app」と呼ばれるエージェントをインストールし、全ての通信がZscaler経由になるように設定する。そして、Office 365や「Box」「Saleforce」などの各種SaaSやWebサイトへのアクセスは、「Zscaler Internet Access」(ZIA)を利用してSaaSに対してアクセス制御やウイルス検知、SSLインターセプトなどの機能を提供する。

また、社内にあるシステムにアクセスする場合は、社内システムに「App Connector」をインストールする。Z-appとApp Connectorの双方がZscalerにアクセスする「Zscaler Private Access」(ZPA)を活用することで、社内にアクセスする場合でも外部に出る443ポートだけ空けておけば通信できるような仕掛けが提供される。これは、Z-appがVPNクライアントとして動作するものだが、これまでのようなSSL VPN経由でアクセスするような手間が不要で、社内にVPN専用の装置も必要ない。これによって、「Software Defined Perimeter」(SDP)と呼ばれる境界線(Perimeter)をソフトウェアによってクラウドに実装する仕組みをサービスとして利用できるようになるわけだ。

このZIAとZPAの仕組みがあることで、クラウドサービスのアプリを選択すればクラウドサービスへ、社内にあるシステムにアクセスする場合は、専用のアイコンを用意しておけばそれをタップするだけで利用できるようになる。つまり、どこにアプリケーションがあるのか意識せずとも利用できる。いわばクラウドセキュアゲートウェイとSDPという双方の機能を提供するサービスとなっている。ただし、Zscaler自体にシングルサインオン機能が含まれていないため、例えば「Okta」のようなIDaaS(Identity as a Service)と連携させることで、さらに使い勝手は向上する。

なお、Zscalerは起業当時からクラウドサービスを念頭に設計されたクラウドネイティブなサービスのため、処理の速さが1つの特長だ。オンプレミス環境で提供されてきたものをクラウドサービスとして利用する場合、必要な機能がそれぞれ多段で処理される傾向にある。一方でZscalerの場合は、ワンパケットでスキャンを一気に行う「パケットインメモリ方式」を採用しており、処理時間にもSLA(Service Level Agreement)を設けて遅延保証するほど高速な処理が可能だ。また、セキュリティインベントの早期発見に役立つSIEM(Security Information and Event Management)に対してログ提供が可能だが、このログも圧縮して送るなどリアルタイム処理に向けた機能が実装されている。

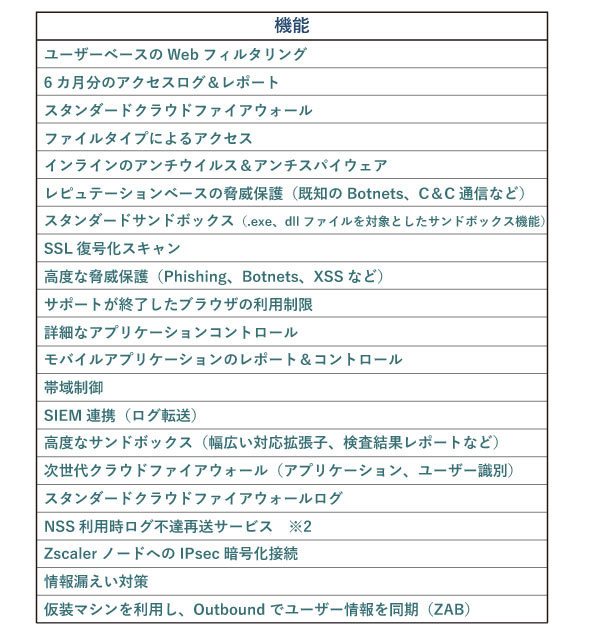

Zscalerが持つ機能

ZscalerにおけるZIAでは、「SIP」「Professional」「Business」「Transformation」の4つライセンスモデルが用意されており、それぞれで使える機能が異なる。提供されている機能は以下のものが中心だ。

一方でZPAでは、3つのバンドルパッケージ「Professional」「Business」「Enterprise」があり、マイクロセグメンテーションの実装やログ、暗号化、社内独自で利用するPKI、そしてリアルタイムなトランザクションViewなどの違いがある。

クラウドプロキシはどう選ぶ?

クラウドプロキシを選ぶ際に念頭に置いておきたいポイントについて紹介しよう。

全社員が利用することの重みを理解する

これまで設置してきたプロキシをはじめとした各種ゲートウェイ同様、全ての人がクラウドプロキシを経由して社内外にアクセスすることになるため、その信頼性は重視しておく必要がある。ただし、信頼性を評価する指標は難しく、たとえ「Microsoft Azure」や「Amazon Web Services」(AWS)などのメガクラウドサービスであっても、サービス停止となるケースは多くの方が経験済みだろう。それでも、できる限り信頼性は大事にしたいところだ。具体的には、実績などは重視すべきポイントの1つとなるだろう。

ちなみに、Zscalerは多くの国にインスタンスを持っており、日本でも東京リージョンが存在している。国外インスタンスの利用が難しい企業でも対応可能だ。

使い勝手の悪化は不満の温床に

クラウドプロキシは、企業におけるセキュアな環境づくりに貢献するソリューションだが、どれだけ強固なセキュリティが実装できたとしても、使い勝手が悪いとユーザーからは評価されにくく、管理しやすくないと運用が続かないことになってしまう。だからこそ、使い勝手を高めるための仕組みと連携が重要になってくる。

実際には、シングルサインオン(SSO)やMFA(多要素認証)機能などによってパスワードレスで利用できる環境を用意するIDaaSやクラウドサービスの利用状況を可視化するための「CASB」(Cloud access security broker)などとの連携、そして「iOS」や「Android」「Windows」などに対するリモートロックやワイプ、アプリケーションを配布し制御する仕組みなど、ユーザーおよび管理の使い勝手を高めるような環境も同時に検討しておきたい。

Copyright © ITmedia, Inc. All Rights Reserved.