テレワークで必須の機器が狙われる、ランサムウェアの最新トレンド

2021年もランサムウェアによる攻撃は継続して発生している。特に、テレワークで重要となる“あの機器”が、ランサムウェア攻撃の踏み台になるケースが多く報告された。企業が知っておくべきランサムウェアの最新トレンドとは。

ラックは2021年4月5日、ランサムウェアの被害に関するテクニカルレポートを発表した。同レポートは、ラックのサイバー事故対応チームのサイバー救急センターに寄せられた被害の問い合わせ状況を基に、2021年における攻撃手口の変化、被害を受けないための対策をまとめている。これによれば、2021年においては、テレワークで重要となる“あの機器”が、ランサムウェア攻撃の踏み台になるケースが多く報告された。

2021年、テレワークに必須の“あの機器”が狙われる

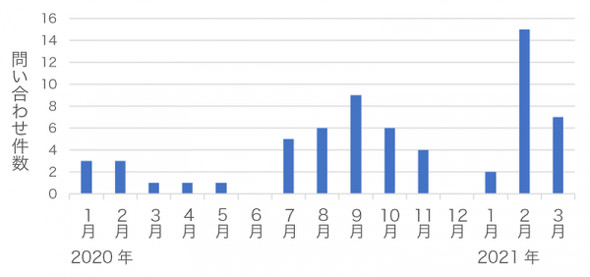

ランサムウェアによる攻撃は2021年も継続して発生しており、特に21年の2月以降に問い合わせ件数が24件と、増加傾向にある(図1)。「Microsoft Exchange Server」の脆弱(ぜいじゃく)性を悪用した「DearCry」という新しいランサムウェアも確認された。

攻撃の手口も巧妙化している。同社によれば近年は、攻撃の手口が、ばらまき型メールやドライブバイダウンロード攻撃から、VPN機器の脆弱(ぜいじゃく)性やRDP(Remote Desktop Protocol)の設定不備などを狙う攻撃に変化しており、その標的も個人から特定の企業や組織に移行する傾向にある。

実際に、被害に遭う企業では共通して、「VPN機器の修正プログラムが未適用」「VPN機器のアカウント情報が推測可能な安易なパスワード設定」「RDPで利用されるポートが不用意に開放されていた」「ダークWebにアカウント情報が公開されていた」といった脆弱性が認められるという。

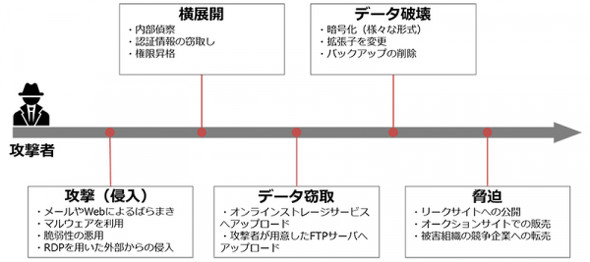

図2は、ランサムウェアの攻撃の手口を現した図だ。攻撃者は、VPN機器などを通じ外部から不正に侵入されたシステムを経由して侵入する。その後、侵入したシステムから他のシステムの内部偵察を試み、RDP経由で情報を窃取し、窃取した情報をオンラインストレージやFTP(File Transfer Protocol)経由で外部へ送信する。企業が身代金の支払いに応じなかった場合、リークサイトへ窃取した情報を細切れに公開するなどの卑劣な行為もいとわない。

また攻撃者は、内部偵察の後、ドメイン管理者の権限を取得することで、ドメイン内のWindowsシステム全体にランサムウェアを効率的に展開することもあるという。

企業が今できる対策とは

巧妙化するランサムウェアに対して企業はどのような対策ができるのだろうか。ラックは、脆弱性が残ったままのVPN機器を利用し続けることは非常にリスクが高いとして、修正プログラムの適用と推測が困難な管理者パスワードに変更することなどを呼びかける。

また同社によれば、被害を受けているシステムはサーバが大多数を占めており、貴重な情報を含むサーバや、クラウドにある基幹システムのテストサーバが外部からのRDP接続を許可していたことによって、ランサムウェアの被害を受けてしまうケースが散見されることも明らかにした。このことから、外部へ公開するポートについても確認、精査することが必要だとしている。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

クラウド時代の認証基盤「IDaaS」導入のススメ

クラウド時代の認証基盤「IDaaS」導入のススメ

企業の業務システムがクラウドへ移行するなか、各クラウドへ柔軟にアクセスするための認証基盤としてIDaaS導入が企業で検討されている。そんなIDaaS活用のメリットなどについて詳しく見ていきたい。 548人に聞いたテレワークのセキュリティ、従業員の意識は大丈夫?

548人に聞いたテレワークのセキュリティ、従業員の意識は大丈夫?

コロナ禍のテレワークでは、私用端末や自宅回線を利用するため、企業側の目が届かないツールの利用が増加した。怪しいメールや不審サイトは開かない、VPNに接続する、適切な認証設定をするといった従業員一人一人のセキュリティ意識が重要となってくるが、実際のところうまくいったのだろうか――。