コネクテッドカーに必要な「車両サイバーセキュリティ」とは?

業界の予想によれば「2021年に販売される新車の75%超が、通信機能を持つ『コネクテッドカー』となる」という。「走るスマート端末」化した高機能な自動車は、サイバー攻撃のターゲットになるだろう。コネクテッドカーのセキュリティはどのように確保されているのか。

富士経済が発表した「コネクテッドカー・V2X・自動運転関連市場の将来展望2020」の予想によれば、2021年は乗用車の新車販売台数の75%超が、車両にセルラー通信モジュールを装備する「コネクテッドカー」となる。

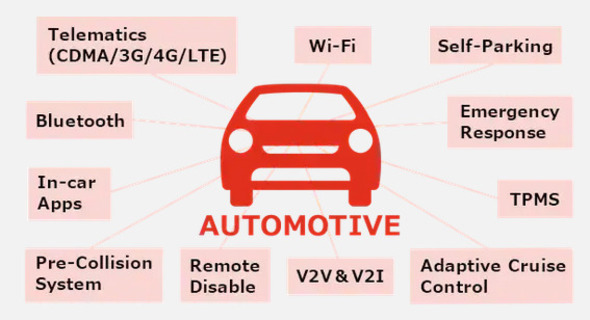

コネクテッドカーは車両に搭載された通信モジュールによってネットワークと接続し、インターネット通信はもちろん、車車間通信、路車間通信、歩行者通信、スマートデバイス通信など、さまざまな通信を可能とする。現在はカーナビゲーションや店舗のレコメンド、広告やクーポンの配信、動画などのコンテンツ配信、SNS連携など、マルチメディアサービスやスマホとの連携が人気を呼んでいる。自動緊急通報(eCall)機能やETCなど、安全や利便性に関する機能も搭載する。

現在流通するコネクテッドカーには一般的な乗用車が多い(2021年5月時点)。しかし、遠からずトラックなどの商用車もほぼ全てコネクテッドカーに移行する見通しだ。すると運行ルートの設計や管理、ドライバーの労務管理、車両位置や稼働情報管理、業務システム連携なども、より広く効率的に実施できるようになるだろう。

充実する機能と増大するリスク、現況は?

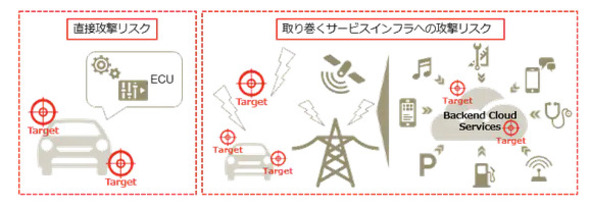

利便性が向上する一方で課題となるのがサイバー攻撃への対策だ。通信相手が増えて利用サービスや車両機能が充実するにつれて、攻撃者の侵入経路は格段に増える。4G/5Gのセルラー系だけでなく、Wi-FiやBluetoothなど外部との通信経路を通じたサイバー攻撃に対する警戒が必要となる。攻撃先は車載インフォテインメントシステム(IVI)をはじめとするECU(Electronic Control Unit)や、通信モジュールそのものに及ぶ可能性がある。過去にも、脆弱(ぜいじゃく)性を狙った攻撃によって遠隔操作が可能になったり車両機能に誤作動を起こしたりするリスクが発見され、課題視されていた。

幸いなことに、コネクテッドカーへのサイバー攻撃で実際の被害が生じた事例はほとんど報告されていない(2021年5月時点)。ただし、2015年の研究目的の実験では無線通信経由でハンドルの遠隔操作や加減速、ワイパー動作が遠隔操作できる脆弱(ぜいじゃく)性が発見され、約140万台の「Jeep Cherokee」がリコールされた例がある。2016年には三菱アウトランダーの無線LANアクセスポイントの脆弱性によって盗難防止アラームの無効化やエアコン、ライトなどの車載機器の遠隔操作が可能になることが、研究者によって発見された(ファームウェア更新で対応済み)。

遠隔操作や各種モジュールに仕込まれたマルウェアなどによって走行中の車両の制御が奪われたり、安全走行機能や自動ブレーキ機能が誤動作したりしては、最悪の事態になり得る。何よりも、制御機能と安全機能を守るためのセキュリティ対策が必要だ。

車両サイバー攻撃防御対策の国連基準WP29とは

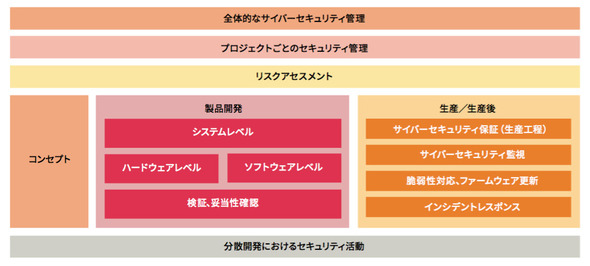

車両サイバー攻撃対策における基本的な考え方は、まず「セキュリティ機能を全体と各モジュール(部品)レベルで実装、試験すること」と、セキュリティ脅威の変化に対応するために「セキュリティリスクを分析し、常にセキュリティ機能を最新状態に保つこと」が重要となる。さらにインシデントの発生を的確に検知して必要な初動対応や事後対応を迅速に行い、以降は同様のインシデントが発生しないよう「対策をアップデート」(恒久対応)していく必要がある。

このようなセキュリティ対策についてベースとなる要件をまとめたものに、国連欧州経済委員会(UNECE)下の自動車基準調和世界フォーラム(WP29)で作成された国連規則 (UNR)がある(2020年6月成立)。同規則の要件は今後、メンバー各国の国内法に反映される。

日本では、先行してWP29の要件を取り入れた道路運送車両法に関連する法令の一部改正(2020年4月施行)を実施し、設計、製造過程から使用過程にわたって自動運転車などの安全性を一体的に確保するための制度整備を進めている。これにより自動運転システム自体の性能基準に加えてサイバーセキュリティ対策やソフトウェアアップデートも含む保安基準が定められ、国がその適合性を確認する枠組みができた。

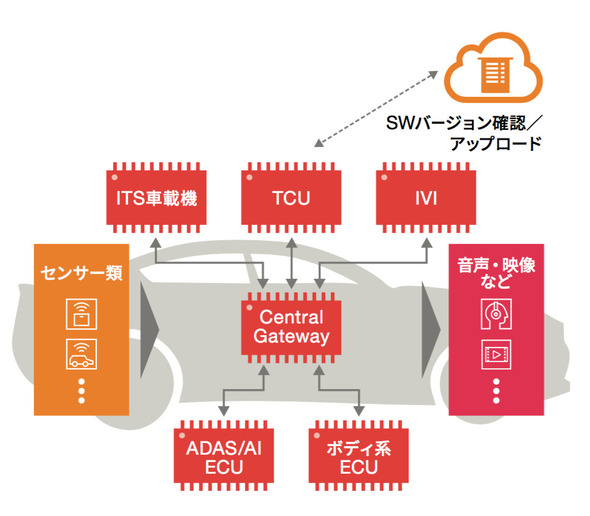

その後、UNRの成立を受けてサイバーセキュリティ対策とソフトウェアアップデートに関する基準が「自動運行装置を備えない自動車(=コネクテッドカー)」にも適用されることが決まった(道路運送車両の保安基準等及び保安基準の細目を定める告示等の一部改正/2021年1月施行)。具体的には「2021年7月1日以降に発売される全ての新車」を対象に、セキュリティ対策が必要になる。また、ソフトウェアアップデート機能を持っているものは同法でのセキュリティ対策実施の対象になる。なお、ソフトウェアアップデートは無線通信(OTA)による自動更新が主流になる(図2)。

車両品質の検査と確認には、以前から「型式認証制度」があった。今後はこれに、メーカーの体制や組織活動の品質の審査(プロセス認証)も加わり、部品サプライヤーの開発や生産のプロセスが適正か否かも審査の対象となる。車両の企画と研究、設計、実装、検証、製造、出荷、運用、廃棄まで、一連のライフサイクル全般にわたるサイバーセキュリティ確保のプロセスを定めた国際標準に「ISO/SAE 21434(ドラフト版)」(FDIS)がある。下図に示す7つの要素で構成されており、この標準に沿った取り組みが世界で実施されていく見込みだ(図3)。

「VSOC」と「PSIRT」でセキュリティ監視と対応を図る

このように、新車購入時のセキュリティは、型式認証を経て確保される。セキュリティ機能が最新のものに更新されているか否かは、制度上では車検などで確認することになるだろう。しかし、車検のタイミングだけの更新では、ゼロデイ攻撃に対応できない。また、一部が検知した脅威への対策を全ての車両に適用して「どの車も、二度と影響を受けない」状態にする仕組みがほしい。

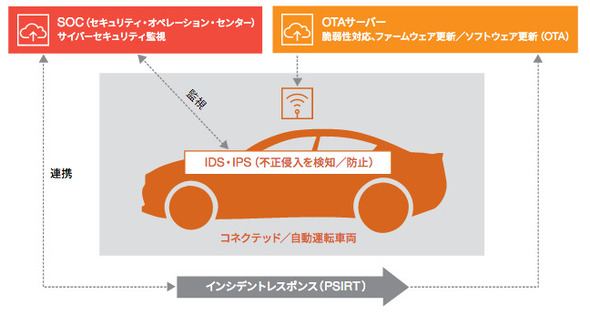

その仕組みは、企業ネットワークのセキュリティ対策として設置されるSOC(Security Operation Center)やCSIRT(Computer Security Incident Response Team)の仕組みとよく似たイメージで構築されつつある。

SOCはIDS(不正アクセス検知装置)などのセキュリティ機器のアラートやシステムログなどを収集し、SIEM(Security Information and Event Management)を利用して分析、影響範囲を特定したり対応策を提案したりする。これに相当するのがVSOC(Vehicle SOC)などと呼ばれる組織だ。最近では自動車メーカーや大手サプライヤーばかりでなくセキュリティベンダーやシステムベンダーもVSOCサービスをリリースし始めている。

また、自動車メーカーにはCSIRTとよく似た役割を担うPSIRT(Product Security Incident Response Team)の設置が進んでいる。こちらは自社内のインシデント対応に加えて外部販売された製品やサービスに関連するインシデント対応も担当する。検知したインシデントや攻撃の分析情報などから対応策を見いだし、脆弱性があるモジュールやシステム、サービスの修正を図って迅速に車両ソフトウェアのアップデート(セキュリティパッチや全体更新)を実施するのがPSIRTの役割だ。

乗用車がセキュリティ・バイ・デザインの製品になる

コネクテッドカーは「コネクテッドカーそのもののセキュリティ」と「自動車メーカーとパートナー企業の協業によるセキュリティ運用体制」が整備されることで、ネットワークセキュリティに関するマネージドサービス付きのセキュリティ・バイ・デザイン製品になっていくだろう。われわれがAppleやGoogleの管理下で安心して使っているスマートデバイスに、ますます似ていく。

自動車のサイバーセキュリティの専門家であるPwCコンサルティングの奥山謙氏は「企業システムやネットワークの管理者の方には、自動車ならではの監視とログ分析の仕方があることを分かっていただきたいと思います。企業システムのように、守るべきモノが管理者の手に届くところにあるとは限りません。また自動車メーカーや部品メーカー、関連サービスプロバイダーの方にはITセキュリティについて十分な理解が必要とされます。さらに別の観点になりますが、個人が使う乗用車の情報をどこまで収集したり利用したりするべきかといった、プライバシーに関する議論を深める必要もあります」と指摘した。

また「セキュリティを最新の状態に保つため、アップデート機能搭載車に更新データを適時に配信するのはメーカー側の義務です。一方で、アップデートを実行するのはユーザー側の義務になります」とも述べる。

ユーザーは今後、セキュリティの仕組みやそれに対するコストは適切なのかを、購入前に検討することになるだろう。メーカーは、車両や搭載機器(車載カメラやIVIなど)から取得できるパーソナルデータの範囲やその利活用に関して、情報漏えいリスク対応との関連も含めて検討を活発化させることになる。いずれの領域についても、次の機会に特集できれば幸いだ。

Copyright © ITmedia, Inc. All Rights Reserved.