社内派閥の“ヤバい事情”をメールで誤送信……2021年セキュリティ反省会

キーマンズネット会員678人を対象に「勤務先のセキュリティ対策状況」を調査した。読者からは標的型攻撃の経験談の他、「従業員が勝ってにPCのSSIDを変えた」などセキュリティにまつわる“トンデモ”エピソードが数多く寄せられた。

キーマンズネット編集部では2021年に注目すべきトピックスとして「セキュリティ」「SaaS」「Windows 11」「従業員コミュニケーション」「ハイブリッドワーク」「デジタルスキル」「人事制度」の7つのトピックスを抽出し、読者調査を実施した(実施期間:2020年11月5日〜12月3日、有効回答数678件)。企業における2021年のIT投資意向と併せて調査結果を全8回でお届けする。

第1回のテーマは「セキュリティ」だ。

調査サマリー

- 2020年にセキュリティ脅威に遭遇した人は17.8%

- 導入セキュリティ製品の上位に「EDR」が食い込む

- セキュリティリスクやインシデントにまつわる生々しいエピソードも

2020年にセキュリティ脅威に遭遇した人は17.8%、前年調査から3.1ポイント減

長引くコロナ禍の影響で2021年も引き続きテレワークを余儀なくされる企業も見られ、テレワーカーを狙うサイバー攻撃は引き続き注視すべき脅威だった。アンケート調査を基に、キーマンズネット会員が経験したセキュリティインシデントを紹介する。読者からは「ダークWebに企業情報が公開された」といった標的型攻撃による被害の他、「(メールの)誤送信によって社外の“ヤバイ”派閥事情を知った」など自組織のセキュリティ対策の甘さを露呈する体験談が多数寄せられた。

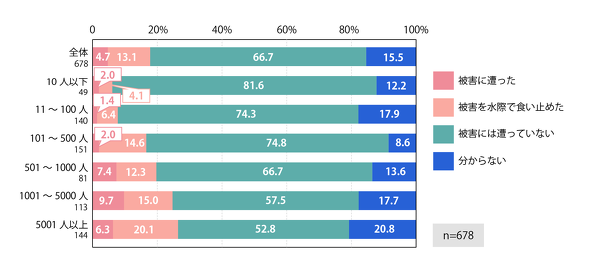

「この1年で、何らかのセキュリティ被害に遭った、もしくは水際で食い止めたような経験」の有無を尋ねたところ、回答の多い順に「被害には遭っていない」(66.7%)、「分からない」(15.5%)、「被害を水際で食い止めた」(13.1%)、「被害に遭った」(4.7%)だった。

「被害に遭った」「被害を水際で食い止めた」を合算すると17.8%となり、2019年調査と比べて3.1ポイント減となった。2020年における第1回の緊急事態宣言が発令されてから既に1年と半年以上がたち、新たな就労環境におけるセキュリティ対策が進みつつあることが影響していると考えられる。

なお、「被害に遭った」と回答した人に「被害に気付いたきっかけ」を聞いたところ、最も多かったのは「従業員からの通報」(50.0%)で、「セキュリティ専門部署による監視」(40.6%)、「外注先のベンダーからの通報」(18.8%)、「顧客や取引先からの通報」(12.5.%)と続いた(図2)。

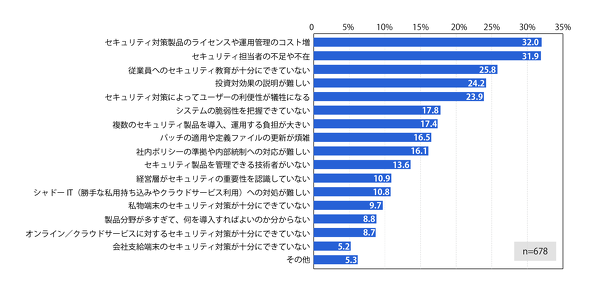

サテライトオフィスでのトイレの離席でPC放置……2021年に起きたトンデモ事案

勤務先におけるセキュリティ対策の課題について質問したところ、最多となったのは「セキュリティ対策製品のライセンスや運用管理のコスト増」(32.0%)、2位は小差で「セキュリティ担当者の不足や不在」(31.9%)、3位は「従業員へのセキュリティ教育が十分にできていない」(25.8%)、4位は「セキュリティ対策によってユーザーの利便性が犠牲になる」(23.9%)、5位は「投資対効果の説明が難しい」(24.2%)と続いた(図3)。この結果は2020年の調査結果と同じ並びで、全体的に大きな変動は見当たらない。

次に「データ漏えい」「従業員のセキュリティリテラシー不足」「私用端末の無断利用」「ネットワーク分散」にまつわる課題やエピソードをフリーコメント形式で聞いた。「ランサムウェアによって企業データをダークWebに公開された」といった標的型攻撃の経験談や、「社外でトイレに離席する際にPCを放置している」など、セキュリティ意識の甘さを訴える声が数多く寄せられた。以下でその一部を掲載する。

<データ漏えいにまつわる課題、エピソード>

- 常駐先の話だが、客先の会社には幾つかあり、それ絡みのメールが間違って自分に届いた。会社の重要情報ではなく害になる内容ではないが、派閥間のかなりヤバい匂いがするメールだった。そういう「漏えい」もあるんだと知った。

- ランサムウェアに感染し、一部データがダークWebに公開されたが、対象データには重要データが含まれていなかったので放置で問題なかった。

- 全ての情報をメール添付で済まそうとする傾向があり、誤送信は日常茶飯事。

- メール誤送信により、別のお客さまに資料が渡ってしまい、信用を無くしてしまった。

- 数年前にテスト用Webサーバが外部から参照可能な状態となっていた。ログ分析の結果、情報が流出した可能性が否定できなかったため対応した。

- 「Teams」で情報共有しているが、情報漏えい対策としての運用ルールが明確でない。

- 上級社員を偽ったメールが来たことがある。

- 「社外秘」のファイルはPCでの保存を禁止する予定との通達があった。「社内で作成するファイルは原則全て社外秘」扱いであり、客先でのオフライン作業は紙ベースに戻す必要が出てくるなど、情報漏えい対策と業務のアンマッチが進んでいる。

- お客さまの資料を自宅へ持ち込まざるを得ないような場合の管理が難しい。リモート会議での機密性順守は環境によるので実質厳しいと考える(家族には漏れる)。

- 個人用アカウントを共有先にしてしまい、そこから知人へ情報を誤送信した。

- 自社ではないが、開発中のデータがマルウェアにより漏えいした。

<従業員のセキュリティリテラシー不足にまつわる課題、エピソード>

- サテライトオフィスでのトイレの離席でPC放置

- 複数のSSIDで運用しているWi-Fi環境で、利用者が無断で自身のPCのSSIDを変更してしまい、ネットワークにつながらないと言われたこと。トラブルシューティング時は、自身で設定変更したことは言わなかった。

- 意図もなく書類を家にためこんでしまった社員がいる。持ち出しに申請が必要になった。

- メールでのやりとりが多く、暗号化せず添付送信する人が多い。

- スマホ、持ち出しPC、USBなどを紛失する事案が無くならない。

- いまだにUSBを利用している。

- プライベートのアドレスにメール転送する人が多数いる。

- クラウドストレージフォルダの権限付与の考慮不足による情報流出の危険性を理解していない。

- モバイルPCにどこまでデータを残してよいか、また残してはいけないかの教育や周知が必要であった。

<私用端末の無断利用にまつわる課題、エピソード>

- テレワークでは個人PCを社内サーバに接続することも認められているが、家族と共有PCで接続してデータをPCに残したままにする社員が散見された。

- 私物PC、私物モバイル端末で自社ネットワークにアクセスすることで情報漏えいが起きないか不安がある。

<ネットワーク分散にまつわる課題、エピソード>

- VPN装置の負荷が高くなり、社内ネットワークにつなげられなくなった。

- 社内ネットワークの負荷、パブリックサービスでのネットワーク障害の影響などで業務に支障がでたことがある。

- 社内ネットワークをプライベートVPNで構成しているが、運用費用が高額なためゼロトラスト環境への移行を推進している。

- 部署内のネットワークが分散化されていなかったため、在宅の人数が増えると社内のPCへのリモートアクセスが不安定になった。

- オフィスに出社した人がWeb会議をした際に、社内ネットワークに負荷がかかった。

- ネットワークゲートウェイの接続容量が不足していたため、コミュニケーションツールを利用する際に接続エラーが頻発した。

導入セキュリティ製品の上位に「EDR」が食い込む

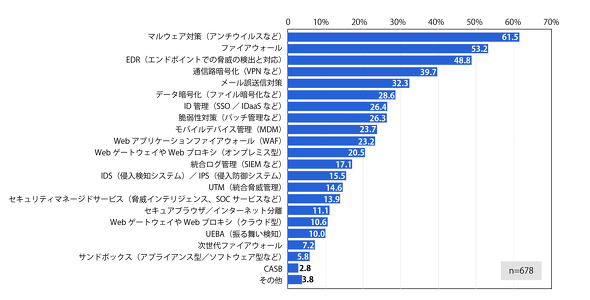

最後にセキュリティ対策製品の導入状況として、どのようなセキュリティ製品を導入しているのかを尋ねた(複数回答可)。

最も多いのは「マルウェア対策(アンチウイルスなど)」(61.5%)だった。エンドポイントセキュリティ対策において基本中の基本であり、「Windows 11」にも標準で「Windows Defender」が搭載されていることもあって導入率が高いことにもうなずける。2位に「ファイアウォール」(53.2%)、3位に「EDR(エンドポイントでの脅威の検出と対応)」(48.8%)が入った(図4)。トップ3は2020年の調査と同様で、3位にEDR(Endpoint Detection and Response)が登場していることから、セキュリティ境界線がネットワークからエンドポイントへと変化していることが分かる。4位以下は次の通りだ。

2022年はワークシフトを進める企業が増加するだろうと考えられ、企業はさらにエンドポイントセキュリティの強化に目を向けるだろう。国内でも「ゼロトラスト」のようなセキュリティモデルが注目されており、その実現に向けたソリューションがさらに充実しそうだ。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

コロナ禍でセキュリティはどう変化した? 注目が集まっているのはあのセキュリティ製品

コロナ禍でセキュリティはどう変化した? 注目が集まっているのはあのセキュリティ製品

キーマンズネット会員866人を対象に「勤務先のセキュリティ対策状況」を調査した。2021年に導入意向が高い注目のセキュリティ製品とは? セキュリティ担当者の悩みは令和になっても変わらない? 2020年、導入したいセキュリティ対策はコレ

セキュリティ担当者の悩みは令和になっても変わらない? 2020年、導入したいセキュリティ対策はコレ

セキュリティ対策はどこまでやっても終わらない。キーマンズネット会員1329人を対象に「勤務先のセキュリティ対策状況」を調査した。2020年に導入意向が高い注目のセキュリティ製品が浮かび上がった。 548人に聞いたテレワークのセキュリティ、従業員の意識は大丈夫?

548人に聞いたテレワークのセキュリティ、従業員の意識は大丈夫?

コロナ禍のテレワークでは、私用端末や自宅回線を利用するため、企業側の目が届かないツールの利用が増加した。怪しいメールや不審サイトは開かない、VPNに接続する、適切な認証設定をするといった従業員一人一人のセキュリティ意識が重要となってくるが、実際のところうまくいったのだろうか――。