クラウドの「設定ミスでセキュリティ事故」を防ぐ「CSPM」でできること

クラウドにおけるセキュリティインシデントの原因は、簡単な設定ミスが95%を占め、2025年には99%になると言われている。クラウドに関わる設定ミスを防ぐ「CSPM」とはいったどういったものなのか。実際のGCPアカウント管理画面と合わせて解説する。

「Amazon Web Services」や「Google Cloud Platform」(以下、GCP)、「Microsoft Azure」を始めとしたパブリッククラウドの国内市場規模は1兆円を超える。今もなお急速に拡大を続けており、2025年までには年間約20%の成長が見込まれている。

パブリッククラウドの普及が進むと同時にセキュリティリスクも高まり、サービス運営者にとって適切なセキュリティ管理が一層求められる。また、セキュリティリスクがネックでクラウドシフトを進められていないという事態も起きている。

クラウド関連のセキュリティインシデントはなぜ起こる?

クラウド関連のセキュリティインシデントの主な原因は「単なる設定ミス」で、割合で見ると2020年時点では95%だったのが、2025年時点には99%にまで上昇すると予想される。

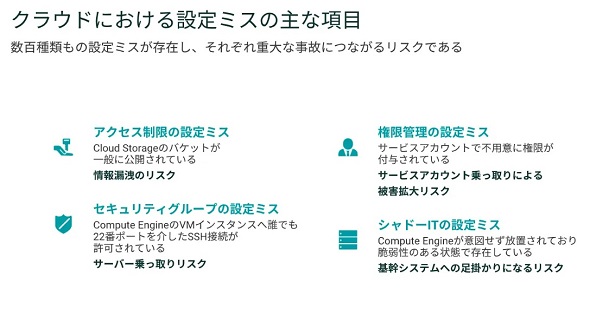

設定ミスの代表的な例としては、「管理者権限でサービスアカウントが作成」「全世界からSSHできるファイアウォールのルールが存在」「検証用リソースが放置」といったことが挙げられる。こういったリスクを放置すると致命的な事故につながる危険がある。

設定ミスを原因とするクラウドセキュリティインシデントのリスクが高まる一方、対策が進んでいないのが実態だ。Levettyによるヒアリングの結果、多くの企業やサービスにおいてセキュリティ管理体制は以下のような状態であり、事故のリスクにさらされていると判明した。

- クラウドのセキュリティ対策にリソースを割けていない

- 専門知識のない社内のエンジニアが自主的にパブリッククラウドの設定をしている

- 年一回のペネトレーションテストや脆弱性診断のみの実施

いずれの場合もほぼ確実に設定ミスがあり、クラウドのセキュリティ管理体制として不十分な状態だ。情報漏えいやサーバ乗っ取りなどの重大なセキュリティインシデントにつながる可能性が高く、セキュリティレベルの確認や修正が必要な項目の早期の洗い出しが求められる。

クラウドの設定ミスを防ぐCSPMとは

クラウドの設定ミスによる情報漏えいに対して有効なソリューションとして注目されるのがCSPM(Cloud Security Posture Management:クラウドセキュリティ態勢管理)だ。セキュリティ確保のために使用され、米国やイスラエルを始めグローバルに浸透しつつある。

日本企業向けにCSPMを提供するLevettyの「Cloudbase」では、パブリッククラウドの数百項目のセキュリティリスクの洗い出しや可視化をできる。

実際のCloudbaseのダッシュボード画面から、クラウドのセキュリティ診断がどのように実施されるかをイメージできる。以下の画像はGCPのセキュリティを診断した結果だ。

GCPのセキュリティ診断のためには、リソース情報の読み取り権限を持ったサービスアカウントを発行するだけでよい。クラウド構成や設定の変更を必要としないため、企業やチームの大きさに関わらず簡単に導入できる。

読み取り権限を持ったサービスアカウントがアクセスできるのはクラウド構成のメタ情報のみで、Levettyは機密情報や顧客情報の取得はできない。また、Cloudbaseでは、危険度順に設定ミスを確認できるため、リスクが高いものから順に対処もできる。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

「SaaS管理ツール」で何ができる? 基本機能と比較・選定のポイントとは

「SaaS管理ツール」で何ができる? 基本機能と比較・選定のポイントとは

業務システムのクラウド化が進む中で、企業においてSaaS利用が進んでいる。そんなSaaSの利用状況を帳簿的に一元管理できるSaaS管理ツールへのニーズが、高まっている。本稿では、SaaS管理ツールの実態について見ていく。 SaaSの数に比例して高まる情シスの業務負荷、その解決策とは

SaaSの数に比例して高まる情シスの業務負荷、その解決策とは

コロナ禍でテレワークシフトが進み、SaaSを導入する企業は増えた。ただ、SaaSの数が増えるだけ情シスの業務量が増えてしまう。多くの企業が目を向けられていない“情シスの過酷な状況”を明らかにし、その解決策を紹介する。