EDRの基礎入門 導入成功のコツや製品選定ポイントを徹底解説

EDRはネットワークの外側と内側の両方の攻撃に有効なツールとして導入が進んでいる。本稿ではEDRの概念や基本機能、製品選定ポイントを解説する。

巧妙なサイバー攻撃が一般化し、組織の内部ネットワークなら信頼できるという前提が崩れて久しい。その結果、「何も信用せずに安全を保つ」というゼロトラストの考えが広がっている。

ゼロトラストの構成要素の一つである「EDR」(Endpoint Detection and Response)は、ネットワークの外側と内側の両方の攻撃に対して有効なツールだ。本稿ではEDRの概念や基本機能、製品選定のポイントを解説する。

サイバー攻撃の高度化で高まり続けるセキュリティリスク

2010年代以前のサイバー攻撃は、不特定多数を狙った大規模感染型のウイルス攻撃やDDoS攻撃が主であり、攻撃にすぐに気付くことができ、比較的対策が容易だった。

近年は標的型攻撃や攻撃用のWebサイトに誘導して端末を感染させる水飲み場型攻撃によって、Webサイトに仕込んだマルウェアをユーザーに気付かせずダウンロード、実行させる不正手口である、ドライブバイダウンロードによる攻撃が増えている。

攻撃に気付かせずに組織ネットワークに侵入して内部にウイルスを広め、準備が整い次第一斉に、あるいは検知されにくいように少しずつ、情報窃取やシステム・データの改ざんといった不正行為をはたらく攻撃が増えている。攻撃に気付くのは、窃取された個人情報を利用した詐欺行為が報告されたり、システム障害が引き起こされたりした後が多く、対策は後手に回りがちだ。

コロナ禍で急拡大したテレワークで用いられるVPN接続では機器の脆弱(ぜいじゃく)性が利用され、ランサムウェア被害が多発した。ランサムウェア攻撃は標的型攻撃ほど周到な攻撃手順を踏まない。ドライブバイダウンロードなどの手口を用いて感染させると、間を置かずにデータの暗号化、脅迫へと進むことが多い。ファイルを残さずメモリ上で不正活動するファイルレスマルウェアも登場し、ますます侵入の検知が難しくなっている。

セキュリティの基本が境界防御からデバイス防御へ変化

このような攻撃手口が登場する以前は、「内部ネットワークを外部脅威から保護する」ことがセキュリティ対策の基本だった。組織内部ネットワークにファイアウォールやアンチウイルス、UTM、IDS/IPSなどのセキュリティツールを導入することでセキュリティが保たれる「境界型セキュリティ」だ。

しかし、ネットワーク内でポリシー違反が生じたり、ウイルス感染したPCを社内ネットワークに接続して感染を拡大したり、業務用のやりとりと判別困難な方法でウイルス感染を図られたりすると、「内部ネットワークは安全」という前提は崩れてしまう。端末は常にウイルス感染の可能性があるにもかかわらず、ネットワーク内部の端末を介して攻撃が実行されるため危険を避けられない。

そこで、インターネットと内部ネットワークの境界の防御(入口対策)に加え、内部ネットワークの通信を監視し攻撃の可能性がある異常な通信を検知・遮断する対策(内部対策)、外部の攻撃サーバへの通信を検知して遮断したり、取引先やパートナー、グループ会社などの外部ネットワークに感染を広げないよう不審な通信を検知・遮断したりする対策(出口対策)が講じられてきた。

しかし、コストをかけて「入口」「内部」「出口」を対策しても、攻撃者が既存のセキュリティ対策の裏をかくように攻撃を最適化するため、サイバー攻撃を防ぐことは難しい。しかも、組織内にセキュリティ機器が増えれば増えるほどアラートの数は膨大になり、本当にリスクの高い挙動を探るのは困難な状況になる。最新の攻撃パターンの情報を個々の組織で常時入手するのも負荷が高い。

EDRの概念 ゼロトラストとの関係は

解決のためのコンセプトとして登場したのがゼロトラストだ。組織ネットワークの内部も外部も、組織ネットワークにVPNなどで接続するリモート端末や外部組織のネットワークも信頼せず、安全を検証しなければ社内リソースにアクセスさせないというコンセプトである。

インターネット分離やLAN分割、強力なアクセス管理・制御などのソリューションなども含まれる。その中でも、比較的取り組みやすいソリューションとして導入が進んでいるのがEDRだ。

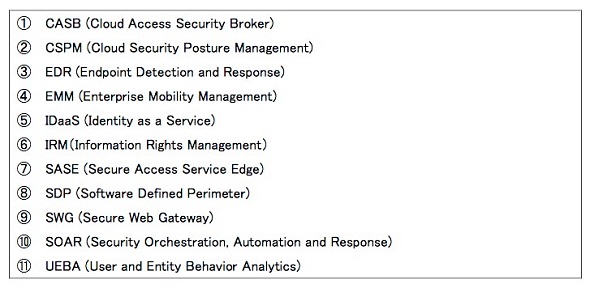

ゼロトラスト実現のための構成要素として、IPAは図のような項目を挙げている。EDRはこれらの要素の一つに過ぎないが、「EMM」(Enterprise Mobility Management)と同様に取り組みやすいため導入が進んでいる。

EDRの基本から導入、選定ポイント

ここまで、近年のセキュリティリスクの高まりやセキュリティリスク対策の変遷、ゼロトラストとEDRの関係を紹介した。以降は、EDRの基本機能や導入成功のコツ、選定選定ポイントを解説する。

EDRの基本機能

EDRは端末側のセキュリティソリューションだが、攻撃を防御するのではなく、ネットワーク上の端末の不審な挙動や通信を迅速に検知するのが基本機能だ。端末のログデータを収集し、相関解析して通常の挙動と異なる不審な挙動を検知する。

ネットワーク監視や端末のウイルス検知とは異なり、個別の端末だけでなく、対象となる端末全ての挙動や通信状況をまとめて解析し、リスクの高い事象(インシデント)を発見、通知するのが他のセキュリティソリューションと違う点だ。

従来のセキュリティ対策は、アンチウイルスならパターンファイル、次世代ファイアウォールなら攻撃シグネチャとの比較が判定の基準になる。しかし、新手の攻撃は既知のパターンファイルやシグネチャは役に立たないことがある。EDRは攻撃の挙動からセキュリティ侵害を発見するため、端末の挙動や通信のありさまを示すログファイルを多くの端末で比較して、攻撃の兆候や痕跡を発見する。

内部の攻撃がリアルタイムで分かれば、被害が発生する前に不審な端末をネットワークから隔離したり、攻撃ファイルを削除したりできる。攻撃を阻止できなくても影響を一部にとどめ、被害を最小限にすることが可能になる。

被害発生後も感染経路や攻撃の推移、ネットワークやシステムの影響範囲を特定でき、被害実態の精密な把握や、弱点をなくすための対策を打てる。端末の挙動が全て記録されることで事後の被害検証など証拠保全も可能だ。

EDRを利用するために重要な2つの前提

セキュリティ確保のためには、EDRの基本機能とは別に2つの視点での準備が必要だ。一つは、検知した不審な挙動が「本当に対応すべきものかどうかという相関分析結果の判定基準」であり、もう一つは「対応が必要ならどのような対応が必要かを検討し実行する段取りを決めておくこと」だ。

前者ではセキュリティの専門知識とノウハウのある技術者でなければ最新の情報に基づく判断基準の設定や判定が難しい。そこで、EDRツールベンダーの多くは端末に導入したEDRのエージェントソフトからベンダーのサーバにログデータを送り、まとめて相関解析して不審な挙動があればユーザー組織の管理者に通知するサービスをパッケージ化している。オンプレミスのEDR運用も可能だが、専門人材を張り付けることなくクラウド経由で不審な挙動が発見できる。多くのEDR製品がこのような仕組みをとるため、「マネージドEDR」あるいは「EDRプラットフォーム」と呼ばれることもある。

リスクがある不審な挙動を通知するところまでがEDRの役割で、その後の対応はユーザーが担うことになる。ユーザーが担う部分は、CSIRT(Computer Security Incident Response Team)と呼ばれる社内組織が対応するのが一般的だ。

不審な挙動の対処を検討し、ITベンダーやコンサルなど外部も含めて対策をとることになるが、窓口となるCSIRTを担当できる組織(中小企業でも最低1人は必要)を構成することが、EDRの重要な前提となる。EDRベンダーによっては対応方法も通知してくれる場合もあるが、社内での対応方法を事前に用意しておくのは必須だ。

各種セキュリティ機能が統合された製品が多い

EDRの基本機能に加え、サンドボックス機能やマルウェアの振る舞い検知機能を備える製品や、インシデントの通知だけでなく一般的に推奨される対応を提案したり、ネットワーク遮断やプロセス停止といったシステムやネットワークの制御機能を備えていたりもする製品もある。

製品選定の際は「どこまでの機能を備えているのか」や「オプションとして利用可能なサービスや連携可能なセキュリティツールに何があるのか」は重要な検討ポイントとなる。特にランサムウェア対策は、ログ解析を待たず即時で検知・対応することが肝心だ。アンチウイルスツールを連携させたり、EDRに備わるマルウェア検知・制御機能を併用したりしてもよいだろう。

統合的なセキュリティツールの一機能としてEDRが含まれる製品も多く存在する。導入済みのセキュリティツールと連携させて利用できるEDR専用ツールを導入するか、EDRを含む統合ツールに乗り換えるかといった選択を迫られる可能性がある。

EDRの製品選定ポイント

EDRの製品選定ポイントとして最も気になるのは、リスクのある挙動や通信を精度よく検知できるかどうかという部分だろう。本当に対応が必要なインシデントだけを通知してくれるのが望ましく、対応法も教えてくれるとなおよい。

ベンダーは機械学習とAI(人工知能)モデルを活用するなどして精度向上に努めているが、実際の製品の検知精度を比較するのは容易でない。導入事例やシェアといった実績面、あるいはベンダーのサポートの質などが判断基準になりそうだ。導入や端末へのエージェント展開のしやすさ、オンプレミスとクラウド両方の運用をシンプルな管理画面で実現できるかどうかという点も含め検討する必要がある。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

ランサムウェア戦術が高度化 未感染でも身代金を払わせられる理由

ランサムウェア戦術が高度化 未感染でも身代金を払わせられる理由

ランサムウェア攻撃は、従来の攻撃とはニュアンスの異なる高度な戦術へと移行しつつあるという。より多くの身代金を引き出す、サイバー攻撃者の戦術を紹介する。 企業デバイスの半数は野放し状態 高まり続けるリスクとコストをどうする

企業デバイスの半数は野放し状態 高まり続けるリスクとコストをどうする

テレワークの浸透に伴いデバイス管理の分散やスプロール化(無秩序化)が起きた。その結果、企業のエンドポイントデバイスの約半数は管理されず「野放し状態」だという。600人以上のIT運用およびセキュリティの専門家を対象にした調査から、危機的な状況が明らかになった。