標的型攻撃への対策状況(2022年)前編

標的型攻撃は日々巧妙化している。キーマンズネットの読者調査で、回答者が実際に受信した標的型攻撃メールの中には、“思わず開いてしまうような”件名や内容のものが多かった。

キーマンズネットは2022年10月19日〜11月18日にわたり「標的型攻撃の対策状況」に関する調査を実施した。今回は標的型攻撃について「自社を狙った攻撃の被害有無」や「攻撃によって発生した被害」などを中心に被害数や被害例を調査した。

標的型攻撃は日々巧妙化している。実際に受信した標的型攻撃メールで印象的だったものをフリーコメントで聞くと“思わず開いてしまうような”内容のものがあふれていた。

「ワクチン接種のお知らせ」「未払い税金のお知らせ」本当にあった標的型攻撃のメール例

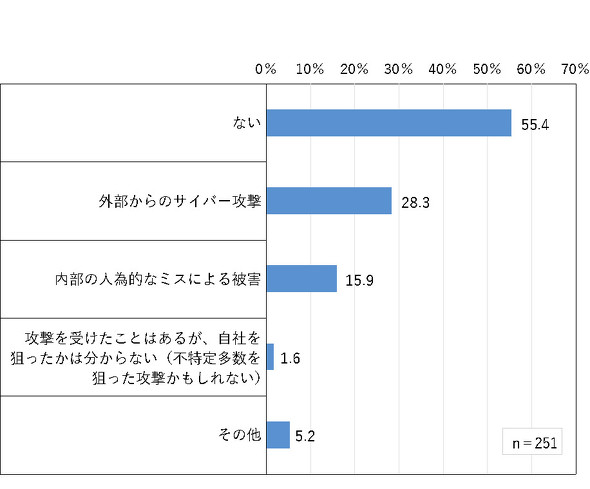

まず、これまで何らかのセキュリティ被害に遭った経験の有無を聞いたところ「外部からのサイバー攻撃」(28.3%)、「内部の人為的なミスによる被害」(15.9%)、「攻撃を受けたことがあるが、自社を狙ったかは分からない」(1.6%)と44.6%の回答者に経験が「ある」ことが分かった(図1)。経年変化でみると2019年は31.4%、2020年は40.6%、2021年は51.0%と年々増加傾向にあったのだが、2022年は一転減少している。

続いて不特定多数を狙った攻撃ではなく、特に自社(情報資産を含む)を狙った”標的型攻撃”について狙われた経験の有無を聞いたところ「自社を狙った攻撃を受けた」は10.0%と全体の1割にとどまり、反対に「自社を狙った攻撃を受けたことはない」は42.6%となった(図2)。

一方、「攻撃を受けたことはあるが、自社を狙ったかは分からない(不特定多数を狙った攻撃かもしれない)」は23.1%、攻撃を受けたかどうかさえ「分からない」は24.3%と見逃せないほど存在している。規模別にみると従業員規模が大きくなるほど「分からない」も増加傾向にあり、攻撃手法の高度化に加え、ウイルス対策ソフトの更新管理漏れや従業員のリテラシー教育の浸透の難しさなど、従業員数の多さに起因した管理の煩雑さが原因となっていそうだ。

標的型攻撃は企業や個人を脅威に陥れるため日々巧妙化している。実際に受信した標的型攻撃メールで”印象的”だったものをフリーコメントで聞くと「【重要なお知らせ】Amazonアカウントの本人確認のお知らせ」や「税務署からの【未払い税金のお知らせ】」など個人を狙うものから、「ワクチン接種のお知らせ」「TOKYO2020関連の偽装メール」といった時流に合わせた内容を盛り込むものまで多彩だ。企業を狙った攻撃においては、「見積書をお送りしましたのでご確認ください」や「会議資料送付の確認メール」など取引先を装った攻撃に始まり、「申請を行ったので承認をお願いします」や「Windows Updateを実施してください」など社内関係者をかたった内容もあった。

特に2021年頃からは「Emotet(エモテット)」と呼ばれるマルウェアの国内感染が再度注目されている。Emotetは「巧妙なメールを使用する」ことで感染が広がり、感染すると「情報が搾取される」「他のマルウェアを侵入させる媒介となる」などの被害が発生する。回答者が受信した標的型攻撃メールの中には「実存する人物を名乗ったEMOTETメール」や「Emotetによる過去の実際のやりとりの引用メール」「取引先がEmotetの被害にあったが、取引先のスタッフの名前をかたるメールであった」といった内容も多く、従業員への十分な注意喚起が必要だ。

本当にあった”標的型攻撃”被害

標的型攻撃による被害経験のある方を対象に具体的内容を聞いたところ「マルウェア感染」(37.3%)、「システムの停止」(14.5%)、「ランサムウェアによるデータの暗号化」(12.0%)、「情報漏えい」(9.6%)が上位に挙がった。「その他」には「従業員のメールアドレスからウイルスメールが送信された」や「スパムメールの送信先に使用された」といったマルウェア感染で”踏み台”にされた事例が挙がった(図3)。2021年9月に実施した同様の調査と比較しても、順位に若干の変動はあるものの上位4項目に変わりはなかった。

標的型攻撃による被害経験のある方を対象に「攻撃をどの時点で発見できたか」を聞いたところ「標的型攻撃メールを受信した」(56.6%)が過半数で、次いで「マルウェアに感染した」(20.5%)、「C&Cサーバ(攻撃用サーバ)と通信した」(8.4%)であった(図4)。多くは水際で発見、対応するケースが多いようだが、マルウェア感染やシステム破壊など、実被害に遭ったことでようやく発覚に至ったケースも少なくないため改めて注意が必要だ。

以上、前編では標的型攻撃を中心に被害例や未遂事故の例を取り上げ、個人と企業を取り巻くセキュリティリスクの現状を紹介した。後編では企業でどのような対策が講じられているのか、高度化する攻撃に合わせ、対策に変化はあったのかなどを中心に調査結果を紹介したい。

なお、グラフ内で使用している合計値と合計欄の値が丸め誤差により一致しない場合があるので、事前にご了承いただきたい。

回答者の内訳は251人のうち情報システム部門が40.2%、製造・生産部門が15.9%、営業・販売・営業企画部門が10.4%、経営者・経営企画部門が9.6%などと続いた。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

標的型攻撃への対策状況(2021年)後編

標的型攻撃への対策状況(2021年)後編

テレワークの普及によって標的型攻撃の手法も「進化」しており、企業の対策といたちごっこになっている。システム導入と並行して従業員のセキュリティ意識向上にも取り組む必要がある中で「つい開いてしまう」メールによるヒヤリハットが続いていることも分かった。 標的型攻撃への対策状況(2021年)後編

標的型攻撃への対策状況(2021年)後編

テレワークの普及によって標的型攻撃の手法も「進化」しており、企業の対策といたちごっこになっている。システム導入と並行して従業員のセキュリティ意識向上にも取り組む必要がある中で「つい開いてしまう」メールによるヒヤリハットが続いていることも分かった。