Citrix製品にCVSS9.8の脆弱性 サイバー攻撃者による悪用を確認

Citrixはリモートでコードが実行される脆弱性がサイバー攻撃者に悪用されていると報告した。該当製品を使っている場合は急ぎアップデートを適用してほしい。

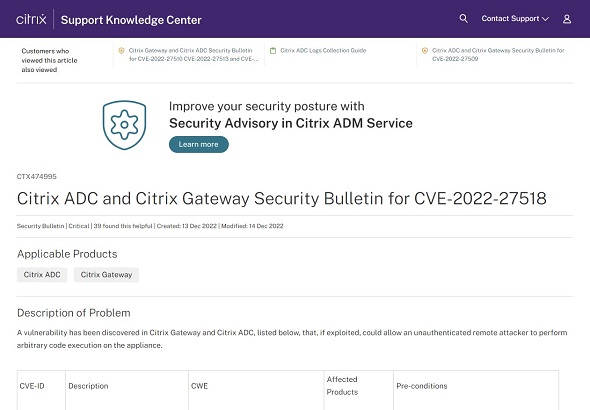

米連邦政府のサイバー当局は「Citrix ADC(Application Delivery Controller)」および「Citrix Gateway」に存在する重要な脆弱(ぜいじゃく)性(注1)を修正するよう、企業や組織に呼びかけた。

リモートでコードが実行されるCVSSスコア9.8の脆弱性「CVE-2022-27518」(注2)が実環境で活発に悪用されていると、Citrixはセキュリティアップデートで発表している(注3)。

「あのグループ」が脆弱性を悪用

米国家安全保障局(NSA)は、この脆弱性の悪用は攻撃グループ「APT5」によるものだとするサイバーセキュリティアドバイザリを発表している(注4)。Mandiantによると、この脅威アクターは中国との関係が疑われ、少なくとも2007年から活動を続けている(注5)。

Citrixは2022年12月13日、Citrix ADCおよびCitrix Gatewayのバージョン12.1および13.0に影響を与えるこの脆弱性に対応するパッチをリリースした。この脆弱性に対する回避策はなく、Citrixは、直ちにアップデートを適用するよう顧客に呼びかけている。この脆弱性は、顧客がホストするCitrix ADCまたはCitrix Gatewayアプライアンスにのみ影響する。

Citrixのバイスプレジデント兼最高セキュリティ・信頼責任者であるピーター・レフコウィッツ氏は「当社はこの脆弱性を利用した少数の標的型攻撃を認識している」とブログで述べている(注6)。

NSAは詳細な脅威ハンティングガイダンスを提供し、影響を受けるシステム上で侵害や悪意のある活動の潜在的なアーティファクトを検出することを促している。同機関は、肯定的な結果が出た場合は調査するよう組織に助言し、侵害の証拠は環境や活動の段階によって異なる可能性があることを指摘した。

悪意のある活動の可能性を検知した組織は、全てのCitrix ADCインスタンスを多要素認証のVPN内に移動して、Citrix ADCアプライアンスを隔離して悪意のある活動を抑制し、既知の正常な状態に復元する必要があるとNSAは述べる。また、Citrixは、企業が自社の環境における脆弱なインスタンスを評価し、修復するのに役立つ展開ガイドと動画も公開している。

米国土安全保障省サイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA)は先月、企業の管理者に対し、同じCitrixのアプライアンスに影響を及ぼす3つの脆弱性(1つはCVSSスコア9.8)について警告を発している(注7)。

出典:Threat actor exploits critical Citrix vulnerability(Cybersecurity Dive)

注1:Threat actor exploits critical Citrix vulnerability

注3:Critical security update now available for Citrix ADC, Citrix Gateway

注4:APT5: Citrix ADC Threat Hunting Guidance

注5:Advanced Persistent Threats(APTs)

注6:Critical security update now available for Citrix ADC, Citrix Gateway

© Industry Dive. All rights reserved.

関連記事

「年1回2時間」のセキュリティ研修は危ない?

「年1回2時間」のセキュリティ研修は危ない?

日々巧妙になるサイバー攻撃に対応するには「短いトレーニング」が効果的だと専門家は語る。最新のセキュリティトレーニングの手法とは。 Microsoft Exchangeがサイバー攻撃を受けたときの連絡手段は?

Microsoft Exchangeがサイバー攻撃を受けたときの連絡手段は?

Rackspace Technologyの「Microsoft Exchange」導入サービスがランサムウェア被害の影響を受けた。連絡手段の要であるメールサービスが被害を受けた今回のケース、同社はどのように対応したのか。