詐欺に遭いやすいメールはこれだ 業務関連が危ない?:メールセキュリティの状況(2023年)/後編

企業におけるコミュニケーション手段として重要な「メール」は、情報漏えいやサイバー攻撃の第一歩でもある。危ないメールとはどのようなものなのか、それに対してメールを守るための基本はどの程度浸透しているのだろうか。

メールを使ったサイバー攻撃はとどまるところを知らない。企業から重要情報を盗み出すことを目的とした標的型攻撃メールはもちろん、ランサムウェア攻撃の入り口としても多用されている。

日々高度化、巧妙化する攻撃に対してスピーディーかつ柔軟な防御策を講じる必要性が増してきている。そこでキーマンズネットは「メールセキュリティに関するアンケート」と題して調査を実施した(実施期間:2023年4月7日〜4月21日、回答件数:230件)。前編に続き、後編となる本稿では、標的型攻撃メールの現状と対策について調査結果を紹介する。

約5割の企業は「自社を狙った攻撃」を特定できない

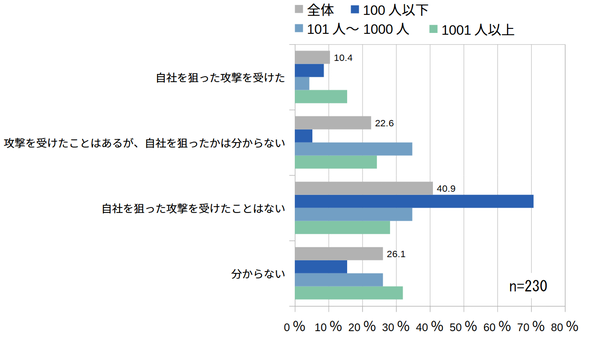

まず、不特定多数を狙った攻撃ではなく、自社(情報資産を含む)を狙った標的型攻撃メールを受けとった経験があるどうかを調査したところ「自社を狙った攻撃を受けたことはない」(40.9%)が最も多く、「自社を狙った攻撃を受けた」(10.4%)は全体の約1割にとどまる結果となった(図1)。

一方、「分からない」(26.1%)や「攻撃を受けたことはあるが、自社を狙ったかは分からない」(22.6%)を合わせると約半数の48.7%が「自社を狙った攻撃かどうか」または「攻撃を受けたかどうか」すら分からないという非常に危険な状態にあることも分かった。

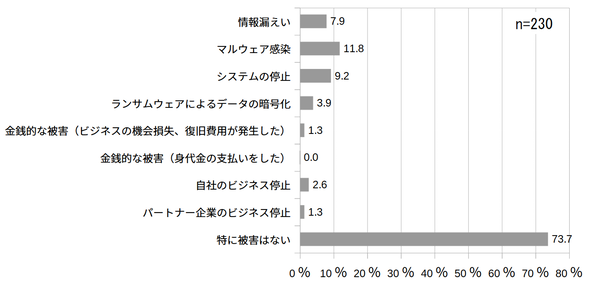

標的型攻撃の被害は大きい。「攻撃を受けたことがある」とした回答者に対して、攻撃によって発生した被害を尋ねたところ、「マルウェア感染」(11.8%)や「システムの停止」(9.2%)、「情報漏えい」(7.9%)が多く、わずかではあるが、「自社のビジネス停止」(2.6%)、「パートナー企業のビジネス停止」(1.3%)と回答した人もいた(図2)。

標的型攻撃の発見タイミングからも分かることがある。「攻撃を受けたことがある」とした回答者に対して、どの時点で攻撃を受けたことが分かったかと聞いたところ、「攻撃メールを受信した」は65.8%で、回答者の多くが水際で対応できたとした。だが、被害経験を持つ企業において、実被害に遭ったことで標的型攻撃があったことが初めて分かったケースが22.3%もあった。

また、実被害が判明した段階で攻撃を受けたことを認識した割合について、「マルウェアに感染した」(13.2%)、「C&Cサーバ(攻撃用サーバ)と通信した」(3.9%)、「システムが破壊された」(3.9%)、「データが流出した」(1.3%)を合計すると22.3%に上った(図3)。

中小企業でもメールセキュリティ製品の導入が進む

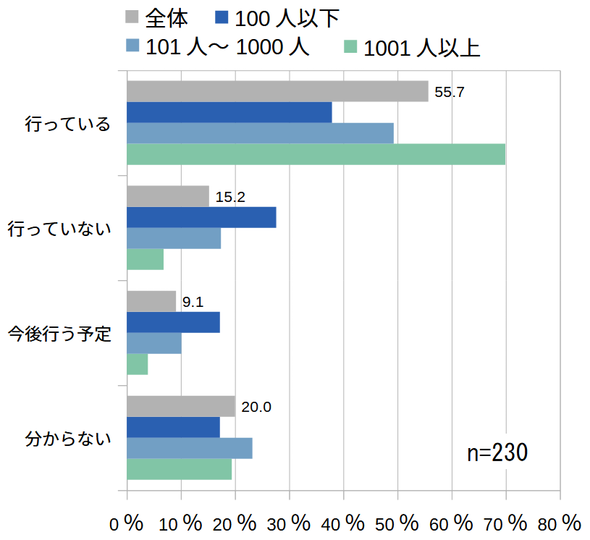

標的型攻撃メール対策として「メールセキュリティ製品」を「導入した」とする割合は55.7%と全体の半数以上を占め、1001人以上の大企業では7割近くが「導入済み」と回答した(図4)。導入割合が37.9%にとどまっている100人以下の中小業においても「導入予定」が17.2%となり、合計すると過半数がメールセキュリティ製品を活用した対策を見据えていることになる。

関連して、現在導入しているメールセキュリティ製品を尋ねたところ、「Trend Micro Email Security Advanced」(16.4%)や「Symantec Email security.cloud Service」(10.4%)、「Mail Defender」(5.5%)、「m-FILTER」(5.5%)が上位に挙がった。従業員規模別に見ても傾向に差は見られなかった。

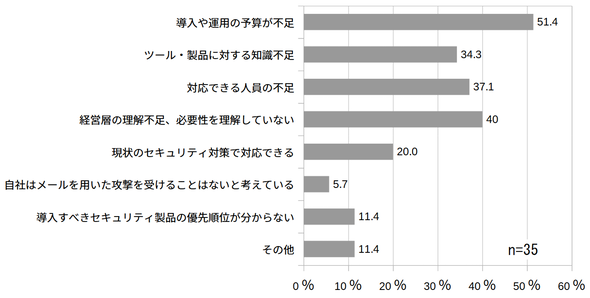

メールセキュリティ製品を「導入していない」した回答者に対してその理由についても聞いたころ、「導入や運用の予算が不足」(51.4%)や「経営層の理解不足、必要性を理解していない」(40.0%)が上位を占めた。セキュリティリスクへの対策優先順位が自社で上がらないことなどが理由だ。さらに「対応できる人員の不足」(37.1%)や「導入すべきセキュリティ製品の優先順位が分からない」(11.4%)など、予算を確保できたとしても人的要因で導入に至らないケースもあるようだ(図5)。

「グループ企業から見積書」「実在メールを引用」……巧妙化する攻撃メールの実例

前編でも触れたように、標的型攻撃メール対策はメールセキュリティ製品を導入するだけで完結するものではない。標的型攻撃は日々高度化、巧妙化しているため、定期的に対策を強化するなどスピーディーかつ柔軟な対応が求められる。

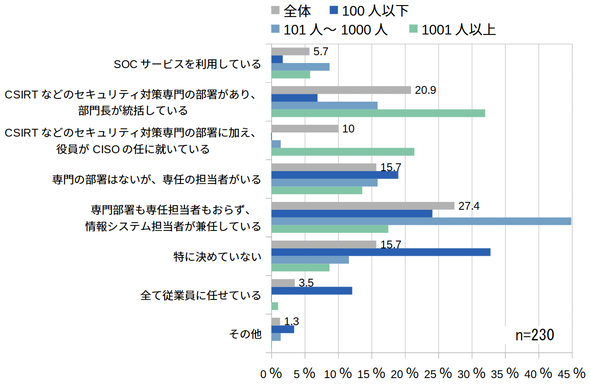

セキュリティに対する社内体制の整備も非常に重要な要素だ。そこで、現状を調査したところ「専門部署も専任担当者もおらず、情報システム担当者が兼任している」(27.4%)が最多で、次いで「CSIRTなどのセキュリティ対策専門の部署があり、部門長が統括している」(20.9%)、「専門の部署はないが、専任の担当者がいる」(15.7%)、「特に決めていない」(15.7%)の順になった(図6)。

セキュリティ対策専門部署の設置割合は1001人以上の大企業で53.4%と過半数に及んだ一方で、101人〜1000人の中堅企業では14.3%、100人以下では6.9%と1割に満たず、代わりに情報システム担当者が兼任しているケースが多いようだ。

巧妙化する標的型攻撃に対して、このような体制で十分かどうかは評価が難しい。ただし、水際で発見できなかった例が2割を占めることを見ると不十分だと言えるのではないだろうか。

仕事にからめたメールを使う

今まで受信した攻撃メール(または訓練メール)で、タイトルや文面が印象的だったものをフリーコメント形式で尋ねたところ、次のような例が挙がった。

- グループ企業からの見積書受信

- ドメイン名が1文字違いでほぼ通常の業務メールに見えるようなもの

- 取引先の実際の社名変更のタイミングで「取引先口座の確認」と言う名称の攻撃

- 厚生労働省が過去に送信したメールをそのままコピーしていた

今まで以上に巧妙ななりすましを仕掛けてくるケースが多発していることが分かる。直近では2023年3月に活動再開が確認された「Emotet」の動向も気になるところだ。

セキュリティ対策専門部署の設置と並んで重要なのは、従業員一人一人のセキュリティ意識だ。

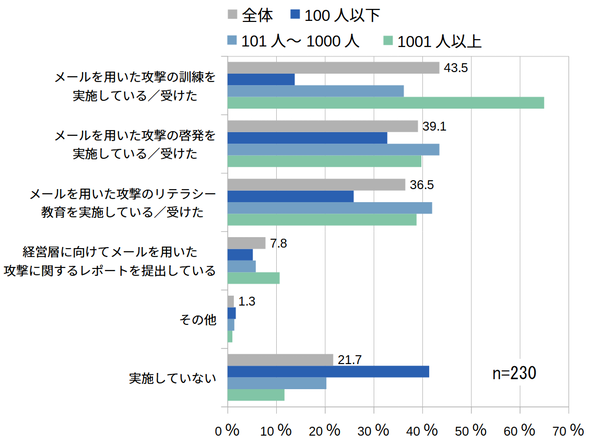

それでは従業員に対して注意喚起や対策方法のレクチャー、トレーニング施策はどの程度実施されているのだろうか。調査の結果「実施していない」(21.7%)は2割にとどまり大多数の企業で対策がなされていた(図7)。

従業員が多く相対的にリスクの高い大企業においては「メールを用いた攻撃の訓練を実施している」が7割近くで、より実戦形式のトレーニングが展開される傾向にあった。反対に中小企業では未実施の割合が4割近くあり、企業の規模別で温度感に大きな差がある様子が見て取れた。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

セキュリティの基本はメールから、従業員と会社を守る「10の手法」とは

セキュリティの基本はメールから、従業員と会社を守る「10の手法」とは

フィッシングメールやビジネスメール詐欺による被害はIPAが発表する「情報セキュリティ10大脅威 2022」の上位に位置付けられている。メールを起点とするサイバー攻撃は数多い。従業員と会社を守るには、まずメールセキュリティを固める必要があるだろう。どのような手法があるのだろうか。 Emotetとは? 流行の歴史と現況、対策や対処法を解説

Emotetとは? 流行の歴史と現況、対策や対処法を解説

主にメールを介して感染を広げるマルウェアの一種。定期的に活動を活発化させ、そのたびに世界的に警告が発せられる。 PPAPとは? 正式名称や歴史的背景、問題点、代替案を解説

PPAPとは? 正式名称や歴史的背景、問題点、代替案を解説

PPAPとは、メールに添付したファイルをパスワード付きZIP形式にしてパスワードを別送するセキュリティ手法を指す。課題が多い中でもビジネスのデファクトスタンダードとされてきたが、近年見直しの気運が高い。