開封しそうになる「攻撃メール」の文例集 だまされやすいメールはこれだ:メールセキュリティ状況(2024年)/後編

企業に欠かせないメールセキュリティについて、攻撃を受けたことがあるか、いつ攻撃に気が付いたか、どのような対策をとっているのかを質問した。実際にだまされかけた攻撃メールの事例も紹介する。

2024年1月に公開されたIPAの「情報セキュリティ10大脅威 2024:組織向け脅威」 では「標的型攻撃による機密情報の窃取」が9年連続で10大脅威に挙がるなど、年々、標的型攻撃メールは巧妙化、高度化している。重要情報の漏えいを引き起こさないための対策を日々講じていく必要があるだろう。

キーマンズネットが実施した「メールセキュリティに関する調査」(実施期間:2024年4月10日〜4月25日、回答件数:329件)」を基に、後編では企業におけるメールセキュリティ対策の現状と巧妙化する攻撃メールの実態を紹介する(前編はこちら)。

ランサム被害にマルウェア感染 メール攻撃を「把握できていない」割合は?

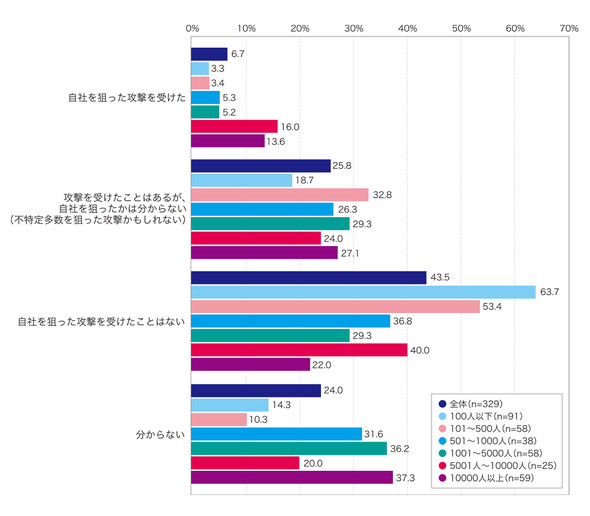

はじめに、不特定多数を狙った攻撃ではなく情報資産を含む自社を狙った標的型攻撃メールを受けた経験があるかどうかを聞いた。

「自社を狙った攻撃を受けたことはない」(43.5%)、「攻撃を受けたことはあるが、自社を狙ったかは分からない」(25.8%)、「自社を狙った攻撃を受けた」(6.7%)、「分からない」(24.0%)となった(図1)。

自社を狙った標的型攻撃を「受けたことがある」と回答した割合は1割未満だったが、その一方で攻撃を受けたが「自社を狙っていたかどうか分からない」「攻撃を受けたかどうかすら分からない」など状況の把握ができていない回答が49.8%と約半数に上ることが分かった。

意外にも1001人以上と規模が大きな企業においてもそのような回答が64.4%もある。該当する企業は高リスク状態にあるという認識を持つべきだろう。

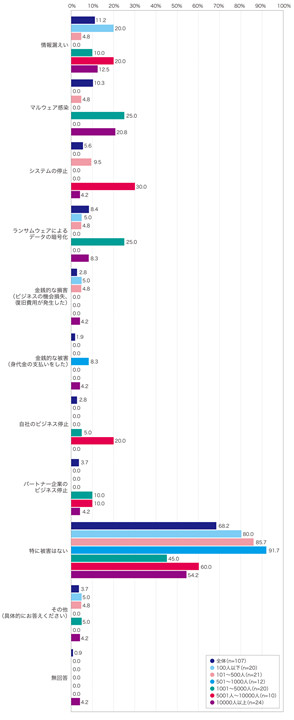

次に、攻撃メールによって実際に発生した被害内容を調査したところ「情報漏えい」(11.2%)、「マルウェア感染」(10.3%)、「ランサムウェアによるデータの暗号化」(8.4%)が上位に挙がった(図2)。

これを2023年4月に実施した前回調査と比較すると「特に被害はない」が5.5ポイント減少した代わりに、「ランサムウェアによるデータの暗号化」が4.5ポイント、「情報漏えい」が3.3ポイント、「パートナー企業のビジネス停止」が2.4ポイントそれぞれ増加した。この1年で被害に遭った企業は増加傾向にあるようだ。特にランサムウェア被害はIPAの「情報セキュリティ10大脅威 2024:組織向け脅威」で9年連続1位になるほど大きな脅威となっており、引き続き十分な警戒が必要だ。

以下では、だまされかけた攻撃メールの事例についてフリーコメントで回答があったものを紹介したい。

自社への攻撃メールを認知したタイミングはいつだったのか

企業のリスクが増す一方で、標的型攻撃に対して「メールセキュリティ製品」を導入して対策する企業も増えている。導入を「行っている」回答は全体で58.1%となり、前回調査時から2.4ポイント増加した。「今後行う予定」(4.6%)や「検討中」(10.3%)を合計すると14.9%となり、5.8ポイント増加した(図3)。

実際に被害に遭う事例が増えたことで、製品やソリューションを利用した対策に本腰を入れる企業が増え始めたのだろう。導入済みの製品を尋ねたところ「Trend Micro Email Security Advanced」(11.5%)や「m-FILTER」(5.2%)、「Mail Defender」(4.7%)などが上位に挙がった。

一方、メールセキュリティ製品を利用しない企業の背景には「導入や運用の予算が不足」(47.4%)や「対応できる人員の不足」(44.7%)、「経営層の理解不足、必要性を理解していない」(39.5%)が挙がった。導入すべきだと感じながらなかなか進められない現場の苦労が見え隠れする(図4)。

そのような企業に目を向けてほしいのは、実際にメール攻撃を受けた企業の22.4%は「マルウェア感染」(11.2%)や「システム破壊」(4.7%)、「データ流出」(3.7%)など、実被害に遭ってから攻撃を認知したと回答していることだ(図5)。

つまり、既に被害を受けてしまってから対応せざるを得なかったケースが全体の2割あった。メールセキュリティ製品を用いた対策を講じることで「攻撃メールを受信した」(65.4%)時点で食い止める必要性を認識してもらいたい。

中小企業で遅れ目立つセキュリティの体制整備と巧妙化する攻撃メールの実態

企業におけるメールセキュリティ対策は、製品やソリューションの導入といったシステムへの対応に加え、従業員のセキュリティ意識を高めるなど人への対応の両軸がそろっていることが肝要だ。

前述のIPAの「情報セキュリティ10大脅威 2024:組織向け脅威」でも、3位に「内部不正による情報漏えいなどの被害」、4位に「標的型攻撃による機密情報の窃取」、6位に「不注意による情報漏えいなどの被害」、8位に「ビジネスメール詐欺による金銭被害」と関連項目が並び、特に昨今では9位「テレワーク等のニューノーマルな働き方を狙った攻撃」にみられる環境変化も念頭に置いた体制構築が重要になる。

ただ、セキュリティ対策における社内体制の整備状況は「専門部署も専任担当者もおらず、情報システム担当者が兼任している」(30.7%)という企業が最も多いのが現状だ。「CSIRTなどのセキュリティ対策専門の部署があり、部門長が統括している」(18.5%)、「CSIRTなどのセキュリティ対策専門の部署に加え、役員がCISOの任に就いている」(11.6%)といったセキュリティ対策専門部署の設置率は5001人以上の大企業で半数を占めている一方で、500人以下の中堅・中小企業では1割以下と大差がついている(図6)。

特に100人以下の中小企業帯では「特に決めていない」(34.1%)、「全て従業員に任せている」(5.5%)と4割が未整備の状況で、実際、従業員や経営層に対してのレクチャーやトレーニングも「実施していない」という回答が49.5%と最多だった(図7)。

規模の大きな企業では「メールを用いた攻撃のリテラシー教育を実施している」や「メールを用いた攻撃の訓練を実施している」が過半数であったことを踏まえると、ここでも中小企業におけるセキュリティ対策の遅れが見て取れるだろう。

そこで最後に、だまされかけた攻撃メールの事例についてフリーコメントで回答があったものから、幾つか分類して紹介したい。今後自社で取り組むセキュリティ対策の参考にしていただければ幸いだ。

個人での取引をかたった事例

- 訓練で「【重要】年末調整(住民税)に関わる住所確認のお願い」というタイトルで送付したら従業員の40%がクリックをしてしまった

- 請求書、カード決済

- 東京電力の未払通知

- このメールは、未払いの電気料金についてご連絡させていただくものです

- 【重要なお知らせ】未払いの電気料金について

- 【楽天市場】アカウントの支払い方法を確認できず、注文を出荷できません

取引先や社内連絡をかたった事例

- 「見積書を再度送っていただけないでしょうか」

- メールサーバまたはドメイン管理者からの確認メール

- 以下メールの添付ファイルの解凍パスワードをお知らせします

- 見積書を確認してほしい

- 会議の議事録への回答依頼

- 顧客の名前でメールが送られてきた

- 【確認】休暇申請に誤りがあります

- 会議の日時変更のお知らせ

- 意見を聞かせてください(実在する役員からのメール:訓練)

- メール停止、サイトのログイン停止など

- メールボックスの容量超過に関するメール

実在する名称が悪用された事例

- 付き合いのある行政書士の事務所から転送されてきたという形で、自身のメールを自身に送信する、を繰り返していた、明らかにおかしいと気付いたが行政書士からなので不思議に思って添付ファイルを開こうとした人が数人いた(被害なし)

- 親会社の会長の氏名を装ったメール

- 実際に従業員がやりとりしていたメール本文を引用した攻撃メールを受信した

- ○○(役員名)だが、内密の話がしたいので折返し

以上、企業におけるメールセキュリティ対策状況と巧妙化する攻撃メールの実態を紹介してきた。セキュリティ予算や人員の確保についての優先順位付けは、どの企業においても難しいだろう。少なくとも着手すべきなのは高度化する脅威についてのトレンドを把握し、その中で自社が対応しなければならない、できる範囲に合わせたセキュリティ対策を検討していくことではないだろうか。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

セキュリティの基本はメールから、従業員と会社を守る「10の手法」とは

セキュリティの基本はメールから、従業員と会社を守る「10の手法」とは

フィッシングメールやビジネスメール詐欺による被害はIPAが発表する「情報セキュリティ10大脅威 2022」の上位に位置付けられている。メールを起点とするサイバー攻撃は数多い。従業員と会社を守るには、まずメールセキュリティを固める必要があるだろう。どのような手法があるのだろうか。 メールが全て信じられなくなった 「受信トレイ攻撃」の脅威

メールが全て信じられなくなった 「受信トレイ攻撃」の脅威

メールを使った攻撃では、「フィッシングメール」の被害が有名だ。だが、もっと危険な攻撃がある。ユーザーの受信トレイを丸ごと乗っ取ってしまう攻撃だ。 「迷惑メール」「PPAP」「Emotet」 メールの基本ができていない企業

「迷惑メール」「PPAP」「Emotet」 メールの基本ができていない企業

企業におけるコミュニケーション手段として重要な「メール」は、情報漏えいやサイバー攻撃の入り口でもある。メールを守るための基本はどの程度浸透しているのだろうか。