今こそ強化すべき「ランサムウェア対策」 被害状況の推移と攻撃手法の変化:ランサムウェアを5分で学ぶ

ランサムウェアはサイバー攻撃の中でも特に危険な脅威の一つだ。ランサムウェアの脅威や攻撃の糸口、対抗策を5分で学ぼう。

2024年6月8日にKADOKAWAグループのサービスが大規模なランサムウェア攻撃を受け、その後、サービス停止に陥った。

企業や組織の業務遂行に必要なデータやシステムを暗号化して一時的に利用できないように変え、その後、身代金を要求する。これがランサムウェアの基本的な手口だ。ランサムウェアに対しては「もし狙われたら」ではなく、「明日狙われたら」と考えるべきだ。

クラウドストレージサービスを提供するBackblazeは、ランサムウェアに対抗するための知識や手段を広く提供している。2024年6月20日、同社のデビッド・ジョンソン氏(プロダクトマーケティングマネージャー)は、ランサムウェアの脅威や仕組み、対抗手段、攻撃の糸口、ベストプラクティスを公開した。今回はその中からランサムウェアの基本的な手口と被害状況、狙われやすい業界などを紹介する。

ランサムウェアの被害状況と攻撃手法の変化

まずはランサムウェア攻撃がどの程度の金銭的被害をもたらしているかだ。

サイバー防衛に関するトレーニングを提供するKnowBe4の協力でCybersecurity Venturesが公開した「2023 Ransomware Market Report」によると、全世界のランサムウェアの被害額は、2021年の200億ドルから2031年には約13倍の年間2650億ドルに達するという。

1年ごとにランサムウェアの状況を見ると多少の上下はある。2022年にインシデントと身代金支払額の両方が一時的に下降したものの、2023年には再び急増した。連邦捜査局(FBI)によれば、ランサムウェアの被害件数は2825件以上に上り、2022年の件数から18%増加した。ブロックチェーン分析に特化したChainalysisによれば、身代金の支払額は2022年比96%増の10億ドルを超え、過去最高を記録した。さらに、Sophosのレポート「State of Ransomware 2024」によると、2023年は調査対象の59%の組織がランサムウェアの被害に遭った。

サイバー犯罪者は絶えず戦略を改善している。FBIによれば、同一の被害者に対して複数のランサムウェア(亜種)を展開したり、暗号化だけでなく、データ破壊戦術を採用して被害者との身代金交渉で優位に立とうとしたりするといった新しい傾向が現れているという。

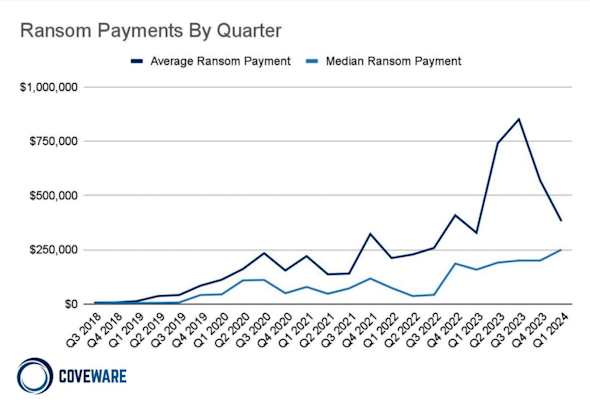

サイバー恐喝インシデント対応を支援するCovewareによれば、ランサムウェアの身代金要求の手口に顕著な変化が起こっているという。2024年第1四半期、身代金の平均支払額に減少傾向が続き、2023年第4四半期から32%減少して38万1980ドルに下がった。だが、身代金支払額の中央値は増え続けており、同じく25%増の25万ドルだった。

なぜ図1のような一見、理解しにくい変化が起きているのだろうか。Covewareのアナリストによると、法外な身代金を支払う企業が減少したため、平均支払額が引き下がったのだという。同時に、多くのランサムウェア攻撃者グループが、一回目の身代金要求額を意図的に引き下げた。巨額の要求で被害者を萎縮させるのではなく、被害者を交渉に引きずり出すことを目指しているという。身代金をリーズナブルな額に下げる新しいアプローチは、被害者の支払い可能性を高めるための意図的な戦術だ。

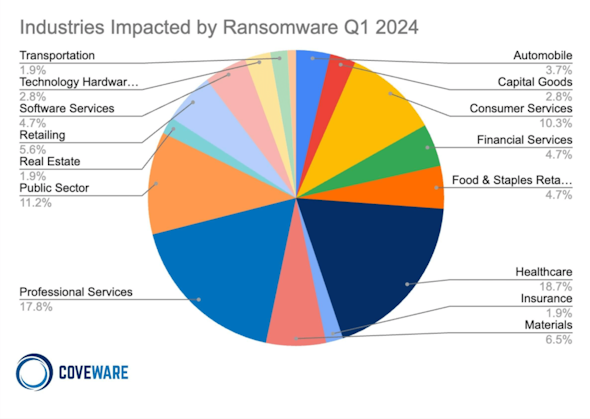

Covewareの調査結果からはランサムウェアによって攻撃される業界が幅広いことも分かった。最も標的とされた業種は医療(18.7%)、次いで専門サービス(17.8%)だった(図2)。政府機関や教育機関を含む公共部門も11.2%と大きな影響を受けた。

その他、消費者サービス(10.3%)、小売(5.6%)、金融サービス、食品・生活必需品小売(いずれも4.7%)が影響を受けた。ランサムウェアが医療のような重要インフラから消費者ビジネスやIT企業まで、多様な業界を横断する広範な脅威であることが分かる。

素材(6.5%)や資本財(2.8%)、自動車製造(3.7%)のようなデジタル化がIT企業と比較して進んでいない分野でさえ攻撃を受けており、どの業界も無縁ではない。主要な事業領域を問わず、多様な組織において、強固なサイバーセキュリティ対策とランサムウェアへ備える計画が必要だということが分かる。

中堅・中小企業が狙われる

金銭的な目的でランサムウェア攻撃を仕掛けるのなら、大手企業だけが標的になるのかと考えられるかもしれない。だが、そのような推測は間違っている。

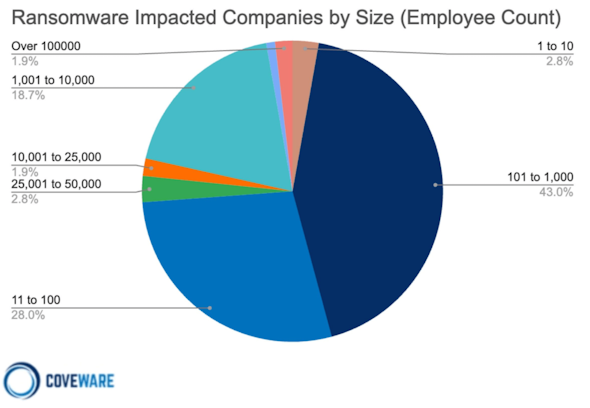

ランサムウェアはあらゆる規模の企業にとって大きな脅威だ。むしろ中堅・中小企業が攻撃の矢面に立たされている。影響を受けた企業のうち、71.8%が従業員数11〜1000人だからだ(図3)。

つまり、どのような規模の企業や組織も無縁ではない。なぜこうなるのだろうか。ジョンソン氏によれば、中堅・中小企業が脆弱(ぜいじゃく)だからだ。恐らく、大手企業に比べてサイバーセキュリティに当てられるリソースや人員が限られていることが原因だとジョンソン氏は指摘する。このことから、中堅・中小企業こそランサムウェアへの備えを優先し、直面するリスクに見合った強固なセキュリティ対策を実施することが極めて重要だと分かる。

もちろん、大手企業であれば安心できるわけではない。大手企業も狙われているからだ。図3にあるように影響を受けた企業の1.9%は従業員数が10万人を超えている。ランサムウェアの脅威に対して、どの業界、企業規模であっても安心できない。

RaaSがランサムウェア攻撃のハードルを下げた

ランサムウェア攻撃を成功させるには複数の段階からなる高度な処理が必要であり、国家の支援を受けたり、高度な知識を持ったりした犯罪者でないとうまくいかなった。

このような状況を変えたのが、サービスとしてのランサムウェア(RaaS)だ。RaaSは金銭を支払うだけで利用できるため、サイバー犯罪者として未熟でも比較的簡単に攻撃できる。

RaaSのプラットフォームはユーザーフレンドリーなインタフェースはもちろん、ステップバイステップの手順が書かれたドキュメントやカスタマーサポートが完備されている。RaaSはサブスクリプションや犯罪成功後の利益分配モデルで運営されている。犯罪者がRaaSでランサムウェアを配布し、身代金の支払いを得た後はRaaSの運営者と共有するという流れだ。

サイバー犯罪者はダークWebの匿名性を悪用してお互いに協力し、リソースを共有し、大規模な攻撃キャンペーンを展開できるようになった。RaaSには攻撃キャンペーンのパフォーマンスを追跡するための分析ダッシュボードも備わっており、最大の利益を得るために戦略を最適化できる。

ランサムウェアの高度化を支えるRaaS

このようにRaaSは犯罪者を支え、攻撃の数や規模を増やした。だが、RaaSが凶悪な点は他にもある。ランサムウェアの系統と種類が急激に増えたことだ。RaaS自体も継続的に改善されており、新たなランサムウェアの亜種を導入しやすい。

これは防御側にとっては悪い知らせだ。防御側が効果的な対策を開発し、対応する時間がますます減っている。犯罪者はさまざまな業界や地域、脆弱性を画面上で選ぶだけで標的にでき、成功の可能性を最大限に高められる。それに対して防御側はどのような系統の攻撃を受けるのか分からない。

RaaSを利用すると収益が上がる。これが分かった結果、新手のサイバー犯罪者が集まり、ランサムウェアの地下経済が拡大して、分業も広がった。ランサムウェアの開発者はRaaSプラットフォームで悪意のあるコードを販売し、アフィリエイトやディストリビューターはフィッシングメールやエクスプロイトキット、侵害されたWebサイトなどさまざまな手段を用いてランサムウェアを拡散する。このような役割分担により、犯罪者は特定の専門知識に集中でき、RaaSの運営者は収益化プロセスを改善し、身代金の一部を徴収しやすい。

ランサムウェアのコモディティ化は何をもたらすのか

RaaSが広く利用できるようになったことで、サイバー犯罪者側で嫌な改善が進んだ。低コストでRaaSを提供しようと競合した結果、価格競争が進んだ。これがランサムウェアのコモディティ化と呼ばれる現象だ。競争によって、技術革新とランサムウェアの絶え間ない進化が促され、ランサムウェアを永続的で改善され続ける脅威に変えた。

RaaSの影響力が増える中、企業はサイバーセキュリティを改善しなければならない。何か一つの手段でランサムウェアに対抗することはできず、多層的なアプローチが不可欠だ。重要なのはデータのバックアップに注力すること、さらに必ずやってくるランサムウェア攻撃に狙われた後、迅速に復旧ができるように包括的なインシデント対応計画を策定することだ。具体的にはバックアップの復元プロセスを定期的にテストすることが必要だ。データのバックアップを取ることはさほど難しくない。だが、データやシステムが暗号化されてアクセスできなくなったとき、バックアップから業務遂行に必要なもろもろを素早く復元することは簡単ではない。ビジネスの継続性を維持し、潜在的なランサムウェアインシデントの影響を最小限に抑えられるかどうかは事前のテストにかかっている。

RaaSはランサムウェアの状況を大きく変え、誰でも悪意のあるツールへアクセスできるようになった。その結果、サイバー犯罪の増加はとどまることを知らない。RaaSプラットフォームは使いやすく、拡張性や収益性は改善され続けている。つまり、企業がどの業界に属していて、どの国に拠点を置いているかには関係なく、ランサムウェア攻撃に狙われる。

だが、RaaSに対抗する強固なサイバーセキュリティ対策を採用することはできる。さらにランサムウェアに侵入されたとしても回復力を確保することもできる。ランサムウェアは不死の病ではない。

次回はランサムウェアの仕組みについて紹介する。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

ランサムウェアが侵入に使うあなたの会社の「このツール」

ランサムウェアが侵入に使うあなたの会社の「このツール」

ランサムウェア攻撃は企業にとって非常に有害だ。サイバーセキュリティ保険を扱う企業の分析によって、企業が利用しているあるツールが侵入口として危険だと分かった。 ランサムウェアの「巻き添え被害」が増加している業界とは?

ランサムウェアの「巻き添え被害」が増加している業界とは?

ランサムウェア攻撃の猛威はとどまることを知らない。時に本来の攻撃対象ではないにもかかわらず、攻撃の余波を受けてしまうことがある。 ランサムウェアグループに政府が反撃 被害に遭った組織は立ち直れるのか

ランサムウェアグループに政府が反撃 被害に遭った組織は立ち直れるのか

さまざまな企業や重要インフラを攻撃していたランサムウェアグループを政府が攻撃し、グループのインフラをシャットダウンした。だが被害に遭った組織はどうやって立ち直ればよいのだろうか。 ランサムウェアの身代金、「支払い禁止令」を出すべきか?

ランサムウェアの身代金、「支払い禁止令」を出すべきか?

ランサムウェア攻撃から復旧する際、身代金を支払うと素早く業務を再開できることがある。だが、これは犯罪者を利する行為だ。支払い禁止政策はどうなっているのだろうか。

関連リンク

- The Complete Guide to Ransomware Recovery and Prevention(Backblaze)

- Global Ransomware Damage Costs Predicted To Exceed $265 Billion By 2031(Cybersecurity Ventures)

- Internet Crime Report 2023(FBI)

- Ransomware Payments Exceed $1 Billion in 2023, Hitting Record High After 2022 Decline(Chainalysis)

- The State of Ransomware 2024(Sophos)

- RaaS devs hurt their credibility by cheating affiliates in Q1 2024(Coveware)