攻撃を受ける自社のクラウド 防御策に弱点あり:クラウドセキュリティに関する調査(2024年)/後編

クラウドが攻撃されると自社が大きなダメージを受ける。どの程度の企業が攻撃を受け、どの時点で認識しているのだろうか。社内体制や従業員教育についても回答を得た。

大多数の企業で利用されるまでに成長したクラウドサービスには欠点がある。2024年6月に発生したKADOKAWAへのサイバー攻撃から分かるように、クラウドサービスが集中的に狙われているからだ

そこでキーマンズネットでは「クラウドセキュリティに関する調査」(2024年)(期間:2024年7月24日〜8月2日、回答件数:185件)を実施した。後編では、クラウドサービスを狙ったサイバー攻撃への対策状況をはじめとした企業におけるクラウドセキュリティ対策状況の実際を紹介しよう(前編はこちら)。

自社への攻撃 3割が「被害経験あり」、2割は「分からない」

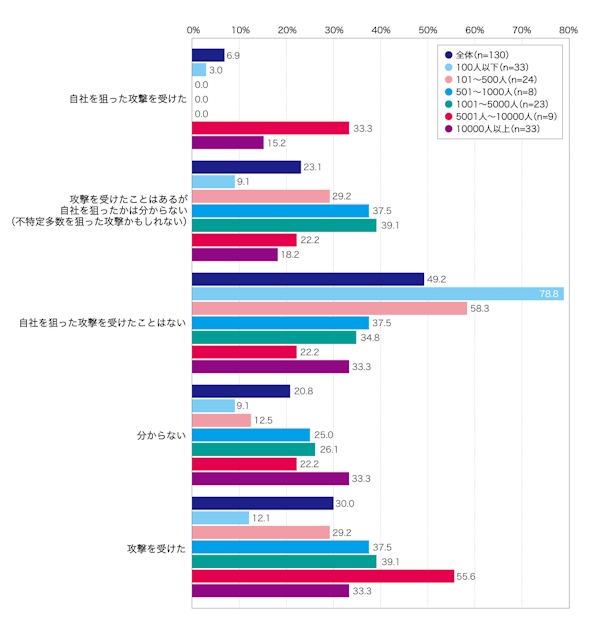

はじめに、自社(情報資産を含む)のクラウドサービスが狙われた攻撃の経験有無を聞いた。

結果は「自社を狙った攻撃を受けたことはない」(49.2%)、「攻撃を受けたことはあるが、自社を狙ったかは分からない」(23.1%)、「自社を狙った攻撃を受けた」(6.9%)、「分からない」(20.8%)となった(図1)。

まとめると「攻撃を受けたことがある」は全体の30.0%で、特に従業員数5001人以上の企業では5割を超えた。また、全体の2割が「攻撃を受けたかどうか分からない」と回答した。クラウドを狙った攻撃への企業対応には課題が残っているようだ。

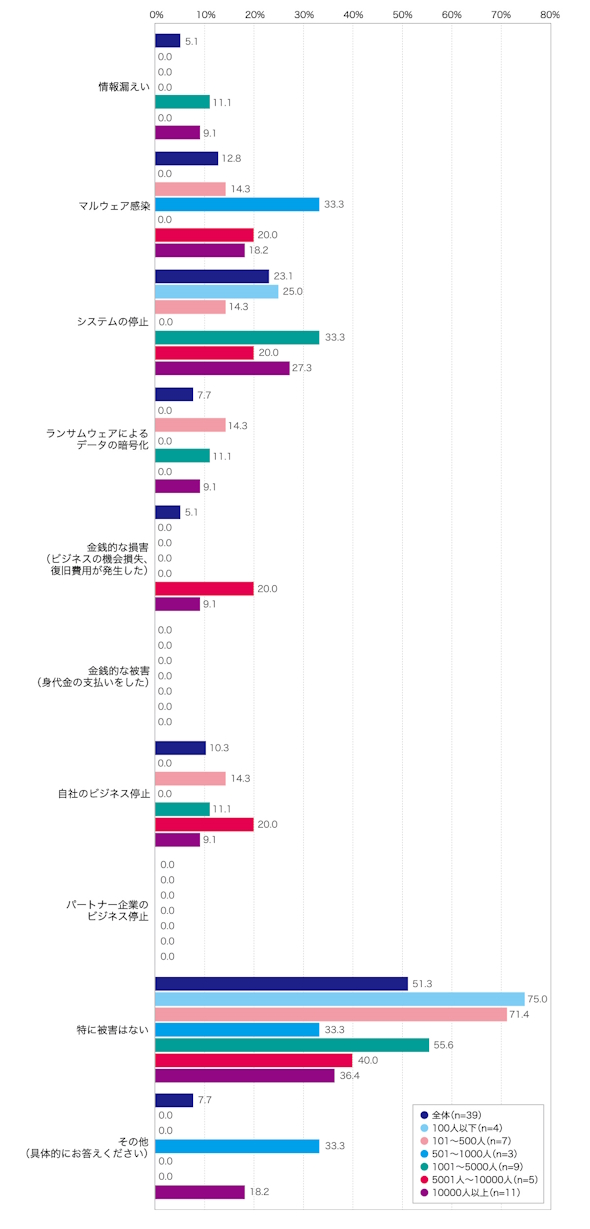

攻撃による被害は約5割が「特に被害はない」としたものの、実被害のあったケースでは「システムの停止」(23.1%)や「マルウェア感染」(12.8%)、「自社のビジネス停止」(10.3%)が挙がり、甚大な被害につながりかねない脅威が見て取れる(図2)。

特に4位の「ランサムウェアによるデータの暗号化」(7.7%)では、事業が1カ月単位で停止する可能性があり、対策が必要だ。2024年6月の被害事例ではドワンゴが運営する「ニコニコ動画」のサービス停止や業務サーバの使用停止、顧客や従業員の情報漏えいなど甚大な被害につながった。ランサムウェア攻撃は、IPAが発表した「情報セキュリティ10大脅威 2024:組織向け脅威」で4年連続1位になるほどリスクが高い脅威であり、引き続き最大級の警戒が必要だ(関連記事:5分で分かる、ランサム対策で必ず押さえる10カ条)。

ランサムウェアにシャドーIT 攻撃への対応は「二の足」状態

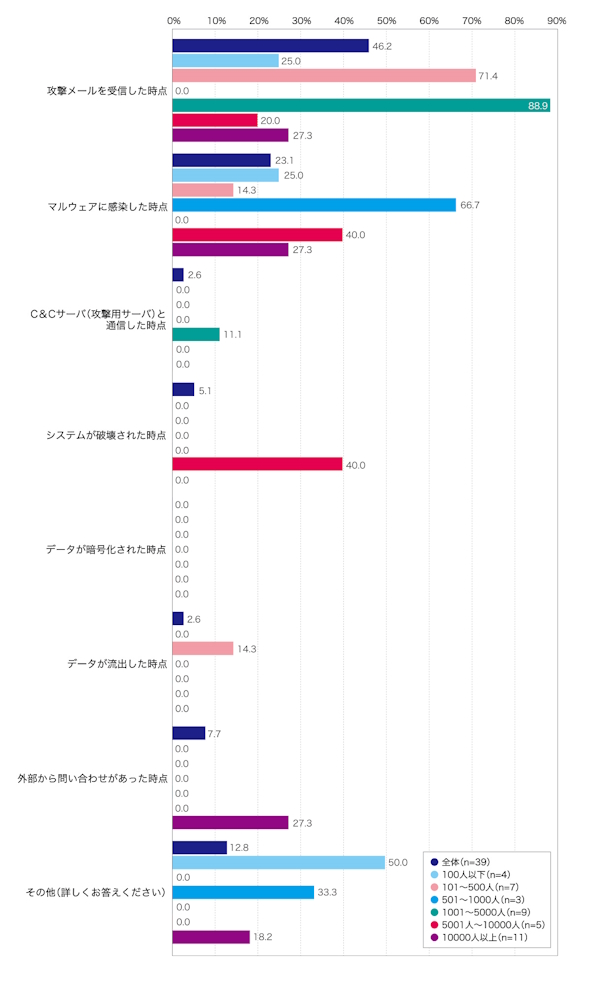

クラウドを狙った攻撃への対応はあまり進んでいない。実際にクラウドサービスへの攻撃を受けた際「攻撃メールを受信した時点」で発見できたケースは46.2%と半数以下だからだ。「マルウェアに感染した時点」(23.1%)や「外部からの問い合わせがあった時点」(7.7%)、「システムが破壊された時点」(5.1%)など、実被害に遭ってから攻撃を認知したケースの方が多い(図3)。既に被害が出てから対応したケースが多い事実からも、企業対応が二の足を踏んでいる現状が透けて見える。

対応が進まない背景には何があるのだろうか。

過去1年間で実施したクラウドセキュリティ対策の変化をフリーコメントで聞いたところ、大きく2つの変化があった。

(1)シャドーITの脅威

- 「さまざまなクラウドサービスが利用されているため、CASBなどで制限できず、シャドーITの見極めが難しくなっている」

- 「無償有償にかかわらずシャドーITが増え、管理していないものが増えた」

- 「(シャドーITを)当然のように使用しているため、社内のリテラシーの低さが目立つ」

- 「セキュリティ対策の重要性が従業員に周知されない」

- 「クラウドのセキュリティについて社内の理解が進まない」

シャドーITの脅威が増えているというコメントや「大手のクラウドサービスを使っているとセキュリティは保たれると(誤って)認識しがち」といった従業員のリテラシーを問題視するコメントがあった。

(2)企業の危機感は高まる

- 「ランサムウェアの危機が増した」

- 「同業他社でランサムウェア被害があったことから、ランサムウェア被害を受けた想定でのバックアップ対策、リストア手順の見直しを実施した」

- 「ランサムウェア侵入を100%防ぐことができていない」

- 「昨今のサイバー脅威に対して有効に機能しているか不明」

これは2024年6月に大きく報じられたランサムウェア被害があったことが大きいだろう。自社の対策を振り返ってみると、防ぐことができないかもしれないという不安が高まっていることが分かる。

リテラシー教育に社内啓発 社内体制の整備は進んだのか

このようなシャドーITやランサムウェアといった課題に対し、バックアップやユーザー管理、不正アクセスといったクラウドセキュリティ対策を実行する企業もある。前編で取り上げたように「対策を取っていない」企業は1割以下にとどまっており、大多数の企業が何らかの対策はとっている。ただ、Webアプリケーションファイアウォール(WAF)やシングルサインオン(SSO)といったソリューションの導入割合は4割以下だ。対策の程度に差があることが分かる。

クラウドセキュリティを確実にするにはソリューションの導入はもちろん、コメントにもあった従業員のリテラシー向上が必要だ。

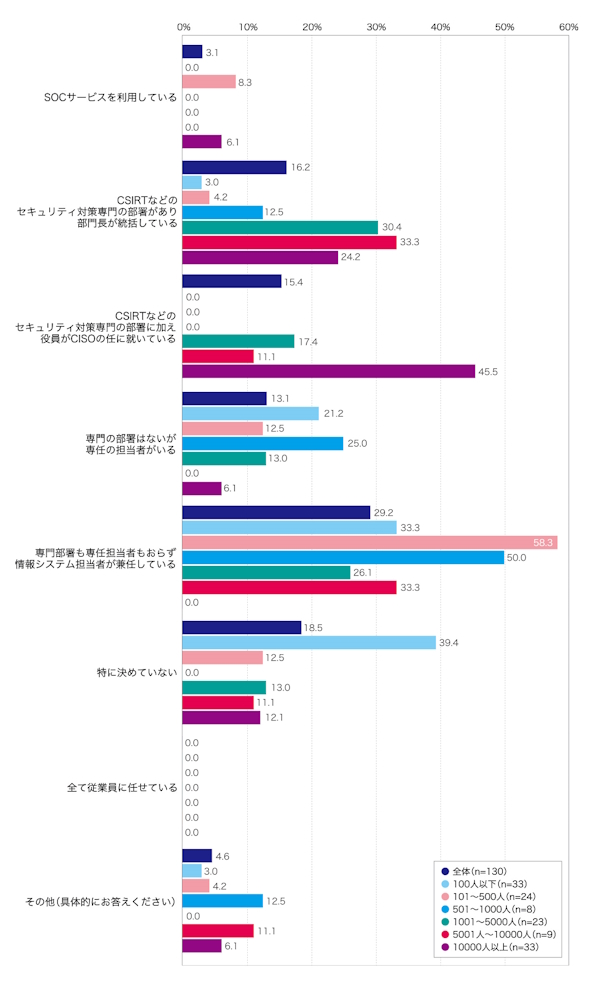

ところが、クラウドセキュリティ対策のための社内体制を聞いたところ、回答の上位2つが「専門部署も専任担当者もおらず、情報システム担当者が兼任している」(29.2%)や「特に決めていない」だった(図4)。

ただし、従業員規模が1001〜1万人の企業は「CSIRTなどのセキュリティ対策専門の部署があり、部門長が統括している」が3割、1万人以上の企業で「クラウドセキュリティ対策の専任や専門部署を設置している」が4割を超えていた。いざというときの想定被害が大きい企業から対策が進んでいる様子が分かる。

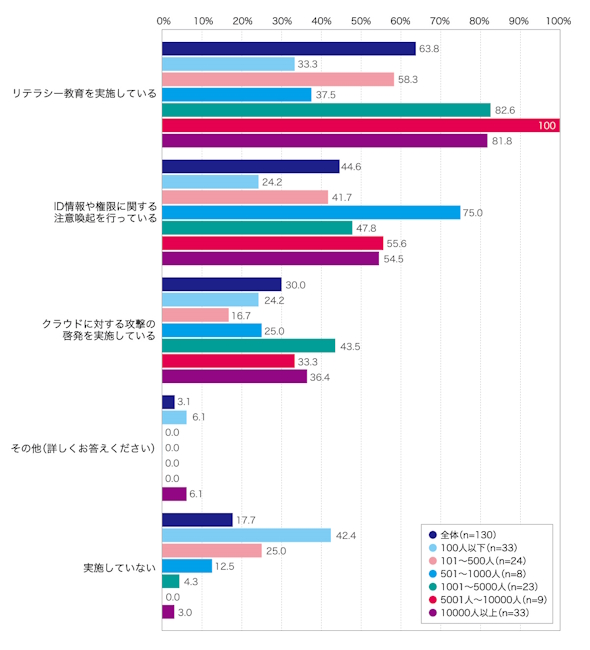

組織を強化する以外にも対策はある。従業員や経営層に対する注意喚起や定期的なトレーニングだ(図5)。

「リテラシー教育を実施している」(63.8%)や「ID情報や権限に関する注意喚起を行っている」(44.6%)、「クラウドに対する攻撃の啓発を実施している」(30.0%)などの従業員教育は比較的浸透している。ただし対策の程度に差がある。規模が小さい企業に対策の遅れが目立つ。施策を「実施していない」が全体では2割以下であったのに対し、100人以下の中小企業では42.4%と半数に迫っていた。

調査全体を通じて、セキュリティ予算や人員の確保など優先順位付けに悩む中堅・中小企業の現状が伝わってきた。だが、クラウドサービスの利用が増えるにつれてセキュリティリスクも高まっていく。

今から始めるクラウドセキュリティ

最後に最低限取るべきクラウドセキュリティ対策をまとめておこう。何らかの攻撃を受けた場合、「情報漏えい」「データ消失」「ランサムウェアによる暗号化」の3つが企業活動に大きなダメージを与える。

「脆弱性の検知」で穴をふさぎ、「アクセス制御とユーザー認証」で不正アクセスを断つことで攻撃をかわしやすくなる。いざ情報漏えいが起きたときに備えて「データの暗号化」を施し、データ消失と暗号化には「データのバックアップ」で対応するのが得策だ。

クラウドセキュリティに関する脅威について定期的に情報を収集して、自社が対応できる範囲で対策を進めていくことが重要だろう。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

5分で分かる、ランサム対策で必ず押さえる10カ条

5分で分かる、ランサム対策で必ず押さえる10カ条

第1回、第2回に続き、今回はランサムウェアが人を攻撃する仕組みとITを攻撃する仕組みを紹介する。最後に総まとめとしてベストプラクティスを5分で学ぼう。 たったそれだけ? クラウドセキュリティのお寒い実態

たったそれだけ? クラウドセキュリティのお寒い実態

広く普及したクラウドサービスには弱点がある。セキュリティ対策だ。サービス事業者に任せきりにできる部分はあるものの、ユーザー側の防御が不可欠だ。調査の結果、最低限の対策ができていない企業が残っていることが分かった。 Microsoft Azureに脆弱性、利用中のサービスを放置するとどうなる

Microsoft Azureに脆弱性、利用中のサービスを放置するとどうなる

クラウドサービス自体にも脆弱性が潜んでいる場合がある。利用するクラウドサービスに脆弱性が潜んでいそうな場合、利用者にできる対策はあるだろうか。 頻発するクラウドインシデントを防ぐ「だろう」運用と対策

頻発するクラウドインシデントを防ぐ「だろう」運用と対策

クラウドでインシデントが起きると情シス担当者の評価に大きく影響します。今回はこうしたクラウドのインシデントを整理し、どのような対策ができるかについてお話しします。 設定ミスってなぜ起こる? クラウド時代に「ポスチャ―管理」が必要なワケ

設定ミスってなぜ起こる? クラウド時代に「ポスチャ―管理」が必要なワケ

大規模な情報流出インシデントにつながる、クラウド環境での設定ミス。そのようなインシデントが発生する背景とともに、設定ミスを回避するための「ポスチャ―管理」ソリューション(CSPM)の基本を解説する。