「97%が重要と答えたのに」 日本企業の"脆弱性対応"が進まない本当の理由

自社が利用している機器やOS、アプリケーションに脆弱性が発見された場合、うまく対応できているだろうか。脆弱性対応に関する調査報告を紹介する。

脆弱(ぜいじゃく)性はサイバー犯罪者の有力な武器だ。利用者が多い製品やソフトウェアの脆弱性は放置されている実数が多いため、積極的に攻撃に使われる。

フューチャーは、大企業における脆弱性管理の実態に関する調査結果を発表した。従業員数が1000人以上の企業に勤務する情報システム担当者とセキュリティ対策担当者107人を対象に実施した結果、企業の脆弱性対応の現状と課題が明らかになった。

「97%が重要と答えたのに」 日本企業の"脆弱性対応"が進まない本当の理由

調査の結果、回答者の97.2%が脆弱性管理は重要だと回答した。しかし、実態はこの数字とはかけ離れていた。

主な調査結果は次の通り。

- 脆弱性対応体制の課題 「専門知識を持った人材の不足」が54.2%で最多

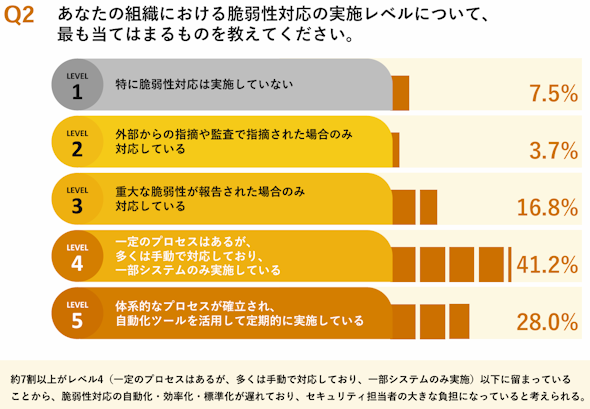

- 組織における脆弱性対応の実施レベル 「一定のプロセスはあるが、多くは手動で対応しており、一部システムのみ実施している」が41.2%と最多

- 脆弱性対応の課題 「パッチ適用作業の長期化」や「アプリケーションの動作不良が生じること」がそれぞれ約4割

- 脆弱性管理の効率化・高度化 今後の取り組みとして、「脆弱性対応プロセスの標準化」と「専門人材の育成・確保」を挙げる回答が最多

フューチャーは脆弱性対応の実施レベルを5つに分類している。

その結果、実施レベルについては「実施していない」(レベル1)から「重大な脆弱性が報告された場合のみ対応」(レベル3)までを合計すると28.0%を占めた。「一定のプロセスはあるが、多くは手動で対応しており、一部システムのみ実施している」(41.2%)という回答が最も多かった。

脆弱性を利用したサイバー攻撃が増加傾向にある中、企業における脆弱性対応が不十分で、対応しているとしても非効率な運用が目立つこと、セキュリティ担当者の負担が大きいことが浮き彫りとなった。

課題は運用する人材と運用に必要な時間

脆弱性対応体制の課題としては、「専門知識を持つ人材の不足」が54.2%で最多となり、次いで「セキュリティ担当と他の部署との連携不足」(45.8%)、「担当者の業務量が過剰で、脆弱性対応に十分なリソースを割けない」(37.4%)が挙った。人材が不足し、業務が逼迫(ひっぱく)している状況がうかがえる。

脆弱性対応における課題として、「パッチ適用作業に時間がかかる」(45.0%)、「アプリケーションの動作不良が生じる」(42.0%)、「システム停止の影響が大きい」(38.0%)といった回答が上位を占めた。

これらはサイバー攻撃の被害拡大や業務停止、顧客への影響につながる恐れがあり、企業活動における脆弱性管理の重要性を改めて認識させる結果となった。

脆弱性情報の収集の課題とは

フューチャーの調査では脆弱性情報の収集・検知方法やその課題、優先度の判断についても尋ねている。

・収集・検知方法

「JVNなどの脆弱性サイトを定期的に確認している」(43.9%)、「社内のセキュリティ部門からの通知を受けている」(38.3%)、「サプライヤーからの通知を受けて確認している」(34.6%)が上位を占めた。積極的に自社内を調べる脆弱性スキャンツールの定着が進んでいないことが分かる。

・収集・検知の課題

定着が進んでいない理由は「脆弱性管理ツールの導入を検討したいが、費用が高い」(46.7%)が大きいだろう。次いで、「情報ソースが多すぎて整理が難しい」(43.9%)、「最新の脆弱性情報を常に把握するのが難しい」(35.5%)だった。このことから、自社だけではうまく回すことができず、外部託先からの情報提供にも取り組めていない姿が浮かび上がる。

・脆弱性対応の優先度

「脆弱性の悪用事例の有無(KEVカタログなど)」(41.1%)、「脆弱性の深刻度(CVSS基本値)」(39.3%)、「JPCERT/CCや所属するISACの警戒情報など」(31.8%)が上位を占めた。有力な情報ソースを参照していることは評価できるものの、攻撃コードの公開有無や外部からアクセス可能かといった危険性の判断が後回しになっていることが分かった。

今回の調査により、脆弱性管理の重要性は担当者レベルで認識されている一方で、多くの企業が人材や予算の不足により十分な対策が取れていないことが判明した。年数万件に上る脆弱性情報への対応には自動化が不可欠だ。ツール導入によって専門人材が不足していても効率的な管理が可能となる。デジタルトランスフォーメーション(DX)が経営の中心となる今、脆弱性管理は企業を守るうえで不可欠であり、経営層が主体的に投資判断を実行することが重要となっている。

なお、調査期間は2025年3月26〜同27日、調査方法はIDEATECHが提供するリサーチデータマーケティング「リサピー」の企画によるインターネット調査だ。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

日本企業を狙う攻撃者 VPNの脆弱性にどう対処すればいい?

日本企業を狙う攻撃者 VPNの脆弱性にどう対処すればいい?

VPNを狙うサイバー攻撃が増している。VPNを経由してランサムウェア攻撃を仕掛けられる場合も多い。 ソフトウェアの脆弱性が悪用されるまでに企業が対応すべきこととは

ソフトウェアの脆弱性が悪用されるまでに企業が対応すべきこととは

ソフトウェアの脆弱性対応は難しい。企業は多数のソフトウェアを利用しており、それら全てを必ずしも管理できているとは言えないからだ。脆弱性情報は毎日のように発表されており、企業側の対応が追い付いていない場合もある。こうした中、攻撃者はどのように動いているのだろうか。 もはや企業もお手上げの脆弱性対応、政府はこの状況をどう変える?

もはや企業もお手上げの脆弱性対応、政府はこの状況をどう変える?

新しく発見される脆弱性の数が増え続けており、個々の企業では対応が難しくなっている。国が音頭を取って対応する試みはうまくいくのだろうか。