守りきれないVPN、放置か脱却か? セキュリティ対策の実態調査【2025年版】

リモートアクセスのために「VPN」が企業で広く使われている。だが、VPNはランサムウェア攻撃で最も狙われる入口でもある。企業の現場ではVPNのセキュリティをどの程度固めているのか、「脱VPN」の動向についても探った。

業種や従業員規模を問わず、あらゆる企業がサイバー攻撃の標的となり得る現在、特に対応を緩めてはいけないのが「VPN」「EDR」「クラウド」の3領域だ。VPNは攻撃の侵入口として、EDRは侵入後の異常検知手段として、クラウドは情報資産の中枢として、それぞれ防御の要となっている。

本稿では、2025年6月18日〜7月11日にかけて実施したアンケート(回答数:216件)の結果を基に、これら3領域における企業のセキュリティ対策の実態を明らかにする。近ごろアタックサーフェスとなっているVPNに焦点を当て、「脱VPN」に向けた取り組みの現状についても詳しく解説する。

大企業44.4%、中小企業37.8%が「セキュリティ被害に遭った」

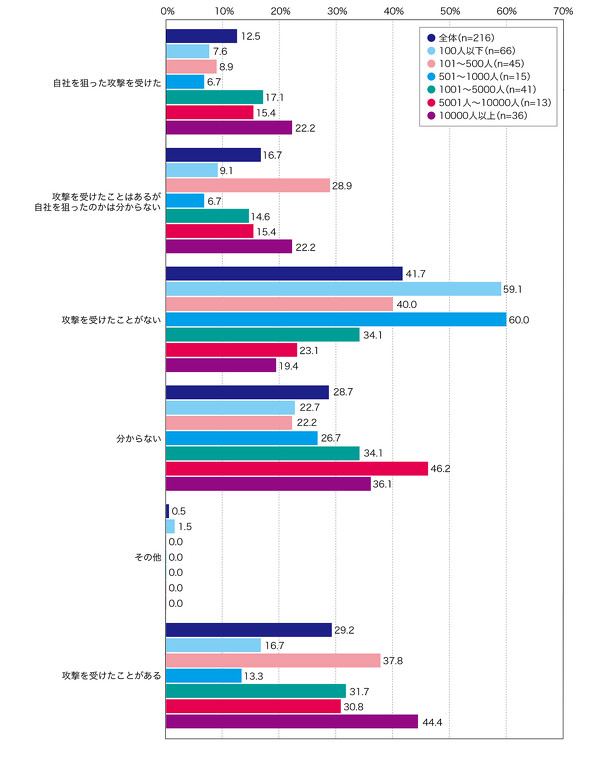

まず、自社がサイバー攻撃を受けた経験の有無について尋ねたところ、「攻撃を受けたことはない」が41.7%、その一方で、「攻撃を受けたことはあるが、自社が標的だったかは不明」(16.7%)、「自社を明確に狙った攻撃があった」(12.5%)との回答も一定数見られ、合計すると約3割(29.2%)の企業が何らかの形で攻撃を受けた経験があると答えた(図1)。

この結果を企業規模別に分析すると、従業員1万人以上の大企業では44.4%が攻撃経験ありと回答しており、高い水準を示した。また、101人〜500人規模の中堅・中小企業においても37.8%が攻撃を受けたと回答した。

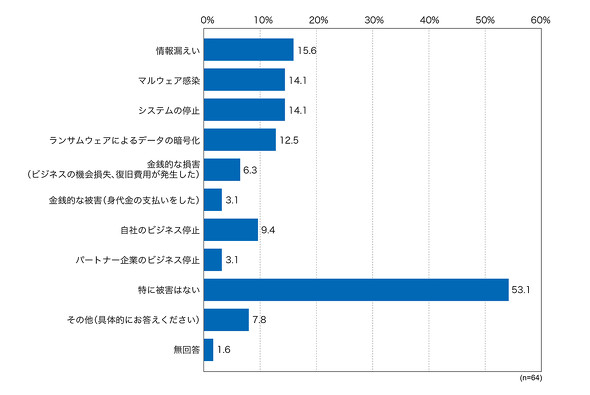

さらに、攻撃を受けた企業のうち、過半数が「特に被害はなかった」とする一方で、一定割合が実被害を報告している点にも注目したい。「情報漏えい」(15.6%)、「マルウェア感染」(14.1%)、「システム停止」(14.1%)といったインシデントが複数挙がっており、特に「ランサムウェアによるデータ暗号化」(12.5%)や「業務停止」(9.4%)など、事業継続に影響する深刻なケースも見受けられた(図2)。

悩める「脱VPN」、企業の対応に温度差 VPNセキュリティの実態

ランサムウェアの被害事例として、2024年6月に発生したKADOKAWAおよびドワンゴへの攻撃は記憶に新しい。IPA(情報処理推進機構)が発表した「情報セキュリティ10大脅威 2025(組織向け)」においても、「ランサム攻撃による被害」は10年連続で上位にランク入りしており、依然として企業にとって脅威であることに変わりはない。

2025年3月に警察庁サイバー警察局が公表したレポートによれば、ランサムウェアの主な侵入経路として最も多かったのがVPN機器だった。こうした実情を受けて、従来のVPNに依存しないアクセス環境、いわゆる「脱VPN」への関心が高まりつつある。

本調査では、勤務先におけるVPNの運用状況と脱VPNへの取り組み状況、検討しているVPNの代替ソリューションについても尋ねた。

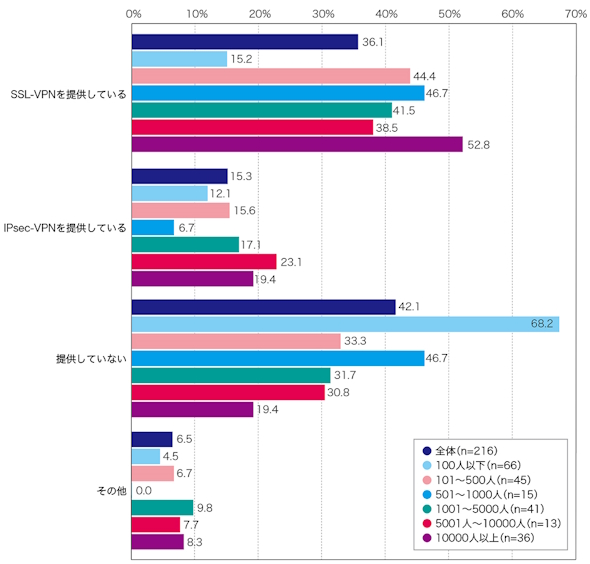

従業員にVPNを「提供していない」が42.1%と最多であったものの、「SSL VPNを提供している」(36.1%)、「IPsec VPNを提供している」(15.3%)となった(図3)。

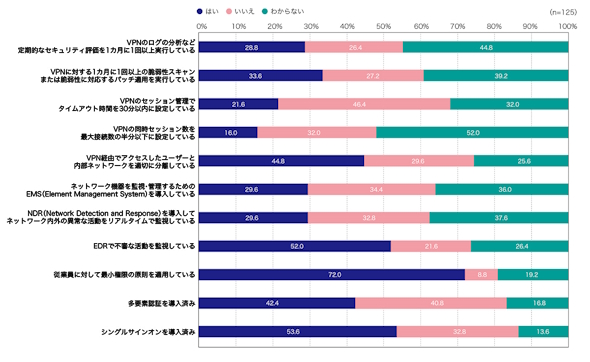

一方で、VPNのセキュリティ対策には明確なばらつきが見られた。「最小権限の原則を適用している」(72.0%)、「シングルサインオンを導入済み」(53.6%)といった基本的な取り組みは一定程度浸透しているものの、より実践的かつ継続的な対策である「月1回以上の脆弱(ぜいじゃく)性スキャン」(33.6%)や「VPNログの定期的な分析」(28.8%)の実施率は依然として低水準にとどまっている(図4)。

また、侵入後の不審な動きを検知するEDR(Endpoint Detection and Response:52.0%)や、ネットワーク全体を対象とするNDR(Network Detection and Response:29.6%)の導入状況については、企業規模によって大きな差が見られた。大企業では一定の水準に達している一方で、中堅・中小企業では導入が進んでおらず、セキュリティ体制の二極化が進んでいるようだ。

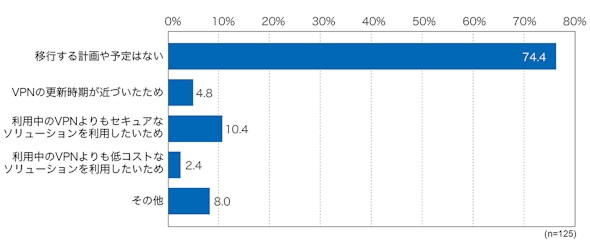

VPNのセキュリティリスクや運用負荷の高さを背景に、「脱VPN」を視野に入れた動きが広がりつつある。今回の調査でも、約4分の1の企業がVPNからの移行を検討中と回答しており(図5)、移行を「現実的な選択肢」と捉える企業が一定数存在していることが分かった。

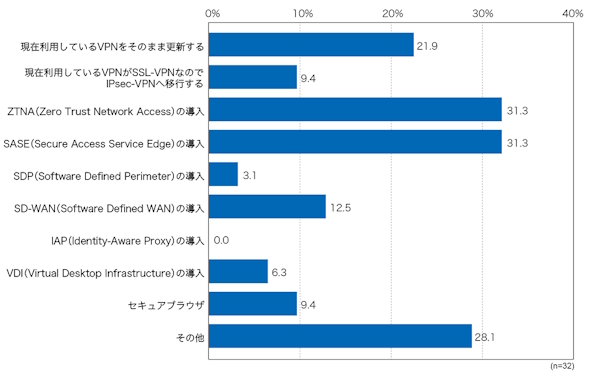

代替手段として挙げられたのは、「ZTNA」(Zero Trust Network Access)および「SASE」(Secure Access Service Edge)がいずれも31.3%で並び、注目度の高さがうかがえる(図6)。

これらのソリューションは、ユーザーごとの厳密なアクセス制御に加え、クラウド環境におけるセキュリティ管理の一元化に強みを持ち、ゼロトラストを実現するための中核技術として導入が進みつつある。

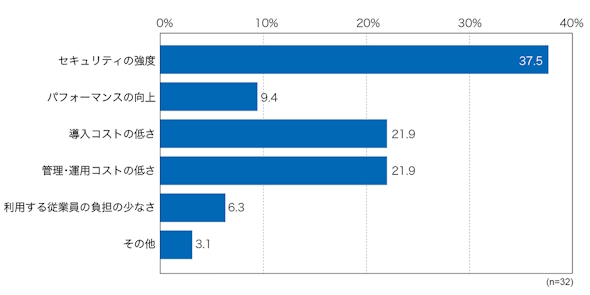

導入検討時に企業が重視する観点としては、「セキュリティの強度」「管理・運用コストの低さ」「従業員の利便性・負担の軽さ」が上位を占めた(図7)。これは、単に堅牢(けんろう)なセキュリティを求めるだけでなく、現場での業務効率や運用の持続可能性にも配慮している企業の姿勢を反映している。

しかしながら、ZTNAの導入は決して容易ではない。多くの企業が直面するのが、導入プロセスの煩雑さと初期コストの高さだ。ZTNAの構築には複数フェーズを要し、PoC(概念実証)から本番稼働まで半年以上を要するケースも少なくない。次章では、ZTNA導入に向けたステップを具体的に解説する。

VPNからZTNAへ移行するには何をしなければならないのか

ZTNAソリューションは購入してインストールして終わるというものではない。ベンダーによって多少異なるが、7つ程度のフェ−ズを経る必要がある。

(1)現状分析と要件定義

現状のVPN環境をまず調べる必要がある。ユーザー数や帯域の利用状況、ユーザーが利用しているアプリケーション、認証基盤などを洗い出して、ZTNAの利用時に必要になる条件を調べる。ZTNA導入の目的やリスク分析もこのフェーズで固めておく。

(2)ZTNAソリューションの選定

(1)の現状分析や要件定義に従って選定しながらPoCを実施する。利用規模が大きい場合にはPoC環境の構築にも時間と費用がかかる。

(3)ZTNAアーキテクチャの設計

ネットワーク構成やアクセスポリシー、認証フローだけでなく、ログ管理や監視についても設計しなければならない。IDaaSやMDM(モバイルデバイス管理)、SIEM(Security Information and Event Management)を導入済みであれば、これらとの連携方法も設計する。ユーザーごとの権限についてもここで定める。最後にVPNからZTNAへの段階的な移行計画を策定しながら、DRやBCPの視点も入れていく。

(4)環境構築と設定

(3)のアーキテクチャに従って、具体的なアクセス制御ポリシーを作成して適用する。アクセス制御ではゲートウェイの設定が中心になる。ゲートウェイがユーザーとアプリケーションやリソースの中継点になるため、ここでアクセス要求を検証するからだ。クラウドとオンプレミスの両方に対応させる場合は、環境構築がさらに複雑になる。次にユーザーデバイスにZTNAクライアントの役割を果たすエージェントを配布してインストールする。

(5)テスト

設計通りのアクセス制御が実現できているか、パフォーマンスに問題がないかどうかのテストが必要だ。次に脆弱性診断とペネトレーションテストのスケジュールを作って実行していく。

(6)ユーザー教育と運用の準備

トラブルシューティングとセキュリティガイドラインについて従業員に強調する。従業員は必ず入れ替わるため、ポリシー変更手順の教育も必要だ。障害対応の他、サイバー攻撃などによる緊急時対応についてマニュアルを配布する。サポート体制もこのフェーズで固めていく。

(7)移行と本番稼働

一部のユーザーからZTNAへ切り替えていき、その都度、問題をつぶしていく。VPNを全廃する場合でもZTNAとの並行運用期間が必要だ。その後、パフォーマンスチューニングはもちろん、不適切なセキュリティポリシーがないかどうかを監視して、サイバー攻撃に備える。

これらのフェーズを全て終えるには、最短でも数カ月、長ければ1年近くかかるケースも少なくない。費用面も小規模導入で数百万円、大規模では数千万円規模の投資が必要となる。

中堅・中小企業にも広がるリスク、RaaSの拡大が背景に

警察庁の報告によれば、2024年におけるランサムウェア被害の報告件数(222件)のうち、大企業では減少傾向が見られた一方で、中小企業では前年比37%増という顕著な増加が確認された。

この背景には、ランサムウェアを「サービス」として提供するRaaS(Ransomware as a Service)の拡大がある。RaaSの普及により、かつては高度な技術を要した攻撃が、現在では低スキルの攻撃者でも容易に実行可能となり、セキュリティ対策が手薄な企業が新たな標的となりやすい構図が生まれている。

サイバー攻撃は、対象を選ばず、「規模の小さな企業だから狙われない」という過信は通用しない時代に突入している。特に中堅・中小企業では、限られたセキュリティ予算や人材の中で、いかに効率的かつ効果的にリスクを管理するかが大きな課題だ。

サイバー攻撃者は、そうした“脆弱な隙”を的確に突いてくる。だからこそ、最新の脅威動向を定期的に把握し、自社の状況に照らして優先度を見極めながら段階的に対策を講じていくアプローチが不可欠だ。

今後は、防御の強化と運用効率を両立するソリューション選定や、人的リソースに依存しすぎない自動化・可視化の取り組みも、持続可能なセキュリティ対策の鍵を握るだろう。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

VPNを狙うランサムウェア攻撃が増加 調査から過去1年の傾向を探る

VPNを狙うランサムウェア攻撃が増加 調査から過去1年の傾向を探る

ランサムウェア攻撃の侵入経路は多岐にわたる。メールやWebブラウザ、RDPなどが一般的な攻撃対象だが、近ごろは特にVPNが狙われやすい。 悪用の可能性が高いVPNの脆弱性 ベンダーが大丈夫だと断言した理由は

悪用の可能性が高いVPNの脆弱性 ベンダーが大丈夫だと断言した理由は

ランサムウェアやフィッシング以外にも注目を集めているサイバー攻撃がある。VPN機器の脆弱性を狙う攻撃だ。 VPNが危ない どうすれば新手のサイバー攻撃を防げるのか?

VPNが危ない どうすれば新手のサイバー攻撃を防げるのか?

VPNを利用していても通信内容を盗まれてしまうサイバー攻撃の手法が見つかった。社外から社内にVPN接続した際にも情報が漏れるため、非常に危険だ。