AIを使ったDDoS攻撃ツールがアングラで売買、AI時代のサイバー攻撃に効く3つの対策

生成AIをサイバー攻撃に利用する事例が増えてきた。攻撃用botの自動化やアプリケーション攻撃、DDoS攻撃、API攻撃など滝にわたる攻撃で顕著だ。このような攻撃に対する防御を技術者が自力で運用することは非常に難しい。どうすればよいのだろうか。

生成AIの普及によってサイバー攻撃はますます巧妙化し、現在では自動化された大規模な攻撃へと広がっている。AI時代の新たな脅威にどう対抗すればよいのか。マネージドCDN(Content Delivery Network)を提供するファストリーが2025年8月6日に「Google Cloud Next Tokyo」で講演した「AI 時代のサイバー攻撃に備える〜マルチクラウド防御戦略〜」の内容に基づいて紹介する。

AIを使ったDDoS攻撃ツールがアングラで売買

ファストリーの詫間俊平氏(シニア セールスエンジニア)は「生成AIの利用によりサイバー攻撃者の手口が巧妙化・複雑化して、攻撃件数も大幅に増加した」と切り出した。生成AIは攻撃手法を進化させて、企業ネットワークへの不正侵入や情報の窃取、サービス妨害を高度化した。攻撃ツールの作成も容易にして、攻撃の量的増加を促し始めた。生成AIを活用した攻撃に組織はどのように立ち向かえばよいのだろうか。

まず生成AIがサイバー攻撃をどのように変化させているのか、現状を詫間氏は4種類の攻撃について説明した。

・攻撃用botの自動化

犯罪者は攻撃用botをアンダーグラウンドマーケットで安価に販売しているため入手が容易だ。攻撃用botは生成AIで作成されることも多い。このようなbotはWebブラウザを介してWebサイトの情報を自動収集(スクレイピング)するため、在庫情報といった機密に近い情報を狙った活動を実行する。その際には人間の行動(操作)を巧妙に偽装して、CAPTCHA認証の突破や活動の痕跡偽装(偽のブラウザ指紋)、バックグラウンドでの不正コード実行などの攻撃を併用している。

・アプリケーション攻撃もツール化

これはL7攻撃とも呼ばれる。脆弱(ぜいじゃく)性を狙うHTTPベースの攻撃は根強く続いており、ダークWebなどでは生成AIを利用した攻撃ツールが安価で出回っている。サーバサイドへの攻撃よりもクライアントサイド(エンドポイント)を狙う攻撃が増加している。

・DDoS攻撃

日本はDDoS攻撃が世界でもトップレベルに多い。特に生成AIによって作り出した大量のリクエストを長期間にわたって送り続けるアプリケーション層へのDDoS攻撃が増えている。トラフィックの規模は時に数Tbpsに達することもあり、攻撃規模は過去10年で10倍に増加した。自動化された大規模DDoS攻撃には、従来のしきい値ベースの対策では困難になってきた。しかも攻撃ツールはアンダーグラウンドマーケットで容易に入手可能だ。

・API攻撃

システムやサービス連携に利用されるAPIを悪用する手口も増えている。組織として未承認のAPI(シャドーAPI)が存在することもあり、API自体の脆弱性を利用した攻撃に備える必要がある。

総じて言えば、サイバー攻撃用のツールが生成AIによって作成しやすくなり、ダークWebなどで安価に流通しているため、サイバー攻撃はより簡単に仕掛けられる時代になった。攻撃ツールや攻撃テストツールが流通する一方、生成AIを活用した攻撃用ペイロード生成やWAF(Web Application Firewall)のシグネチャ照合回避技術なども高度化してきた。攻撃活動を低速化・分散化させて検知されにくくする手法や人間の操作を巧妙に偽装するAI botなどが登場した。

こうした最新の攻撃を防御するのは至難の業だ。IDCが2025年7月に発表したアジア太平洋地域を対象としたセキュリティ調査によると、同地域の企業の76.5%が「生成AIを活用した攻撃を検知し、対応する能力に自信がない」と回答した*。この調査では懸念されているトップ3項目は「攻撃者による生成AI主導の脆弱性スキャン、ゼロデイ脆弱性の悪用」「個人情報を学習した生成AIによる、巧妙なソーシャルエンジニアリング攻撃」「生成AIにより交渉と恐喝が自動化された次世代ランサムウェア」だった。いずれも生成AIの能力を十分に悪用した攻撃だ。

*Security in an Uncertain World: Tackling AI Threats and Trade Pressures in Asia/Pacific(IDC)

AI時代のサイバー攻撃をどう防御するのか

詫間氏は同社での経験を基に、こうしたAI時代のサイバー攻撃を防御するための3つの対策を推奨した。

・サイバー攻撃全体に対する対策

生成AIにより巧妙化・複雑化・量産化・多様化する攻撃に対して、従来のシグネチャベースの検知とブロックの仕組みは十分ではない。防御側でも、生成AIや機械学習を活用した攻撃の検知と防御の自動化が効果的だ。防御ルールの設定や最適化にはできるだけシンプルな仕組みを採用し、担当者の負担を避けることが肝要だ。

・DDoS攻撃への対策

DDoS対策の対象外となり、かつ高い負荷がかかるのが設計や運用の領域だ。DDoS攻撃をしきい値ベースの対策で防御しきれない場合、ルール設計や運用を状況に応じて適切に変化させる対応が必要になる。だがこれは人手では事実上不可能だ。そのためルールを適切に自動設定・変更できる機能が必要になる。ルール設計や適時の変更の手間をかけずに防御可能なツールであればこの部分の負荷はかなり軽減できる。

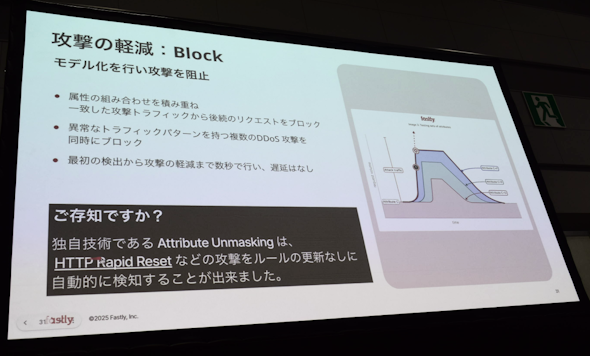

ただし、これを実現しようとすると従来と比較して高度な検知技術が必要になる。同社の「Fastly DDoS Protection」では、グローバルな監視活動でベンダーが入手・解析した攻撃パターンやトラフィック属性(接続元やヘッダ情報など)を基にした独自技術(Attribute Unmasking)を利用して、しきい値を設定しなくても効果的に攻撃を即座にブロック可能にしたという。この技術は2年前に過去最大級のDDoS攻撃といわれたHTTP Rapid Reset攻撃の発生時でもルールを更新することなくブロックできた実績があるという。ユーザー企業の事例では95%以上の悪質なbot遮断に成功しているものもあるとした。

・アプリケーション攻撃とbotによる攻撃への対策

WAFの活用が有効だ。ただし設計・運用が難しく従来のシグネチャベースでは頻繁な更新が必要で、しかも新しいタイプの攻撃に対応できない可能性がある。正当な通信をブロックしてしまう誤検知の発生も避けられない。

同社のWAF製品の場合はシグネチャベースでなくトラフィックの特徴やペイロードの状態を独自技術でシグナルとして利用することで、トラフィックの自動分類と攻撃ブロック、不正活動のリアルタイム可視化を実現した。

bot攻撃に対してはトラフィックを常時判別し、生成AIによるクローラーやフェッチャーの活動などを見分けてブロックする必要がある。同社の「Fastly Bot Management」の場合はエッジでAIクローラーやフェッチャーを識別するシグナルを用意して、簡単な設定で特定したAI攻撃の制御を可能にしている。

「こうした技術を採用することで誤検知率が非常に低いことが当社の製品の特徴」だと詫間氏は強調した。そのためユーザー企業の多くが悪意のあるbotや不審なトラフィックを検知した際に、そのアクセスを完全に遮断する「ブロックモード」で利用しているという。攻撃検知だけでなく即時遮断により、予知が難しいAPI攻撃なども防御しやすい。

なお、トラフィックの監視や識別状況はダッシュボードに統合されて直感的に可視化できる。標準でリアルタイムログストリーミング機能を備えており、任意のエンドポイントに即時にログ配信できるため、サービスごとに効率良く分析ができるのも特徴だ。

マルチクラウド環境にも対応できるWAFとは

トラフィックをCDNに経由させることでDDoS攻撃の負荷をCDNに肩代わり(オフロード)させるするケースは多い。その場合、一般にはCDNと社内システムの間にWAFを設置(エッジ配置)する。

しかし、マルチクラウド環境ではそうした配置ができないことがある。その場合には、社内サーバ内にエージェントを配置したり、リバースプロキシとして設置したりと、設置箇所を自由にできる製品が望ましい。

同社のWAF製品では例えばコンテナのサイドカーやPaaSにもエージェントを配置でき、どのようなネットワークでも自由に構成して、ルールや操作方法を統一した運用が可能になる。CDNの利用が不要な場合でも単純にシステムの手前に配置すればよい。このような柔軟性はマルチクラウドを前提にした場合は特に望ましい。

複数のオリジン(CDNのキャッシュ元になるオリジナルコンテンツが収納されたWebサーバ)を組み合わせたマイクロサービス構成やマルチクラウド構成、マルチCDN構成といった複雑なネットワークの場合には、個別のトラフィック情報の把握と可視化が複雑になってしまう。ファストリーは「Origin Inspector」や「Domain Inspector」というオプションを用意しており、設定したドメインやオリジンの単位でレスポンスやバイト、ステータスコード、ログデータなどの情報を収集して、迅速な分析ができるようにした。こうした情報収集・分析を簡素化できるツールの装備も望ましいだろう。

詫間氏によれば同社のソリューションの特長の一つが課金体系だという。「エージェントの数や保護するFQDNの数ではなく、検査したトラフィックリクエストの数で料金が決まる」と同氏は説明した。契約期間中はトラフィックの増減があっても金額は固定で予算管理がしやすい。

講演の内容をまとめると、生成AIを利用してますます巧妙化・複雑化・多様化するサイバー攻撃には、シンプルな運用性を備えながら誤検知の少ないWAFやDDoS対策ツールが今後は不可欠になり、マルチクラウドなど多様なシステム環境でセキュリティを実現するには自由な構成が可能な製品が望ましい。

効果的な防御戦略のためには統合モニタリング機能も必須になる。セキュリティ品質とともに運用の負荷軽減効果も考慮して、対策製品を慎重に選定することが望まれる。

詫間氏は最後に重ねて「DDoS対策は導入・運用に非常に超手間がかかる。設計不要なDDoS対策が今こそ必要だ」と強調した。セキュリティ設計・運用はAI時代だからこそ自動化・省力化したいもの。従来の対策を見直すタイミングが訪れているようだ。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

集中アクセスに強い「tenki.jp」、なぜDDoS攻撃にあっさり敗れたのか?

集中アクセスに強い「tenki.jp」、なぜDDoS攻撃にあっさり敗れたのか?

DDoS攻撃によって2週間もつながりにくい状況がtenki.jpに発生した。このような不具合を繰り返さないためには短期的な対策だけでは足りない。このような判断から中期的、長期的な対策を立てて成功しつつあるという。どのように取り組んだのだろうか。 生成AIが「Google Chrome」の脆弱性を発見【セキュリティ注目トピック】

生成AIが「Google Chrome」の脆弱性を発見【セキュリティ注目トピック】

GoogleはAIエージェントを利用して「Google Chrome」の脆弱性を自動的に発見し、修正したと発表した。この他、先週はソニーがFeliCaチップに脆弱性が見つかったことを公表した。 AI投資進むも"AIセキュリティ投資"進まず 企業の期待と不安交錯

AI投資進むも"AIセキュリティ投資"進まず 企業の期待と不安交錯

企業はAIエージェントを競争優位や生産性向上のための手段として捉えている。だがAIエージェントは新規の技術で、完全には信頼できない。こうした状況の中、セキュリティ対策の面で企業の行動には矛盾があるようだ。 AIが脅威にも武器にもなる時代、攻めと守りの間で悩むCISO

AIが脅威にも武器にもなる時代、攻めと守りの間で悩むCISO

企業が警戒しなければならないサイバーリスクは、脆弱性管理やデータ損失防止、サードパーティー経由のものなど幅広い。その中でAIリスクはどの程度優先度が高いのだろうか。