6000億円の証券口座乗っ取り もはやパスワードでは守れない:不正ログインの手口と防止法(後編)

被害者の証券口座にログインして現金化後に逃走する事件が2025年に起こった。このような乗っ取りを防ぐために役立つ技術がパスワードに代わる「パスキー」だという。企業がパスキーを導入する際に、7つのポイントがあるという。

2025年7月時点で8000件以上、合計で6000億円を超える被害が生じたのは、証券会社のシステムの穴を突いた不正取引だ。

前編では、乗っ取りの手口や乗っ取りが起きた理由を解説し、認証にパスキーを利用すれば防止できることを紹介した。

では、自社のシステムにパスキーを組み込む際にはどのような方針で臨めばよいのだろうか。後編では具体的な方針を有識者の講演から紹介する。

企業はパスキーでどうやって防ぐのか

Liquidの保科秀之氏(取締役COO、ポラリファイ 代表取締役、日本金融犯罪対策協会 理事)は実際にパスキーをシステムに導入していく際に押さえるべきポイントは7つあるという。

パスキー導入時に注意すべきポイント

(1)空気のような体験を提供

(2)利用できない場合のフロー

(3)バインディングの落とし穴

(4)再バインディングの注意点

(5)再び空気のような体験

(6)管理する仕組みの提供

(7)カスタマーサポート

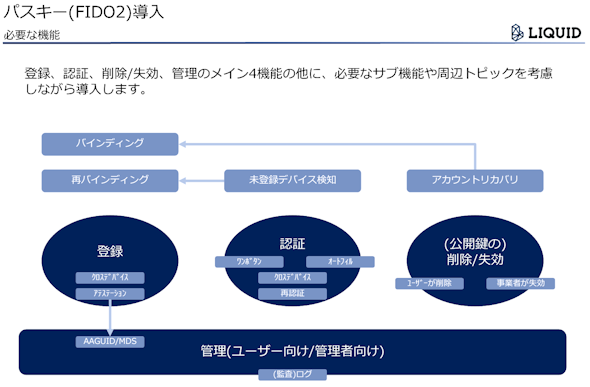

最初にパスキー自体の機能をおさらいしておこう。パスキーには4つのメイン機能がある。登録機能と認証機能、サーバ側に登録された公開鍵の削除・失効機能、これらをユーザーや管理者が管理する機能だ(図1)。4つの機能を効果的に活用するため、バインディングや再バインディング、未登録デバイス検知、アカウントリカバリーといったさまざまなサブ機能がある。

「これらのメイン機能やサブ機能の他、周辺のトピックを踏まえて全体的な検討重ねる必要があります」(保科氏)

ユーザー認証には複数の方法がある。Webやアプリケーション、PC、スマートフォンといったさまざまなチャネルのうちどれを認証に用いるのかはもちろん、ログイン前かログイン後かといったユーザーの状態によって、適した認証方法は異なる。

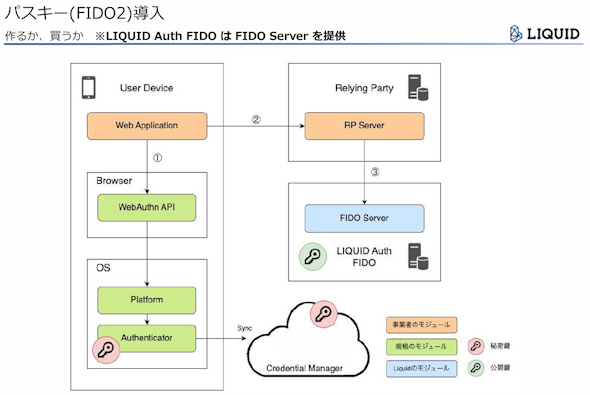

そうした条件を整理した上で、WebAuthn API*を介してWebアプリケーションやスマホアプリケーションと連携するパスキーのシステムを自分たちで構築するのか、あるいはベンダーのソリューションを購入するかを選択していく。認証システムはFIDOの仕組みを制御する「RP(Relying Party)サーバ」と、認証自体をつかさどる「FIDOサーバ」の2つから構成されている(図2)。仮に外部ベンダーのシステムやサービスを利用する場合でもRPサーバは自社で構築しなければならない。

*WebAuthnはパスワード認証が抱える欠点を改善するための国際規格だ。W3C(World Wide Web Consortium)とFIDO Allianceが中心になって開発された。パスワードの入力が不要で、フィッシング詐欺への耐性が高く、二要素認証で必要なコード入力などの操作が必要ないといった特徴がある。

なおLiquidはこのFIDOサーバ機能をSaaS形式やAPI連携方式で実現する「Liquid Auth」を提供している。FIDOアライアンスの理事会メンバーでもあるDaonのFIDO2サーバをベースにしたサービスだ。

(1)空気のようなパスキー体験を実現する

保科氏はパスキー導入時の第1のポイントとして「認証を空気のように扱えるパスキー体験を実現する」ことを挙げた。

「パスキーは仕様が公開されており、提供するベンダーも幾つかあるため、パスキーを動かすこと自体は比較的容易にハードルなくできると思います。ですが単に動くだけでは成功とは呼べません」と保科氏は述べ、チャネルごとに最適なパラメーターとUIフローを設計し、実装していくことが重要だと語った。そしてその前提として、WebAuthnやOSの仕様をはじめ、パスキーの基盤となる技術を理解して実装する必要があるとした。

ユーザーがパスキー利用に引っかかりを感じるようでは、結局利用されなくなってしまう。

(2)パスキーを使えないユーザーを取りこぼさない

第2のポイントはパスキーを使えないユーザーに対しても、迷いやストレスを感じさせない体験を実現することだ。いくらスマートフォンが普及しているとはいえ、パスキーを使えないユーザーは一定数存在する。そうしたケースを考慮に入れて、パスキーを利用できるか否かをリアルタイムに診断する手順を用意したり、エラーハンドリングのフローを整備したりすることがポイントだという。

(3)便利なバインディングには穴がある

第3はパスキー登録時のバインディング*だ。バインディングとは、作成されたパスキー(秘密鍵)を、ユーザーが利用するサービスの識別子やWebサイトのドメイン名、ユーザーアカウント情報と結び付ける。

*バインディングはパスキーがフィッシングを防ぐことを可能にした強力な仕組みだ。もしユーザーが見かけ上全く区別ができない偽のWebサイトにアクセスしたとしよう。しかし、パスキーは正規のWebサイトにバインディングされているため、ドメインが一致しない。その結果、認証が自動的に拒否されるからだ。

パスキー自体は非常に強固な作りだが、もし最初の登録時に強力な本人認証を実施しなければ、第三者がなりすましてパスキーを登録できてしまう。フィッシング耐性がある強力な本人認証を実装しておかなければならない。

そのためにはeKYC*の導入が必要だ。それも、2025年6月24日に改正された現行の犯罪収益移転防止法(犯収法)で言う、ICチップ読み取り方式を用いた「(ヘ)方式」か、「Apple Wallet」のような「カード代替電磁的記録を用いた方法」を指す「(ル)方式」、あるいはJPKIの電子署名を使う「(カ)方式」を利用するのが望ましいと同氏は説明した。(ヘ)方式によってマイナンバーカード、あるい運転免許証を持つユーザーの多くを受け止めることができ、(ル)方式ではiPhoneにマイナンバーカードを登録したユーザーに対応できるからだ。ユーザーのカバレッジを高めることができることはもちろん、自動化による事務負担の削減といったメリットもある。

*eKYC(Electronic Know Your Customer)の目的は、対面や郵送に頼っていた本人確認をスマートフォンやPCなどオンラインで完結させる仕組み。2018年11月30日〜2025年6月23日の期間は本人確認書類を用いたホ、ヘ、ト、チ方式と電子署名を用いたワ方式が認められており、2025年6月24日時点の現行法ではワ方式がカ方式に変わり、ル方式が加わった。

なお犯収法は2027年4月1日に再改正される予定で、それに伴い認証方式の名称が変わる。書類撮影とセルフィー撮影を組み合わせた現行の(ホ)方式が廃止となり、現行の(ヘ)方式が新たな(ホ)方式となる他、(ル)方式は(リ)方式に、(カ)方式は(ヲ)方式と変更されるなど、名称を巡って「混沌(こんとん)とした状況にある」(保科氏)。

もし登録時にeKYCを使わない場合でも、従来のSMSやメールを用いたワンタイムパスワードでは中間者攻撃などを受ける恐れがあるため、所持認証に加え、追加の認証を組み合わせる必要があるだろうとした。

(4)再バインディングの落とし穴に注意

第4のポイントは、再バインディングだ。

パスキーには、「Android」などの端末を機種変更する場合や複数のデバイスを使い分ける場合、デバイスを紛失した場合でも、シームレスに利用できる「同期パスキー」という機能がある。ユーザーが同じアカウント(Apple IDやGoogleアカウント)でサインインする他のデバイスにも自動でパスキーを同期できる。

この機能には副作用がある。仮に連携先のクラウドのアカウントが乗っ取られてしまうと、第三者の端末からなりすましが起きかねない。それを防ぐために、パスキー側が未登録のデバイスを検知して、追加認証を実施する必要がある。この場合も、最初のバインディング時と同様に、フィッシング耐性を備えた方法で本人認証を実行する重要だとした。

本人認証の方法として保科氏は「顔認証」を推奨した。そして、後々の再バインディングの可能性を考慮に入れると、最初にバインディングを実行する際にeKYCを利用して、ICチップ内の顔写真情報を取得するだけでなく、セルフィー(容貌)の撮影も求めることが望ましいとした。これは法令上要請されている処理ではないが、再バインディング時のユーザー体験をより良いものにするためのアドバイスだ。

(5)ログイン後のユーザーにも空気のようなパスキー体験を提供する

第5のポイントは登録・認証時に、(1)と同じように「認証を空気化するようなパスキー体験を実現する」ことだ。登録やログインはもちろん、ログイン後の取引や機種変更後のログインといった代表的なユースケースを想定して、チャネルとの組み合わせごとに最適なパラメーターやUIフローを設計、実装していく必要がある。

「ログイン後に注文したり、出金したり、出金口座を変更するといった操作をする際には、もう一度パスキーを利用して認証すべきです。この際に、クレデンシャル指定のパスキー認証である『再認証』を使えば、ユーザーエクスペリエンスが非常に向上します」(保科氏)。場合によっては、IDレスでパスキーが利用できる「オートフィル」*を利用するといった具合に適切な機能を利用することで、認証を空気化するパスキー体験が実現できるとした。

*オートフィルはユーザーがアクセスしたログインフォーム上で保存されたパスワードを自動入力するのと同様に、利用可能なパスキーを自動的に提示(サジェスト)する機能だ。

(6)ユーザーに管理する仕組み提供する

第6のポイントは「管理」だ。パスキー認証では、ユーザーが複数のパスキーを登録できる。逆に、もし使わなくなったパスキーがあれば、ユーザー自身の手で手元の秘密鍵はもちろん、プロバイダー側に登録した公開鍵も削除できるようにした。そのための管理画面を用意して、ユーザーにコントロール権を渡すべきだとした。

(7)カスタマーサポートが必要

最後のポイントとして保科氏が挙げたのが「カスタマーサポート」だ。「パスキーは奥の深い技術で、OSによっても、そこで動作するWebブラウザによっても、パスキープロバイダーによっても挙動が異なります。それらの組み合わせを理解して、挙動に応じてユーザーからの問い合わせに適切に対応できる体制を構築する必要があります」(保科氏)

Liquidとしても「Liquid Auth」や「Liquid eKYC」を通して、こうした機能やノウハウを提供してパスキー導入の成功を支援していくという。

安全な認証を実現するためにパスキーを導入する際には、以上の7つのポイントを押さえて「空気のようなユーザー体験」と「堅牢(けんろう)なセキュリティ」を両立させることが欠かせない。これこそが、今後起こるかもしれない乗っ取り被害などを未然に防ぐための王道になるだろう。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

国内で「6000億円の損害」を生んだ証券口座乗っ取り事件、企業が対策すべき認証の穴とは?

国内で「6000億円の損害」を生んだ証券口座乗っ取り事件、企業が対策すべき認証の穴とは?

被害者の証券口座にログインし、保有株を売却して利益を別口座に送金する――このような手口のサイバー犯罪が2025年に起こった。なぜ乗っ取りが起きたのだろうか、どうすれば対策できるのだろうか、有識者に聞いた。 「パスキー」とパスワードの違いって何?

「パスキー」とパスワードの違いって何?

パスワードは危険だ。覚えにくく漏えいしやすい。AppleやGoogle、Microsoftはパスワードに代わる認証方法「パスキー」に移行しようとしている。パスキーは何が優れているのだろうか。パスワードや多要素認証とは何が違うだろうか。 パスキーの仕組みを分かりやすく解説 企業にどう役立つか

パスキーの仕組みを分かりやすく解説 企業にどう役立つか

パスワードの問題を一気に解決できる「パスキー」の採用が広がっている。パスキーを採用すれば社外向けのサービスだけでなく、社内向けのサービスのセキュリティも向上できるという。 話題の認証方法「パスキー」とは何か? 基礎解説と企業活用の是非

話題の認証方法「パスキー」とは何か? 基礎解説と企業活用の是非

パスワードを使わずに安全かつ負担なく認証できる手法の1つとして、コンシューマーを中心に「パスキー」(Passkey)が広がりつつある。この認証手段、企業ユースへの展開はあるのだろうか。 多要素認証はこうして突破される 5大攻撃手法と防御策

多要素認証はこうして突破される 5大攻撃手法と防御策

サイバー攻撃を防ぐためにパスワードに加えて多要素認証が広く使われている。だが多要素認証は必ずしも安全ではない。多要素認証を突破する攻撃のテクニックと、攻撃を防ぐ方法について紹介する。