サイバー攻撃対策ツール「SIEM」とは? 基礎知識とリアルタイム分析を解説

ネットワークやエンドポイントで多様な脅威にさらされる企業システム。これらを常に監視し、不正をリアルタイムに検知し被害を最小に抑えることができる「SIEM」が注目されている。

情報漏えいや業務停止に至るシステム改ざんを引き起こすサイバー攻撃、大規模情報漏えいを引き起こす内部不正。この2つが企業システムセキュリティの最大課題だ。ネットワークやエンドポイントでさまざまなセキュリティ対策をとっていても完全には防げないこれらのリスクを最小限に抑えこむのが「SIEM」(Security Information and Event Management、セキュリティ情報イベント管理)ツールだ。

セキュリティの専門知識が必須なため導入が難しかったSIEMが、ここにきてSIEM機能を活用したマネージドセキュリティサービスが次々に登場し、技術者不足に悩む企業でも導入を検討できる下地ができてきた。今回は、SIEMツールの基礎知識と、関連する最新サービスについて紹介する。

■記事内目次

- 「SIEM」って何?

- セキュリティイベントログの収集

- ログデータの集約と正規化

- ログデータの相関分析

- セキュリティインシデントの集中管理

- 「SIEM」の基礎知識

- 怪しい行動やアクセスを発見

- シナリオ該当する怪しいイベントにアラート、自動対応

- SIEMツールがサイバー攻撃対策になるワケ

- 「SIEM」の運用

- レピュテーションベースのリスク管理も可能

- SIEMのマネジメントサービス、トータルサービスの利用

- PCI DSS準拠にもSIEMは活躍する

- 「SIEM」の選び方

- 十分な運用が可能かどうかを判断する

- コスト効果を考える

- データ分析能力は十分か?

「SIEM」って何?

SIEM(シームと読む)は「SIM」(Security Information Management)と「SEM」(Security Event Management)を組み合わせた言葉だ。

SIMはいわゆる「統合ログ管理」のうちセキュリティ領域のログを対象とした仕組みのことをいい、さまざまなネットワーク機器やホストシステムが出力するセキュリティイベントログおよびシステムユーザーの利用ログなどを蓄積し、さまざまな視点から検索、分析を行う。

SEMは、同様にさまざまな機器からのログを収集、蓄積することは同じだが、分析をリアルタイムに行う点が異なる。

つまりSIEMツールは、セキュリティに関する統合ログ管理ツールの機能を持ちながら、常時、リアルタイムに高速な分析を行って、異常を検知した際にはアラートを発し、レポート機能により異常状況を分かりやすく視覚化することができるものだ。

ただしログ管理に特化したツール同様、長期間のログをコンパクトに、安全に保管する用途に利用できるかどうかは製品によって、また用意できるストレージ容量によって決まる。長期間のログをじっくり分析して不正をあぶり出すフォレンジック用途には、統合ログ管理専用のツールの方が向いている場合がある。

ではSIEMツールで、何ができるのかを見ていこう。

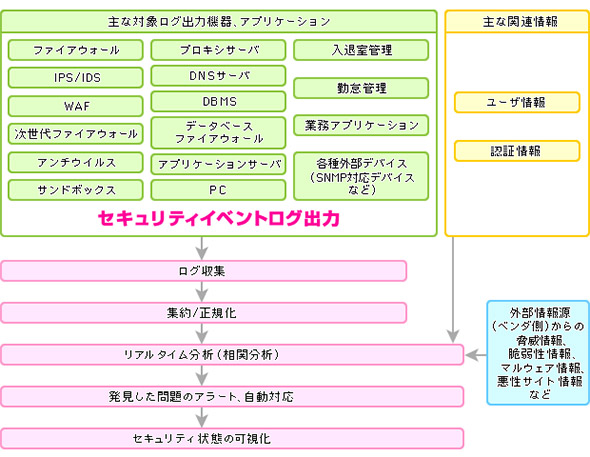

セキュリティイベントログの収集

SIEMツールの最初の仕事は「セキュリティイベント」と見なせるログデータを、システム内の適切な部分から集めることだ(図1)。例えば、ファイアウォール、IPS、IDS、WAF、URLフィルタリングツール、アンチウイルスなどのセキュリティ機器、ディレクトリサーバやプロキシサーバ、業務サーバ、PC、ネットワーク機器、データベース、クラウド、さらにはアプリケーション個々にまで対象範囲は広げられる。

ただし、対象を増やし過ぎると後段の集約、正規化処理や分析に支障を来すこともあるので、リスクが高いログを優先する必要があり、その選定にはノウハウが要る。

ログデータの集約と正規化

収集したデータは即座に重複を排除し、同じようなセキュリティイベントは1つにまとめる処理(集約)がいる。また、ひと口にログといっても、テキスト形式もあればバイナリ形式もあり、項目も違えば順番も違う。

同一ジャンルの機器でもベンダーが違えばログフォーマットが異なり、同一ベンダーの製品でも、例えばスイッチとルーターでは異なる。表現が異なっていても同じ意味の項目をまとめ(カテゴライズ)、フォーマットを整える「正規化」プロセスも必須だ。これが分析を高速化する基礎になる。

各種SIEM製品の個性の1側面が見えるのはこの部分で、対象とする機器などのログを正規化するアダプターがどれだけ用意されているかが1つの大事なポイントだ。アダプターがなくても、付属するマッピングツールなどで正規化設定ができるが、その手間をかけずに済む方が導入の期間とコストが抑えられる。

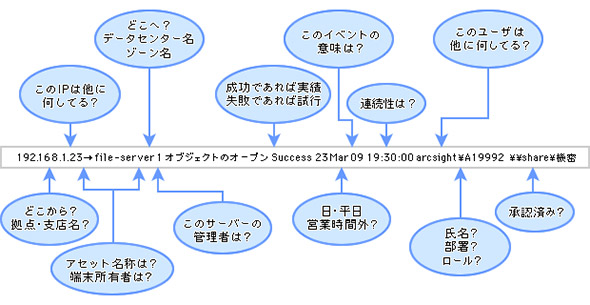

ログデータの相関分析

SIEMの最大の特長である複数イベントの「相関分析」が行われる。相関分析とは、1つだけなら正当と考えられるイベントでも、他のイベントと組み合わせて分析し、リスキーなインシデントに結び付くようなものを見つけ出すことだ(図2)。

セキュリティインシデントの集中管理

システムのセキュリティ状態を画面や印刷レポートにより統計データとして可視化できるのもSIEMの利点だ。例えば、ログイン失敗が異常に多いユーザー、特定システムへのアクセス頻度が通常と極端に違うユーザーや部門などを、管理者がグラフィカルな画面で見分けることができ、その人の行動をトレースして不正の可能性を探ることが可能だ。また、システム全体のセキュリティ状態を知ることで、セキュリティ運用の改善点を検討することもできる。

「SIEM」の基礎知識

怪しい行動やアクセスを発見

例えば、アクセス権があるデータベースへのアクセスは何の問題もないが、アクセスの直後に特定の外部サーバに接続していることが重なると、情報漏えいの可能性が疑われる。また、さまざまなシステムにアクセスしようとしてログインに失敗することが短時間に何度も繰り返されていれば、マルウェアが活動しているのかもしれない。さらに管理者が退社した後に管理者権限でのログインがなされたら、やはり怪しい。

セキュリティ機器やエンドポイント、時には入退室管理システムのログなど、さまざまな種類のログを照らし合わせなければこうした「怪しい」行動は発見できない。SIEMは、人手による分析は事実上不可能な多種多量のログから疑わしいものを自動的に、そして迅速に探し出せる。

シナリオ該当する怪しいイベントにアラート、自動対応

あらかじめどのような組合せがリスキーなのか、いわば不正のシナリオ(検知ロジックまたはルール)を作っておき、シナリオに該当するイベントが発生したときにアラートを上げたり、セキュリティ機器やネットワーク機器、あるいはアプリケーションに対する自動アクション(スクリプトを用意しておく)を起動して、通信遮断やアクセス拒否などの対応を自動化したりすることができる。

すなわち、運用管理者が常時システムを監視していなくても自動アラート、自動対応が可能になって、セキュリティレベルを上げながら人的運用負荷を減らせる。この部分がSIEMの真骨頂であり、綿密なシナリオ作成をどれだけ簡単にできるか、またそのシナリオに沿った処理を効率よく実行できるかなどに製品個別の特徴が表れる。

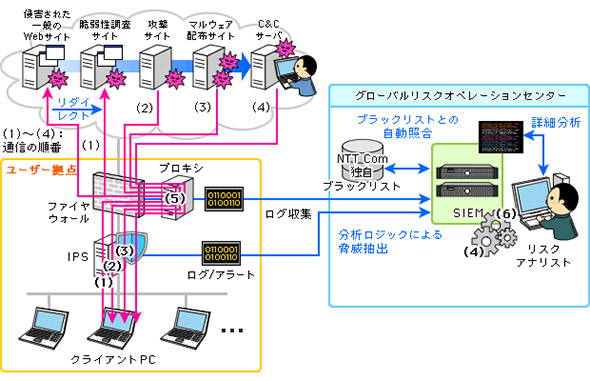

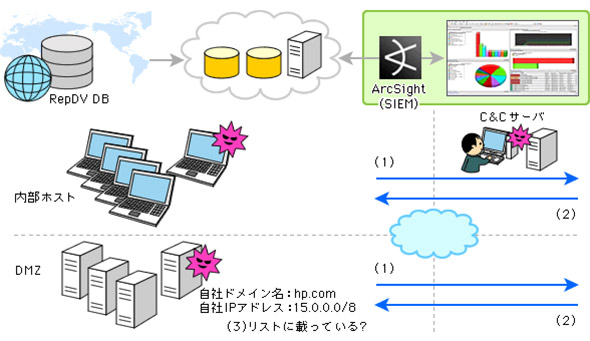

SIEMツールがサイバー攻撃対策になるワケ

さて、こうした機能がサイバー攻撃にどう「効く」のだろう。情報窃取を狙うサイバー攻撃の多くは、悪性サイトへのアクセスを誘ってウイルス感染させ、システム内部深く侵入して情報を外部に送り出す手口だ。発端になるのはドライブ・バイ・ダウンロード手口が多い。図3はそれをSIEMによるログの相関分析により検知した例だ。

IPSは攻撃に利用された通信をそれぞれ検知はしていたが、個々を見るだけでは不正とは判定できず、通過させていた。しかし、その複数のイベントを突き合わせると、ドライブ・バイ・ダウンロード攻撃が行われていた事実が分かったという事例だ。

これはSIEMの機能を利用したマネージドセキュリティサービスを提供するNTTコミュニケーションズの事例だ。同社のマネージドセキュリティサービスにおいては、セキュリティリスク専門アナリストで構成される専門技術組織(図中のGROC、グローバルリスクオペレーションセンター)が常時脅威の判別を行っており、顧客企業は対処方法のコンサル提案を受けることができる。SIEMツールを自社導入する場合は、前述のGROCの役割を自社のIT部門で実施することになる。

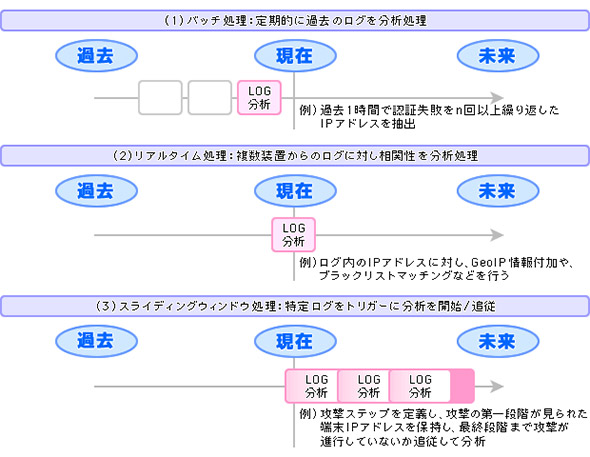

SIEMツールは、例えばネットワーク機器のログとサーバのログとを突き合わせて時系列で相関関係を調べる手法など、さまざまな視点からの分析が可能で、分析処理には次のような3通りの処理方法がある(図4)。製品によって各処理エンジンが備えられているか否かに違いがあり、人間の関与の度合い、つまり運用負荷が違う。

(1)バッチ処理では、例えばボットが行うことが多い定期的な海外サイトとの通信や一定量のデータの頻繁な通信など、過去のデータから攻撃パターンを探ることができる。

(2)リアルタイム処理では、設定されたルールやベンダーから配布される攻撃シグネチャ、URLブラックリストなどを利用して、攻撃サイトとの通信やデータ転送のない接続、業務時間外のアクセス、ログイン試行回数の多さなどが割り出せる。

(3)「スライディングウィンドウ処理」というのはベンダー独自の呼び方だが、攻撃の端緒となる事象があれば、怪しいIPアドレスが次に何を行うかを継続的にトレースしていくことができる。例えば、IDSがドライブ・バイ・ダウンロードのシグネチャをキャッチしたら、その後の通信元のIPアドレスのプロキシログを注視し、ファイルがダウンロードされたらマルウェア侵入と解釈できる訳だ。

「SIEM」の運用

レピュテーションベースのリスク管理も可能

グローバルに各種ソースからのレピュテーション(リスクの可能性をスコアリングした情報)を収集し、SIEMツールに向けて定期的(1日に数度)に配信するサービスもある。これを利用すると、マルウェアや攻撃用サーバに関する最新情報をもとにしたSIEMツール運用が可能になる。

図5に見るように外部から内部へ、内部から外部への、新しい手口の可能性がある「怪しい」通信や、気付かぬうちに内部に侵入しているマルウェアの検出などがこれによって可能になっている。

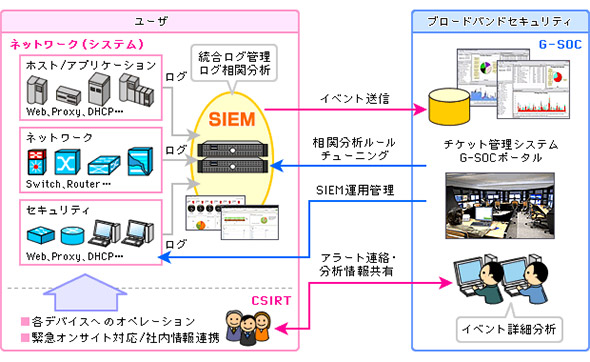

SIEMのマネジメントサービス、トータルサービスの利用

このように見てくるとSIEMの利点は明らかだが、運用がうまくできるか、不安を感じる向きも多いだろう。実際、運用に一定以上の専門知識が必要なことは間違いなく、「ツールを入れれば即解決」とはならない。

また、導入前のポリシー設定などハードルも高い。そこで、ベンダーやSIerがSIEMの導入と運用を肩代わりするサービスや、SIEMツールを業者側で組み込んだ総合的なセキュリティマネジメントサービスの利用も考えたい。

図6はマネージドセキュリティサービスの一例だ。この場合、SIEMツールはユーザー企業内に設置し、その相関分析ルールチューニングや運用管理を業者側が肩代わりしている。常時SIEMツールが出力するセキュリティイベントを業者側の専門家チーム(セキュリティオペレーションセンター)が分析、問題があるイベントについてのみユーザー側にアラートしたり、対応方法などの情報提供を行ったりする。

SIEMツールを保有するのはユーザー側でも業者側でもよいし、業者側がどこまで対応するか(一次対応のみか、二次対応以降の全般も分担するフルアウトソースかなど)も選ぶことができる。また、自社で運用管理可能な場合には、問題発生時のサポートのみを業者に提供してもらうことも可能だ。

またSIEMを利用したマネージドセキュリティサービスに加え、コンサルティングや脆弱(ぜいじゃく)性診断、各種セキュリティツールの導入サービスもパッケージしたサービスもある。サービスベンダーばかりでなく、ツールベンダー側でも導入だけでなく運用も請け負うプロフェッショナルサービスを提供する場合がある。

さらにユーザー側にSOC(セキュリティオペレーションセンター)やCSIRT(Computer Security Incident Response Team)を構築するためのコンサルティングなども提供されていて、その一環としてSIEMを組み込むための支援を行っている場合もある。

専門技術者不足が深刻化する中、今後はこうしたマネジメントサービスやコンサルティング、プロフェッショナルサービスが、SIEMの上手な導入と有効活用のためのカギとなりそうだ。

PCI DSS準拠にもSIEMは活躍する

PCI DSS準拠のためには、準拠要件の1つである「ネットワークリソースおよびカード会員データへの全てのアクセスを追跡および監視すること」を満たさなければならない。これにはSIEMツールが有効に働く。マネージドセキュリティサービス業者の中には、SIEMを組み込んだPCI DSS準拠支援サービスを提供するところもある。

「SIEM」の選び方

十分な運用が可能かどうかを判断する

SIEMツールを導入する際は、自社での運用が十分にできるかどうかの判断が重要になる。技術者が確保でき、SIEMツールを自社業務やポリシーに沿ってカスタマイズできるか否か、できる場合は、その後の脅威の変化に対応して安全な運用ができるか、さらにSIEMツールが出力する情報を人が取捨選択あるいはさらに分析して、対応が可能かどうかを判断する必要がある。

複雑化、巧妙化しながら日々新しい攻撃手口が登場する現在、むしろ外部専門技術者やアナリストの知恵を借りられる方が、安全性は高いといえる。とはいえ、完全にリスクを外部に移転できる訳ではないので、自社が主導し、業務との整合を十分にとりながら、業者と協調して最適な導入を行い、運用方法を確立していかなければならない。

ある事例では、PC約8万台規模の企業でIPSとサンドボックス、プロキシサーバのセキュリティイベントログを53日間とったところ、170億件という膨大な量にのぼった。これをSIEMを利用してリスクのあるものを機械的に絞り込んでも22万件という規模になった。

専門アナリストが脅威仕分けをして、やっと39件に絞り込めたという。非常に大規模なシステムだからこその数字だが、規模が小さくてもログが膨大になるのは同じ。分析技術と人的リソースを社内でまかなえるかどうか、熟慮が必要だ。

コスト効果を考える

ツールによっては対象ログの量に応じて課金されるものもある。そうでなくともメモリやストレージの容量などは対象ログの規模に応じて装備する必要がある。ルール設定などの複雑化を抑えるためにも、事前に優先すべきログは何かをよく考え、必要十分なログだけを対象にするのが得策だ。

例えば、DNSサーバやプロキシサーバ、重要度が高い業務サーバのOS、認証系サーバ、入退室管理システムなどのログは、優先度が高い。他のログはあえて対象としないことでコストとパフォーマンスの最適化が可能になる場合がある。

SIEMツールの導入、運用コストは何と比較すればよいのかは悩みどころだ。参考までに紹介すると、日本HPの『2014年サイバー犯罪コストの調査:日本』によると、31のベンチマーク対象企業の平均年間対策コストは7億800万円、企業当たり年間1億2400万円〜25億8900万円に上るとのことで、これは前年比5.74%の増加だ。また、SIEMを含む対策をとっている場合だと、より効率的にサイバー攻撃を検知し封じ込めることが可能なため、平均1億4200万円のコスト削減ができる。

データ分析能力は十分か?

データ分析能力は、精度と性能の両面で考える必要があるが、なかなか事前の判断が難しい。ツールベンダーは毎秒どれだけのイベントが分析可能かをEPS(Events Per Second)という指標で示したり、1日に何GBを取り扱えるかを表明したりするケースがあるが、実際に有効なアラートの数と直接関連する訳ではない。

また、分析ロジックのルール数は何百などと表明される場合があるものの、数が多ければよいというわけでなく、ルール化が適切であればあるほど数が少なくてよいという側面もある。

とはいえルールの洗練度を測るのも難しいので、やはり実績を調べるのが有効な方法だろう。例えば図8の、先般のGNU bashの脆弱性を狙う「ShellShock」攻撃への対応までの時間などのように、具体的な数字で効果を確認できるような事例を、できるだけベンダーから聞き出してみるとよい。

以上、今回はSIEMツールの基本知識を中心に紹介した。繰り返すが、CSIRTが既にある場合はよいが、セキュリティインシデント発生時の対応窓口や対応手順がそもそもない状態ではSIEMがあっても有効に機能しない。

今まで見えていなかった問題を可視化するため、モニターしてみると、あまりの問題の多さに驚くユーザーが多いそうだ。特にマルウェアは、導入前のアセスメントの過程で必ず発見されるという。

アンチウイルスツールでの新種マルウェアの検知率は2〜3割ともいわれ、複雑化、巧妙化する内部侵入手口により今では社内システムの「必ずどこかに潜んでいる」ものと考えなければならない。そんな危険な状況を放置せず、被害を出さずに抑え込めるようにするために、個別の脅威対策に加えたSIEMの活用が望まれる。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

「EDR」導入の前に知っておくべきこと

「EDR」導入の前に知っておくべきこと

どうしても対策が後手に回るサイバー攻撃。脅威の浸入や行動を検知して対策につなげる「EDR」が注目を集めている。 なぜ中国のIPアドレスが攻撃に使われるのか

なぜ中国のIPアドレスが攻撃に使われるのか

中国発のサイバー攻撃の検知に強い米セキュリティ企業が日本でのサービスを始める。サイバー空間における攻撃の40%は中国保有のIPアドレスからという理由とは。 大量のセキュリティアラートに忙殺される担当者

大量のセキュリティアラートに忙殺される担当者

セキュリティ研究機関のMcAfee Labsが2016年第3四半期の脅威レポートを発表。セキュリティ担当者の93%が潜在的脅威の優先度を適切に判断できていない状況にある。 統合ログ管理ツールで不正行為も一目瞭然

統合ログ管理ツールで不正行為も一目瞭然

J-SOX対応の流れで内部不正防止目的として導入が進んだ統合ログ管理ツール。現在ではシステム部以外の担当者が簡便に操作できるほど操作性が向上した。効率的な活用法や落とし穴について詳しく解説する。