無線LANの導入状況(2015年):IT担当者300人に聞きました(3/5 ページ)

461人を対象に「無線LANの導入状況」に関する調査を実施した。セキュリティを重視するも実際には不十分な企業が多いことが明らかになった。

セキュリティ設定の見直しが急がれる……2社に1社が脆弱(ぜいじゃく)な「WEP」を利用中

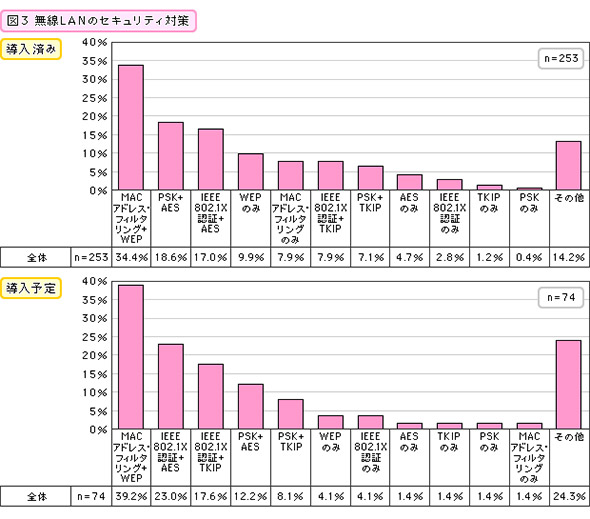

導入時に重視される「セキュリティ」だが、実際にどのような対策を実施しているのだろうか(図3)。導入済みの企業で最も多かったのは「MACアドレス・フィルタリング+WEP」で34.4%だった。以下、「PSK+AES(18.6%)」「IEEE 802.1X認証+AES(17.0%)」「WEPのみ(9.9%)」「MACアドレス・フィルタリングのみ(7.9%)」と続いた。

また、導入予定企業でも「MACアドレス・フィルタリング+WEP」が39.2%とトップになった。以下、「IEEE 802.1X認証+AES(23.0%)」「IEEE 802.1X認証+TKIP(17.6%)」「PSK+AES(12.2%)」「PSK+TKIP(8.1%)」と続く。

このアンケート結果から、多くの企業で非常に脆弱(ぜいじゃく)なセキュリティ対策しか施されていないことが分かった。昨今、セキュリティレベルの低い無線LANが乗っ取られ、犯罪に利用されるケースが報じられている。自社の無線LANが犯罪補助とならないためにもセキュリティレベルを点検することをお勧めする。

まず、暗号化アルゴリズムのWEPだが、解読ツールを用いればほんの数分で復号できるため、使うべきではない。例えば、総務省による手引書「企業などが安心して無線LANを導入・運用するために」では、「情報セキュリティ対策としての有効性を既に失っていることから、本手引書では有効な情報セキュリティ対策として取り扱わない」と明言されている。WPAもしくはWPA2(AES)といった強固なアルゴリズムを採用すべきだ。

また、「MACアドレス・フィルタリング」についても事実上「ノーガード」に等しいといえる。そもそもMACアドレスは偽装可能であり、上述の手引きでも「企業などの組織が無線LANを運用する際の情報セキュリティ対策としての有効性は乏しい」と指摘する。セキュリティ対策は日々アップデートされている。MACアドレス・フィルタリングは2007年ごろまで「必須の対策」とされていたが、今では時代遅れの対策である。

Copyright © ITmedia, Inc. All Rights Reserved.