ほぼフリーアクセス、WEP利用企業が4割超という現実:セキュリティ強化塾(4/5 ページ)

無線LANは普及したが、セキュリティ対策はどうだろうか。多くの企業で時代遅れな「常識」を信じていないか。

MACアドレスフィルタリングを過信しないこと

もう1つの無線LANセキュリティの「常識」は、「MACアドレスフィルタリングを実施していれば、未設定の端末からアクセスされない」というものだ。だが、セキュリティの専門家は「本気で攻撃してくる悪意に対しては無防備。気休め程度と考えるべき」という。

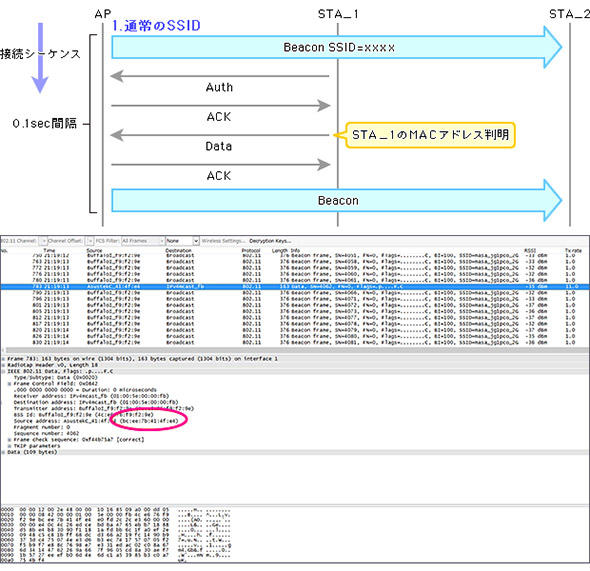

なぜなら、無線LAN環境ではアクセスポイントに端末が接続する都度、MACアドレスがデータとして流れている。攻撃対象のネットワークで有効なMACアドレスが観測できれば、容易に入手できるツールで偽装可能だ。それ故、「MACアドレスフィルタリングしているから暗号化方式はWEPでも大丈夫だ」と考えていると簡単に不正アクセスを許してしまうことになる。

図2はネットワーク管理ツールで無線LAN通信をキャプチャーした例だが、MACアドレスがはっきり見えている。判明したMACアドレスを利用して攻撃用の端末を書き換えれば、通信元を偽装して不正アクセスが可能になる。

ステルスSSIDも丸分かり

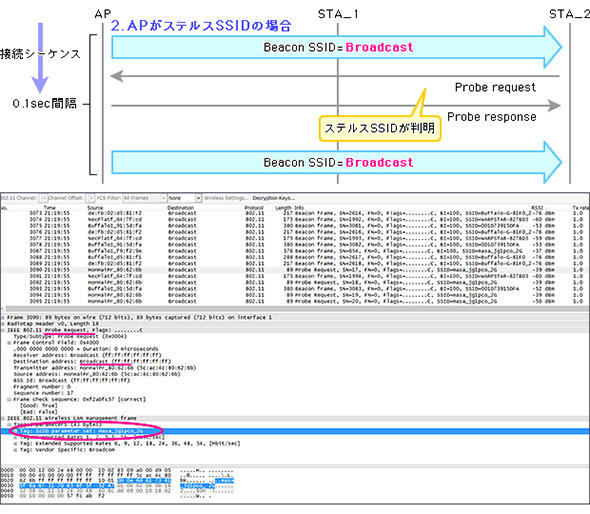

SSIDが知られないように「ステルス設定」にした場合でも、端末からのリクエストのパケットをモニターしていれば簡単に分かってしまうので、狙いを定めた攻撃にはひとたまりもない。とはいえ、ウォードライビングと呼ばれる、道路を車で走行しながら接続可能なアクセスポイントを探す行動(必ずしも不法ではない)で捕捉される可能性は減らせるので、これも設定しないよりはした方がよい対策であるには違いない。

図3 ステルス設定されたSSIDもパケットキャプチャーから判明。APが発信しているSSIDが「Broadcast」になっていても、端末からのProbe requestを追跡するとSSIDを入手できる(出典:スペクトラム・テクノロジー)

企業でのセキュリティ対策は、攻撃者に弱点を見せないことが肝心だ。攻撃者は常にコストを考えている。堅牢なセキュリティ対策が施されている企業よりは、対策が甘い企業の方を狙うのが常とう手段。WEPを業務に利用していることが分かれば、格好の攻撃先、あるいは「遊び相手」として選ばれてしまうかもしれない。MACアドレスフィルタリングやステルスSSIDで安心せず、WEPを社内から排除していくことが重要だ。

Copyright © ITmedia, Inc. All Rights Reserved.