便利な無線LANにつきまとう新たなセキュリティリスク:セキュリティ強化塾(4/6 ページ)

無線LANを導入する企業が半数を超えた。だが、デバイスの進化が新たなセキュリティリスクを生じさせている。

「通信の改変」対策は、アクセスポイントとルーターを狙わせない

企業の無線LAN運用で注意したいのが通信の改変だ。これは無線LANに特化した話ではないが、無線LANであると攻撃手法が増えるという点で気を付けなければならない。

特に注意したいのは、偽のアクセスポイント対策だ。攻撃者がオフィスの近くに、同一のSSIDで偽アクセスポイントを立てて、従業員がそこへ間違って接続してしまえば、通信内容は簡単に盗聴されるだろう。また、偽のログイン画面を表示することで正規のIDとパスワードの組み合わせを窃取されるリスクもある。

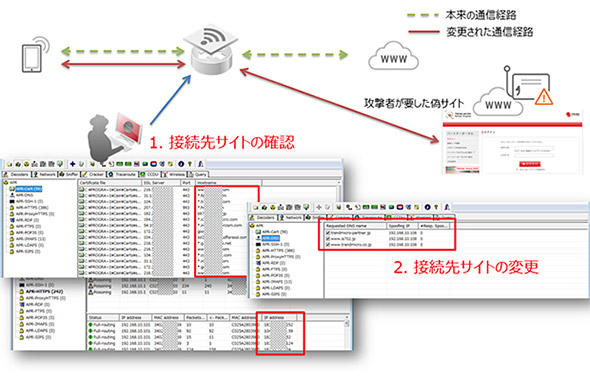

さらに問題なのは、偽アクセスポイントがDNS設定を改変する(DNSスプーフィング)ことで、従業員がWebブラウザなどから正しいURLを入力したとしても、攻撃者が用意した偽のWebサイトへと誘導されてしまうことだ。この手口によってマルウェアなどを知らないうちにダウンロードさせられると情報漏えいにもつながりかねない。

なお、攻撃者が直接、無線LAN機器の管理画面に何らかの方法でログインできれば、DNSの改変は容易だ。これは無線LAN機器に限った話ではないが、管理画面へのログインIDとパスワードを工場出荷状態のままにしておいたり、簡単な組み合わせにしておいたりするのは危険だ。厳重に管理することはもちろん、可能であれば「社内の特定の端末のみがログイン可能」となるような設定を加えておくことをお勧めしたい。

コラム:Wi-Fiルーターを狙うトロイの木馬

無線LAN機器の普及につれ、攻撃手法も複雑化している。カスペルスキーが情報を公開したトロイの木馬「Switcher」は、無線LAN機器(Wi-Fiルーター)を攻撃するマルウェアだ。しかし、侵入経路としてAndroidアプリの形でユーザーのスマートフォンを狙う。

Switcherは、感染したAndroid端末が公衆無線LANに接続すると、管理画面にアクセスし、DNS設定を書き換えようとする。現在、確認されている段階では、特定のメーカーのデフォルトIDとパスワードの組み合わせで不正アクセスしようとするが、ID/パスワードのリストが拡張されないという保証はない。つまり、企業向けアクセスポイントが狙われる可能性がゼロではないわけだ。

Copyright © ITmedia, Inc. All Rights Reserved.