脆弱性を狙う攻撃への対策はなぜ難しい? 管理が追い付かない理由と対処法

システムの脆弱性を狙う攻撃は増加している。コストとリソースが膨大にかかる脆弱性対策には、管理ツールの活用が要だ。脆弱性対策の課題やツール選定の要点とは?

脆弱性を狙う攻撃は増加 サービス停止に追い込まれた事例も

2017年に流行したランサムウェア「WannaCry」を覚えているだろうか。Windowsの脆弱(ぜいじゃく)性を狙ったワーム型のマルウェアで世界中の病院・銀行・有名企業に被害をもたらしたという事件だ。

脆弱性を狙った攻撃の例として記憶に新しいのは、2019年1月に発生した「宅ふぁいる便」への攻撃だ。サーバの脆弱性を突かれ、不正アクセスの被害にあった。このケースではパスワードの平文保存など致命的なミスが重なり大規模な個人情報漏えいに至った。

昨今では、IoT機器の脆弱性を狙う攻撃も多数発生している。国内のセキュリティ関連組織は脆弱性対策への注意喚起や調査に注力し、経済産業省「サイバーセキュリティ経営ガイドライン」などの公的ガイドラインも、脆弱性の識別および評価と対策についても警鐘を鳴らす。

ツール無くして脆弱性管理は追い付かない

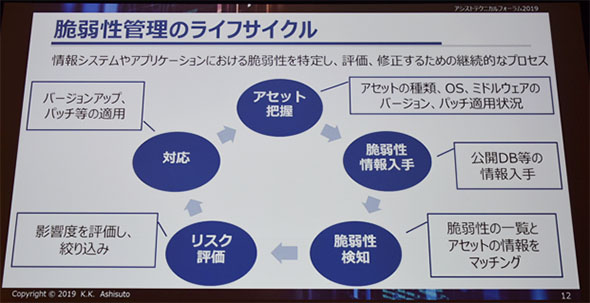

喫緊の課題である脆弱性対策だが、日々公開される脆弱性情報は増加し、企業システムの照合は年々難しくなっている。さらに、脆弱性管理はアセット把握から関連する脆弱性情報の入手、アセット情報とのマッチング、リスク評価、そして対応まで一連の管理サイクルを常に回し続けなければならない(図1)。

企業によっては、そもそも正確にアセットを把握できていなかったり、リスク評価プロセスが十分でなかったりするケースもある。そういった状況では、ただでさえ増加する脆弱性情報への対応は困難を極めるだろう。

アシストの中澤浩二氏(システム基盤技術統括部 技術3部)は「脆弱性の有無や影響度の確認には膨大な工数を要します。また、パッチ適用の判断も難しく、多くの企業では専門的な知見のある人材も不足しています。だからといって外部委託をしても多額のサービス費用がかかってしまう。適切に脆弱性を管理するには複数のハードルを超えなければなりません」と話す。さらに、先述したようにアセットを把握しきれていなかったり、そもそも自社システムの脆弱性情報を適切に入手できていなかったりといった根本的な問題にも、多くの組織が頭を抱えているという。

加えて、半数の攻撃(エクスプロイト)コードは脆弱性情報の周知から、およそ2週間以内に公開される。脆弱性発見数が増加の一途をたどる以上、迅速かつ効率よく対応を施し続けなければならない。

※本稿は2019年10月17日「アシストテクニカルフォーラム2019 in 東京」での講演を基に再構成した。

自社に最適な脆弱性管理をどう見つければよいか、4つの判断指針

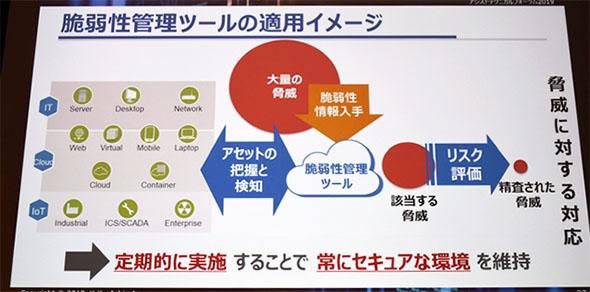

そこで注目したいのが脆弱性管理ツールだ。脆弱性管理ツールは、図2のように大量の脆弱性情報を元に組織システムのアセットに関わる脆弱性をチェック、スコアリングと優先順位付けで対応が必要な脅威を特定する役割を担う。ただし、機能や利用する脆弱性情報、スコアリングの精度などは製品によって違う。提供形態だけでもクラウド、オンプレミス、ハイブリッド型などさまざまだ。

中澤氏は、ツール選定の重要なポイントを「アセット管理」「脆弱性情報入手先のデータベース」「脆弱性検知」「リスク評価」の4つに分類して解説する。

アセット管理

IT資産管理ツールと同様に脆弱性管理ツールもシステム内のアセット情報をスキャンし一元管理できる。スキャン可能な環境はツールによって異なるため、OSやミドルウェア、アプリケーションだけでなく「AWS Security Hub」のようなクラウド環境のセキュリティ機能、「Docker」などのコンテナ環境などへの対応も確認したい。自社環境全体をカバーできるツール選定が望ましいからだ。

脆弱性情報入手先のデータベース

脆弱性管理ツールが参照する脆弱性データベース(DB)には、大きく分けると無償DB、有償DB、ベンダー独自DBの3種がある。また、PCI DSS準拠やCIS(Center for Internet Security)コントロール準拠などの認証を受けているかどうかといったコンプライアンス面もツールごとに違う。

DBごとで脆弱性公開から反映までの期間も異なる。世界で最も参照されている脆弱性情報DBは米国立標準技術研究所(NIST)の「National Vulnerability Database 」(NVD)だ。NVDは脆弱性が発見されるとまず、米国の非営利研究機関MITRE(マイター)が識別番号を与える。それをNISTがNVDに登録の上、深刻度の評価スコアを公開する。この作業には2週間から1カ月、場合によっては1年かかることもあるという。

日本国内の脆弱性情報は、JPCERTコーディネーションセンター(JPCERT/CC)と情報処理推進機構(IPA)が運営するWebサイト「JVN」(Japan Vulnerability Notes)で対策情報と合わせて公開されている。JVN上の情報に加え、国内外の関連情報を盛り込んだJVN iPedia DBもある。ただし、どのサービスでも脆弱性発見から公開までのタイムラグは必ず生じることを念頭に、その期間についてもチェックしたい。

脆弱性検知

アセットの脆弱性スキャンについては、認証鍵を渡すクレデンシャル方式が代表的な「リモート方式」や対象のアセットにエージェントを組み込む「エージェント方式」、ネットワークで通信を管理する「パッシブ方式」がある。特に産業用ロボット制御システムなどではパッシブ方式を採用しなければならない。自社環境を元に判断したい。

リスク評価

レポートの結果、脆弱性情報のみを出力するツールもあれば、どういったパッチを適用すべきかなどと対応方法まで出力するものもある。

対応すべき脆弱性の深刻度に関しては、スコアリングが独自方式のため、精度に違いが生じやすい。アセットの状況をもとにスコアリング可能なツールもある。中澤氏は、「リスク評価については機能の良しあしでは判断しにくい。対応は自社が実行するので、自社環境でPoCしてみるとよい」とアドバイスする。

「独自のスコアリングで、緊急で対応が必要な脆弱性を3%まで絞り込めるツールもあれば、脆弱性公開から24時間以内にスコアリングして情報公開するなど、先述した課題をカバーするものもある。自社に最適なツールを選定して利用すれば、脆弱性管理工数は大幅に削減が可能だ。ツール選定は、機能面及び脆弱性情報DBは何を採用しているかなど、広くチェックすることをお勧めする」(中澤氏)

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

企業を狙うランサムウェア、脅威の可視化が急務――トレンドマイクロ報告

企業を狙うランサムウェア、脅威の可視化が急務――トレンドマイクロ報告

トレンドマイクロが報告書「2019年 上半期セキュリティラウンドアップ:法人システムを狙う脅迫と盗用」を公開した。日本と海外の脅威動向をまとめている。 マルウェア感染後の対処法を学ぶ“サイバー攻撃の防災訓練”とは

マルウェア感染後の対処法を学ぶ“サイバー攻撃の防災訓練”とは

サイバー攻撃を受けたとき、どう対処すればよいのか分からない企業も少なくないだろう。そこで、サイバー攻撃を受けた“そのとき”を疑似体験でき、対処法を学べる「サイバー攻撃の防災訓練」を一日体験してみた。 脆弱(ぜいじゃく)性対策とパッチマネジメントを再考する

脆弱(ぜいじゃく)性対策とパッチマネジメントを再考する

脆弱性という言葉は知っていても、詳細を把握していないという人も多い。ウイルスや不具合との違いは何だろうか。