マルウェアEmotetの悪夢再び? ユーザーが気を付けたいポイントとは

2020年11月よりIPAなどによりマルウェア「Emotet」活動再開が報告されている。ユーザーが気を付けておくべき注意点とは。

独立行政法人情報処理推進機構(IPA)は2021年11月16日、同月14日ごろからマルウェア「Emotet(エモテット)」の攻撃活動再開の兆候がみられると注意喚起をした。IPAはEmotetへの感染を狙ったメール(Emotetの攻撃メール)が着信しているという情報も複数観測している。

JPCERTコーディネーションセンター(JPCERT/CC)のレポートによると、EUROPOL(欧州刑事警察機構)や欧米8カ国の法執行機関、司法当局の協力により、Emotetの攻撃基盤が停止された。その後、日本国内でもEmotetは停止し、無害化ファイルへと自動更新された。同レポートは、2021年4月26日以降、日本国内でEmotetの感染はほとんど観測されなくなったと報告する。

しかし、2021年11月19日にラックのサイバー救急センターの脅威分析チームが公開したブログ「【注意喚起】マルウェアEmotetが10カ月ぶりに活動再開、日本も攻撃対象に」によると、同月17日ごろから日本国内の組織でもEmotetの攻撃メールが届き始めているという。

Emotetが世界的に感染拡大するワケ

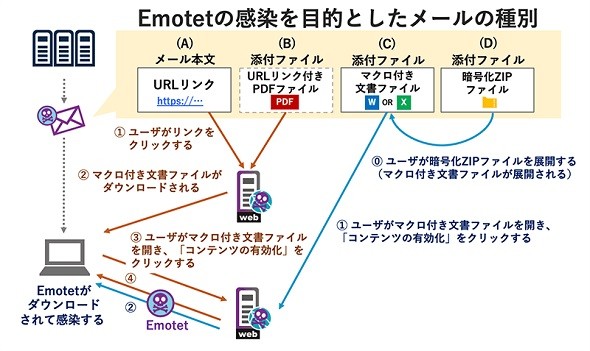

Emotetは、2014年ごろからアカウント情報の窃取やウイルス感染の拡大を目的として利用されるマルウェアだ。これまで世界中で猛威を振るってきた。主な拡大手法は攻撃メールの配信で、サイバー攻撃者によって不正なマクロが仕込まれた「Microsoft Excel」「Microsoft Word」形式などのファイルや、不正なリンクが仕込まれたPDFが添付されたメール、不正ファイルをダウンロードさせるリンクが記載されたメールなどが配信されている。

メール本文や添付ファイルにあるリンクをユーザーがクリックするとマクロ付き文書がダウンロードされ、「コンテンツの有効化」をクリックするとその端末はEmotetに感染してしまう。マクロ付きのファイルがメールに添付されていた場合、そのファイルを開き「コンテンツの有効化」をクリックすると同様の事態となる。文書ファイルの「編集を有効にする」を選択しても感染してしまう。

感染しないさせない 取るべき対策

では、いったいなぜ世界的に感染が拡大するのか。「不審メールは安易に開かない」と心掛けているユーザーでも“つい開いてしまう”仕掛けをEmotetは施している。

Emotetは、感染した端末からメールアカウントの認証情報や過去のメール内容(件名や本文)などのデータを盗み出し、その情報を用いてスパムメールを配信する可能性もある。つまり、取引先がEmotetに感染してしまった場合、あたかも業務連絡かのような内容でスパムメールが送られてくるのだ。もし感染した場合は、気付かぬうちに取引先などに自分のメールアドレスからスパムメールを配信してしまう。また、従業員の1人が感染すると社内のネットワークに侵入し他のPCに感染を拡大する恐れもある。

IPAは注意喚起の中で次のように呼び掛けている。「特にメールを経由して入手したOffice文書ファイルについて、信用できると判断できる場合でなければ、『編集を有効にする』『コンテンツの有効化』というボタンはクリックしないよう注意してください」。

「もしかすると不審なファイルを開いてしまったかも……」というユーザーは、JPCERT/CCがGitHubで無料公開するEmotet感染確認ツール「EmoCheck」で確認することも可能だ。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

テレワークで危機一髪、急ごしらえのセキュリティ対策が生む4つの盲点

テレワークで危機一髪、急ごしらえのセキュリティ対策が生む4つの盲点

急ごしらえで整備したテレワーク環境をそのまま利用していては、思わぬセキュリティインシデントに見舞われることがある。専門家が、暫定的なセキュリティ対策が生む4つの盲点ついて解説する。 標的型攻撃への対策状況(2021年)前編

標的型攻撃への対策状況(2021年)前編

テレワークの定着によって標的型攻撃がどのように「進化」しているのか、企業の対策はどの程度進んでいるのかを調査したところ、全体的には明確な進歩が見られる一方で「狙い目」になっている可能性のある企業も見えた。 「Windows 11」はどこまで“安全”なのか? Microsoftが明かす次なるセキュリティ

「Windows 11」はどこまで“安全”なのか? Microsoftが明かす次なるセキュリティ

サイバー攻撃が高度化、広範囲化する中で、OSレベルのエンドポイントセキュリティはどうあるべきか。MicrosoftがWindows11で考えるこれからのセキュリティについて解説する。