キーマンズネットは2022年10月19日〜11月18日にわたり「標的型攻撃の対策状況」に関する調査を実施した。

前編では標的型攻撃などのセキュリティ被害や未遂事故の例を取り上げ、個人と企業を取り巻くリスクの現状を紹介した。後編となる今回はサイバー攻撃対策のために「現在導入しているセキュリティ製品」や「セキュリティ対策の社内体制」「注意喚起やトレーニングの実施有無」などをレポートする。

聞いたことはあるけれど……”ゼロトラスト”に対する認知度の実態

サイバー攻撃は日々巧妙化し、対策の強化が求められている。まず、標的型攻撃対策を取り巻く”直近1年での変化”についてフリーコメントで聞いたところ、「emotet」「EDR」「ゼロトラストセキュリティ」3つのキーワードが浮かび上がった。

一つは前編でふれたEmotetの脅威で「emotet関連メールを受信した。メールのリジェクトがうまく働いていなかった」や「お客さまのPCがemotetによる攻撃の被害を受けた」「Emotetなど新たな攻撃が発生し脅威が増えた」などがあった。企業では従業員のセキュリティ教育に注力している様子で「テレワークも多くなり、啓蒙活動がより一層大切になった」や「社内宛のウイルスメールの増加に伴い、メール訓練サービスを新たに利用した。従業員への意識付けを強化できた」といった声が挙げられた。

もう一つは”EDRの導入”だ。従業員が自宅や外出先のネットワーク環境で業務をすることが増えた今、従業員の端末を起点に脅威が社内に侵入するリスクが高まった。感染を素早く検知できるEDRに期待が寄せられていると考えられる。回答者からは「テレワークの普及によってリスクが増大し、セキュリティ管理が難しくなった」や「テレワークの導入によってアクセス経路が増え、管理すべきポイントが増えた」などの声が届いた。こうした状況に対してEDRを導入したという報告が多く、中には「次世代アンチウイルス製品とEDRを導入して運用をアウトソースした。その他、標的型攻撃訓練メールとEラーニングを実施した」など外部運用を組み合わせて体制構築するケースもあった。

最後は少数ながら”ゼロトラストセキュリティ”への意識の変化だ。ゼロトラストセキュリティとは従来の境界型防御とは違い、外部や内部からのアクセスの全てを監視し、アクセス元とその権限を認証するなどの制御によって脅威を防ぐ考え方だ。ゼロトラストの概念自体は10年ほど前に提唱されたものだが、体系化されたのは2020年と比較的新しい。必要性が増した背景には、コロナ禍におけるテレワークやクラウドサービス活用の広がりによって、企業ネットワークの境界そのものが曖昧になったことが挙げられる。

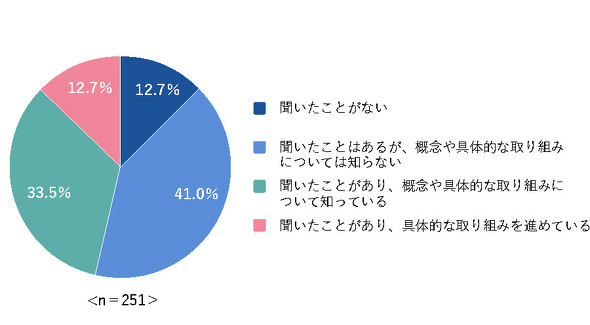

関連してゼロトラストセキュリティへの認知度も聞いた。「聞いたことがあるが、概念や具体的な取り組みについては知らない」(41.0%)、「聞いたことがあり、概念や具体的な取り組みについて知っている」(33.5%)、「聞いたことがあり、具体的な取り組みを進めている」(12.7%)、「聞いたことがない」(12.7%)と認知度は87.3%と高かったが、概念や具体的な取り組みの内容は知らないとした回答者はその半数を占めている(図1)。

ちなみに具体的なゼロトラストセキュリティの取り組み内容としては、「多要素認証の利用といったユーザー認証の強化」(46.9%)や「ネットワークやそれに接続されるデバイスのログ監視」(46.9%)、「内部情報の持ち出しや外的要因の情報漏えいの防止」(46.9%)などが上位を占めた(図2)。

変わるEDRの導入率

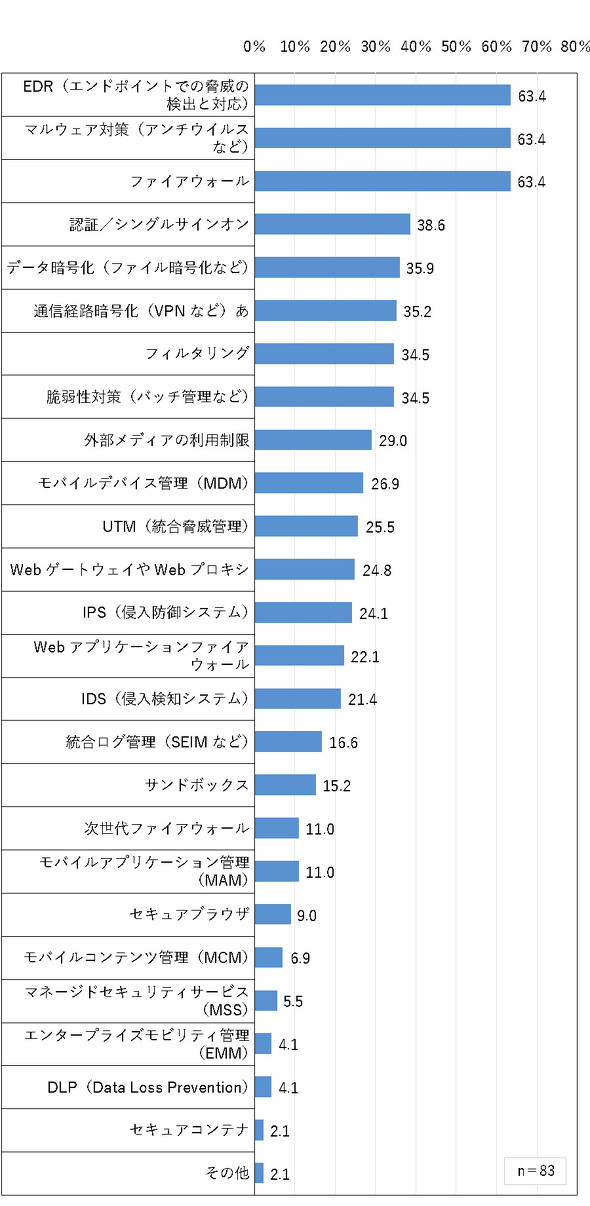

次に、企業の標的型攻撃への対策状況を見てみよう。「セキュリティ製品を活用して標的型攻撃対策をしているかどうか」を調査したところ、回答者の57.8%が「対策済み」で、8.8%が「今後対策予定」とした。「対策済み」とした回答者を対象に、導入中のセキュリティ製品を聞いたところ「EDR」「ファイアウォール」「マルウェア対策(アンチウイルスなど)」が63.4%と同率1位となり、次いで「データ暗号化(ファイル暗号化など)」(35.9%)や「認証/シングルサインオン」(38.6%)が続いた(図3)。

ここで注目したいのは「EDR」だ。2021年9月に実施した同様の調査での導入率は54.4%で、約1年で9ポイント増加した。従業員が自宅や外出先のネットワーク環境で業務をすることが増えた今、従業員の端末を起点に脅威が社内に侵入するリスクが高まった。感染を素早く検知できるEDRに期待が寄せられていると考えられる。

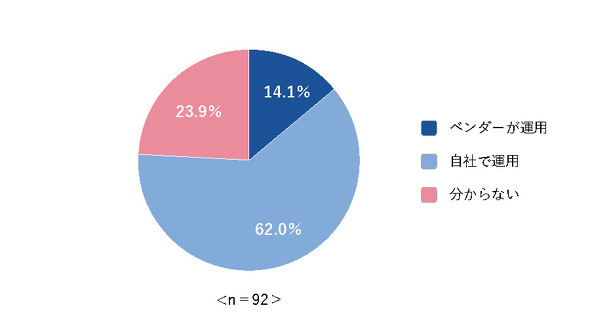

ちなみに脅威を検知した後の対応に一定の専門スキルが必要で「運用負荷がかかる」とがイメージも強い。とはいえ、マネージドサービスなどを頼るにもコストがかかるため、EDR導入企業の62.0%は「自社で運用」していて、「ベンダーによる運用」に任せている企業は14.1%だった(図4)。

セキュリティ教育の実施状況

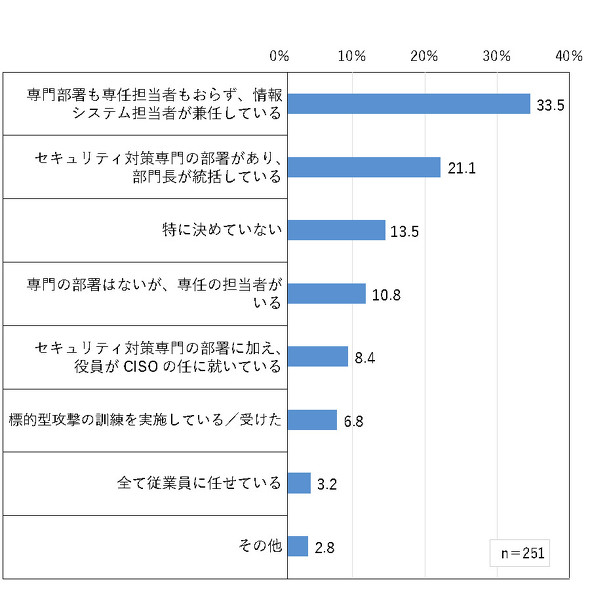

関連してセキュリティ全般に対する企業内の体制についても調査した。その結果「専門部署も専任担当者もおらず、情報システム担当者が兼任している」(33.5%)が最も多く、「セキュリティ対策専門の部署があり、部門長が統括している」(21.1%)、「特に決めていない」(13.5%)が続いた(図5)。

当然ながら従業員規模による差が大きく、1001人以上の企業帯では「セキュリティ対策専門部署」の設置割合は5割を超えている一方、101人〜1000人では約2割、100人以下では1割に満たなかった。

企業規模によってセキュリティにかけられる予算は異なるが、従業員のセキュリティ意識の向上は規模にかかわらず実施すべき対策として挙げられる。セキュリティには「人的」「技術的」「物理的」脅威があるが、人的脅威に対しては従業員の意識向上と監視体制が有効だ。

従業員や経営層に標的型攻撃に対する注意喚起や対策方法のレクチャー、トレーニング施策の実施状況を調査したところ、67.3%の企業が実施していると分かった(図6)。特に標的型攻撃を想定した訓練を実施している企業も3割以上に上り、従業員のセキュリティ教育が進んでいる状況が見て取れた。

以上、前後編にわたり、高度化する標的型攻撃の被害パターンと対策状況について紹介してきた。新たな脅威が次々と生まれ、顧客や従業員に与える影響を想定し対策を講じることの重要性が高まっている今、費用対効果を睨みながら自社に合ったセキュリティ対策を実施し続けていただきたい。

なお、グラフ内で使用している合計値と合計欄の値が丸め誤差により一致しない場合があるので、事前にご了承いただきたい。

回答者の内訳は251人のうち情報システム部門が40.2%、製造・生産部門が15.9%、営業・販売・営業企画部門が10.4%、経営者・経営企画部門が9.6%などと続いた。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

標的型攻撃への対策状況(2022年)前編

標的型攻撃への対策状況(2022年)前編

標的型攻撃は日々巧妙化している。キーマンズネットの読者調査で、回答者が実際に受信した標的型攻撃メールの中には、“思わず開いてしまうような”件名や内容のものが多かった。 標的型攻撃への対策状況(2021年)後編

標的型攻撃への対策状況(2021年)後編

テレワークの普及によって標的型攻撃の手法も「進化」しており、企業の対策といたちごっこになっている。システム導入と並行して従業員のセキュリティ意識向上にも取り組む必要がある中で「つい開いてしまう」メールによるヒヤリハットが続いていることも分かった。 標的型攻撃への対策状況(2021年)後編

標的型攻撃への対策状況(2021年)後編

テレワークの普及によって標的型攻撃の手法も「進化」しており、企業の対策といたちごっこになっている。システム導入と並行して従業員のセキュリティ意識向上にも取り組む必要がある中で「つい開いてしまう」メールによるヒヤリハットが続いていることも分かった。