実は危ない「内部不正」 セキュリティ脅威の四天王:内部不正と従業員監視(2023年)/前編

個人情報の漏えいが年々深刻化している。サイバー犯罪者以外に、従業員が社内規定に反し情報を持ち出すといった「内部不正」による漏えいも増加傾向にある。キーマンズネットの読者調査結果を基に、内部不正対策の実態について紹介する。

個人情報の漏えいがとどまるところを知らない。

東京商工リサーチが2023年1月に発表した調査*1によると、2022年に公表された情報漏えいや紛失事故は150社165件に上る。漏えいした個人情報の数は前年比3.0%増となる592万7057人分で過去最多を更新した。

*1 個人情報漏えい・紛失事故 2年連続最多を更新 件数は165件、流出・紛失情報は592万人分 〜 2022年「上場企業の個人情報漏えい・紛失事故」調査 〜

2012年からの11年間で漏えい、または紛失した可能性のある個人情報は累計で1億2572万人分に達し、国内の人口とほぼ同規模だ。漏えいの原因は不正アクセスやウイルス感染といったサイバー攻撃による被害が大きいが、従業員が社内規定に反して情報を持ち出すといった「内部不正」による漏えいも増加傾向にある。実際、IPAが発表した「情報セキュリティ10大脅威2023」では組織部門で「内部不正による情報漏えい」が4位に選ばれている。2021年には6位だったが、2022年には5位へと年々順位が上がっており、脅威が高まっている様子がうかがえる。

そこでキーマンズネットの「内部不正と従業員監視に関する読者調査」(実施期間:2023年8月31日〜9月14日、回答件数:218件)の結果を基に、前編では企業における内部不正対策の実態を探る。

SIEMを導入済みの企業の割合は? UEBAは普及しているのか

企業における内部不正対策で一般的なのは、PCや認証機器、セキュリティデバイスなどのログを監視・分析することで、内部不正とみられる「怪しい行為」を発見、防止することだろう。

怪しい行為を検知するためのソリューションの代表例が「SIEM」(Security Information and Event Management)や「UEBA」(User and Entity Behavior Analytics)だ。そこで、まず、これらソリューションの導入状況を調査した。

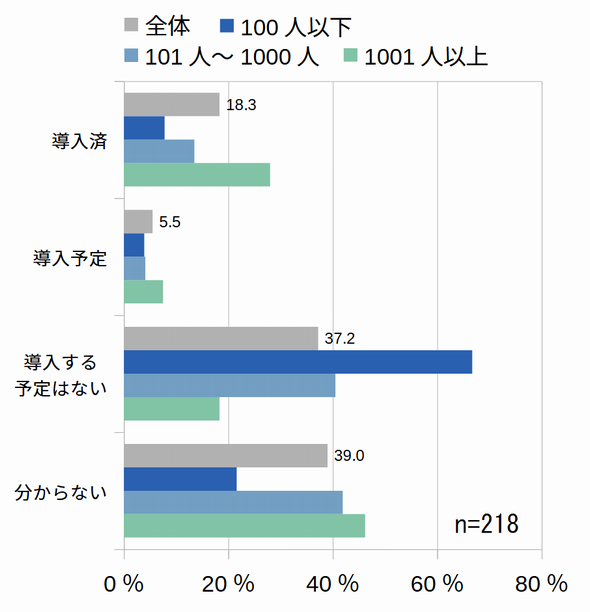

まずSIEMについては「導入済み」が18.3%、「導入予定」が5.5%で、合計23.8%となった(図1)。ただし、従業員規模によって大きく差が見られた。1001人以上の大企業においては28.0%が導入済みだったが、100人以下の中小企業においては7.8%にとどまり、企業規模が大きくなるほど導入割合が高まる傾向が見られた。

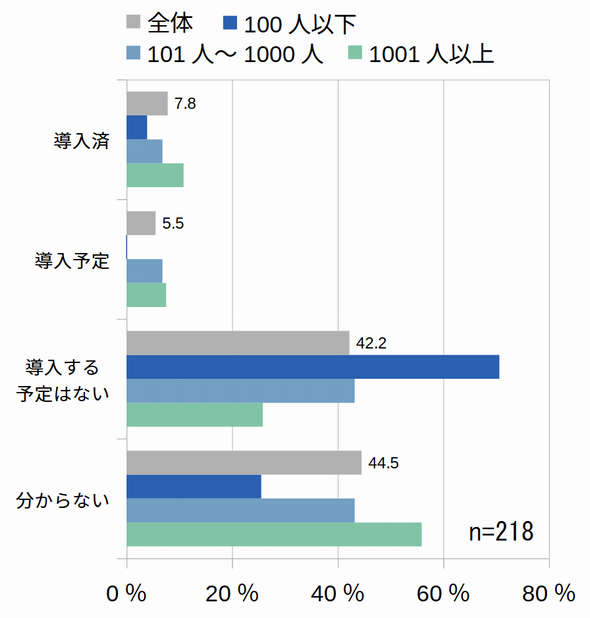

同様にUEBAの導入状況を調べたところ「導入済み」は7.8%、「導入予定」も5.5%にとどまり、現状SIEMよりは普及していない(図2)。内部不正対策ソリューションとしてSIEMが先に登場したこともあり、現状はSIEMの方が導入割合が高いとみられる。

両ソリューションの大きな違いは、SIEMがあらかじめ設定したルールベースでの検知を実行するのに対し、UEBAはAIやアルゴリズム、リスクスコアリングなどを用いてユーザーやデバイスのふるまいを学習し、自らベースラインを把握して検知する点にある。

昨今では検知後の自動対応機能も充実化しており、XDR(eXtended Detection and Response)として扱われることも増えている。高度化するセキュリティインシデントに最大限対応していくためにも、今後は両者の使い分けではなく、UEBAを備えたSIEMの利用が増えると予測できる。

内部不正対策ソリューションの満足度、過半数が「どちらでもない」と回答

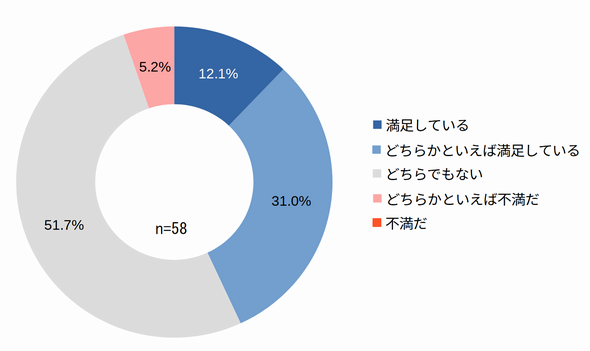

次に、導入しているUEBAやSIEMといった内部不正対策ソリューションに対する満足度を調査したところ「満足している」(12.1%)と「どちらかと言えば満足している」(31.2%)を合わせると43.3%となった(図3)。過半数が「どちらでもない」(51.7%)と回答しており、ソリューションの正当な評価はまだ先とする企業も少なくないようだ。

現時点で「どちらかといえば不満だ」「不満だ」は合計しても全体の1割以下だったが、フリーコメントで内容を聞いたところ「PCへの負荷が高く、レスポンスが悪化した」や「内部不正をしていないのに疑われ、人間関係に問題が生じた」といった回答が見られた。SIEMの性能を超えたログ収集によるパフォーマンスへの影響や、誤検知や過検知といった運用上の課題が現れている様子だ。

中小企業では6割が未対応 「重要情報」の区別、管理に課題あり

内部不正を防止するには、そもそも不正対象となる「重要情報」が適切に区別されている必要がある。個人情報はもちろんのこと、営業秘密や技術情報など組織活動にとっての重要情報を適切に判断、区分した上で管理する仕組みの構築が欠かせない。

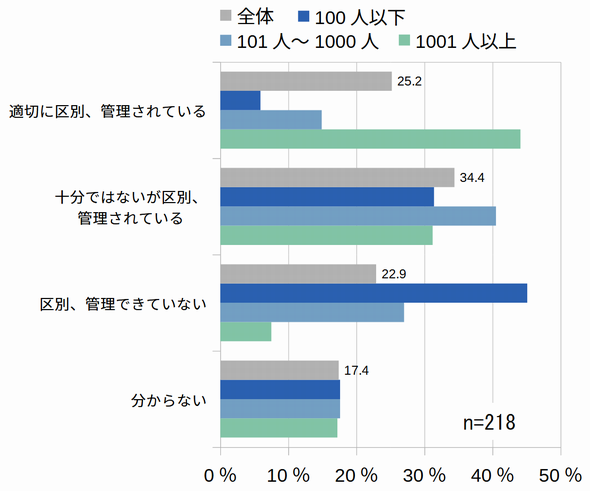

そこで企業における重要情報の管理状況について聞いたところ「十分ではないが区別、管理されている」(34.4%)が最多で、次いで「適切に区別、管理されている」(25.2%)や「区別、管理できていない」(22.9%)、「分からない」(17.4%)が続いた(図4)。

全体の59.6%が「重要情報の区別、管理ができている」としたが、反対に少なくとも25.2%は適切な管理ができていないという危険な実態が明らかになった。特に100人以下の中小企業においては管理できていない割合が4割を超え、リスクが高い状況だ。

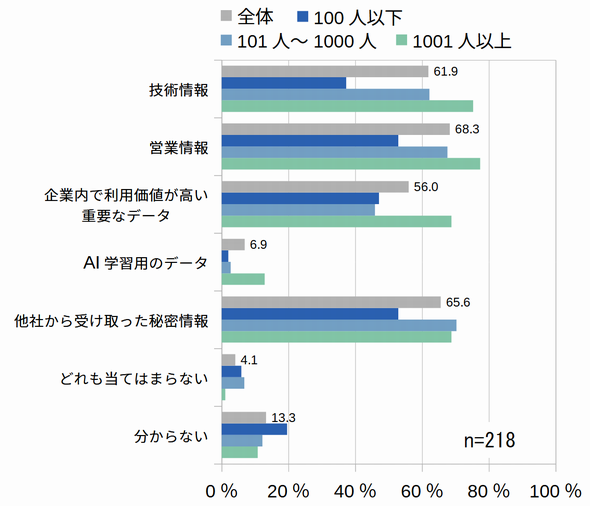

次に「重要情報」として区別している情報の詳細を聞いたところ、「営業情報」(68.3%)、「他社から受け取った秘密情報」(65.6%)、「技術情報」(61.9%)が上位に挙がった(図5)。昨今では積極的にAIを活用する企業も増えてきており、「AI学習用のデータ」についても、今後、適切な管理が必要となる可能性が高く、注意が必要だ。

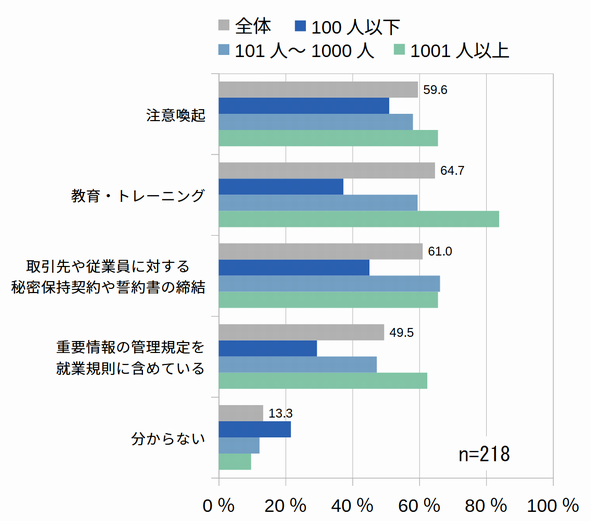

最後に重要情報に対する内部不正について、ソリューション導入以外の防止対策を聞いたところ「教育・トレーニング」(64.7%)や「取引先や従業員に対する秘密保持契約や誓約書の締結」(61.0%)が主に実施されているようだ(図6)。

内部不正では中途退職者による情報持ち出しも心配だ。だが「重要情報の管理規定を就業規則に含めている」は半数以下にとどまる。秘密保持契約の締結や就業規則の整備によって、関係者間の情報漏えいに対する意識は向上する。ソリューション導入にコストをかけるだけでなく、基本施策の徹底で足元を固めることも忘れずに実行したい。

後編では従業員監視について紹介する。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

サイバー攻撃対策ツール「SIEM」とは? 基礎知識とリアルタイム分析を解説

サイバー攻撃対策ツール「SIEM」とは? 基礎知識とリアルタイム分析を解説

ネットワークやエンドポイントで多様な脅威にさらされる企業システム。これらを常に監視し、不正をリアルタイムに検知し被害を最小に抑えることができる「SIEM」が注目されている。 SASEとは? ゼロトラスト、リーントラストとの関係と構成要素……各セキュリティ用語の概要と違い(2)

SASEとは? ゼロトラスト、リーントラストとの関係と構成要素……各セキュリティ用語の概要と違い(2)

従来の境界型防御では対策しきれないリスクの増大を受け、新しいセキュリティの概念やフレームワークが提唱されている。ゼロトラストとリーントラストの違いやZTAとSASE、CARTAの概要を3回に分けて解説する。