4年が過ぎても進まぬ「脱PPAP」 その理由、聞いてみた:メールセキュリティの状況(2025年)/前編

メールセキュリティソリューションは企業において最も広く普及しているサイバー防御策の一つだ。1年前と比べてどのような変化があったのか、調査に基づいた結果を紹介する。

電子メールは利便性が高く、ビジネスでは欠かすことができない。だが、利用頻度が高いこともあり、サイバー攻撃にさらされたり、情報漏えいリスクが高まったりしていることが問題になっている。

Fortune Business Insightsの調査レポート「電子メールセキュリティ市場の規模(2025〜2032年)」によると、マルウェアとフィッシング活動の増加を背景に、世界の電子メールセキュリティ市場は2025年の51億7000万ドルから2032年までに106億8800万ドルに成長すると評価されており、予測期間中は年平均成長率が10.9%だと予測されている。

キーマンズネットが実施した「メールセキュリティに関するアンケート 2025年」(実施期間:2025年4月25日〜5月16日、回答件数:251件)」の結果を2回にわたって扱う。前編では迷惑メールやマルウェアによる情報漏えいリスクに対して、企業がどのような対策を講じているのか、現状を紹介する。

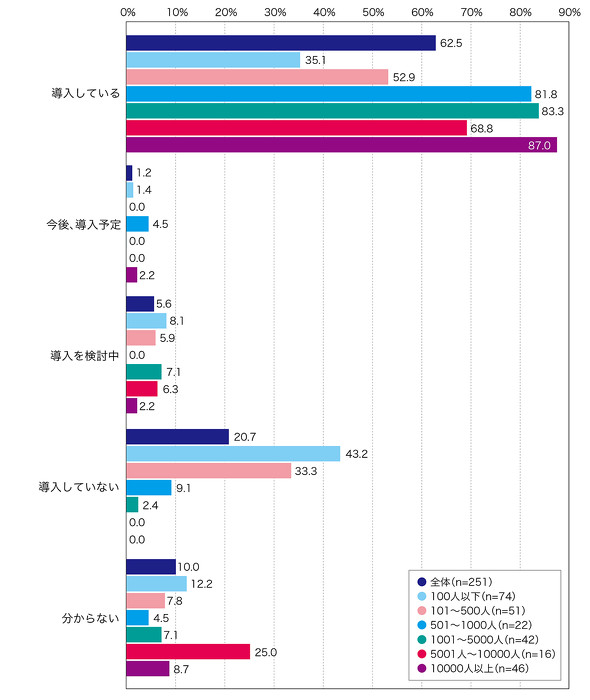

はじめに、迷惑メール対策ソリューションの導入状況を調査した。

その結果「導入している」(62.5%)が「導入していない」(20.7%)を大きく上回り、「導入を検討中」(5.6%)や「今後、導入予定」(1.2%)も合わせると、全体で約7割が導入に前向きだとが分かった(図1)。

従業員規模別では101人を超える企業から導入率が5割を超え、1万人以上の企業では9割が導入済みだった。規模が大きくなるほど導入率が高まる傾向にある。

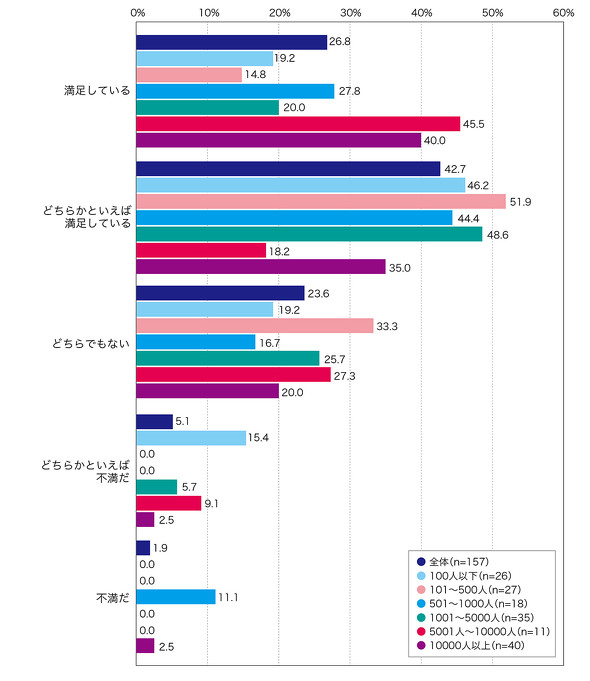

続いて、迷惑メール対策ソリューションの導入企業に“満足度”を聞いたところ「満足している」(26.8%)と「どちらかといえば満足している」(42.7%)を合わせると69.4%になった(図2)。

2024年4月に実施した前回調査と比較すると、「どちらでもない」に流れていた回答が「満足している」や「どちらかといえば満足している」に移行し、満足度が19.2ポイント増加したこととが分かった。前回挙がっていた誤検知やすり抜けなどへの不満も今回はそこまで見られなかった。

ただし、検知やフィルタリング精度が高まったからか「添付ファイルの手間がかかりすぎる」や「添付ファイルがあるメールはウイルス扱いで弾かれる」など、運用負担が増していることをうかがわせる不満も聞かれた。日常業務で使用するメールだからこそ、セキュリティ強化と運用効率のバランスが求められている様子だ。

「PPAP禁止」から4年半、賛否分かれるファイル送信法

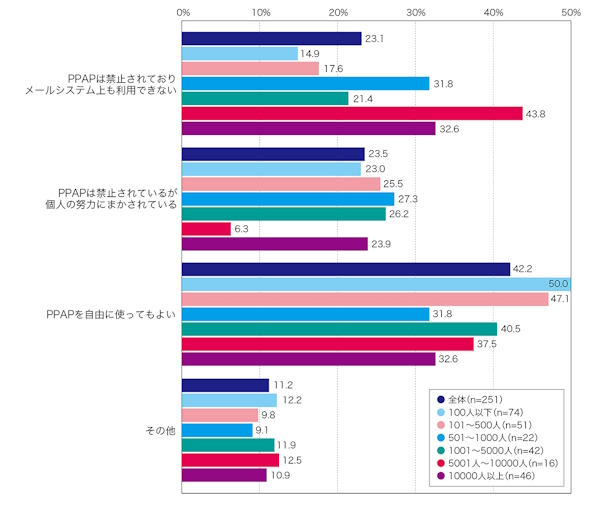

次に「PPAP」への対応状況を尋ねた。多くの企業がメール送信時の漏えい対策として採用してきた経緯がある。なお、PPAPは暗号化したパスワード付きZIPファイルを添付メールとして送信した後、復号用パスワードを別メールで送信する手法だ。添付ファイルとパスワードを同一のメールで送付していないために漏えいリスクを軽減できるといわれていた。しかし現在では情報漏えい対策としての有効性はほとんどないことが分かっている。2020年11月に内閣府と内閣官房が「PPAPの全面廃止」を発表したことで、廃止の流れが広がった。

それから4年半が経過したものの、いまだに全体の4割が「PPAPを自由に使ってもよい」(42.2%)と回答していた。「PPAPを禁止している」(46.6%)の中でも「PPAPは禁止されているが、個人の努力にまかされている」(23.5%)と”個人裁量”で運用しているケースも少なくない(図3)。特に500人以下の中堅・中小企業で“脱PPAP”への取り組みが遅れている様子が見受けられ注意が必要だ。

なお、1年前の調査では「PPAPを自由に使ってもよい」(52.0%)、「PPAPを禁止している」(37%)だったため、脱PPAPはゆっくりとしたペースではあるものの進んでいた。

なぜPPAPには意味がないのか

PPAPに意味がない理由はセキュリティを高める効果が薄いからだ。主なデメリットは3つある。

(1)盗聴リスク 添付ファイルとパスワードを別々のメールで送ったとしてもほぼ同じネットワーク経路をたどるため、盗聴の危険性が下がらない。

(2)ウイルスチェックの回避 ZIPファイルを暗号化すると、セキュリティソフトによるウイルスチェックが無効になることがある。これではマルウェアを防ぐことができない。

(3)暗号化方式自体の脆弱性 サイバー攻撃者はZIPファイルのパスワードを解析ツールによって比較的短時間で解読できるため、そもそも意味がない。

このように脱PPAPが進んでいない理由として、メール送付時に「ファイルのやりとりがしにくい」や「セキュアなファイルのやりとりができない」といった使いづらさが生じるからだという指摘がある。

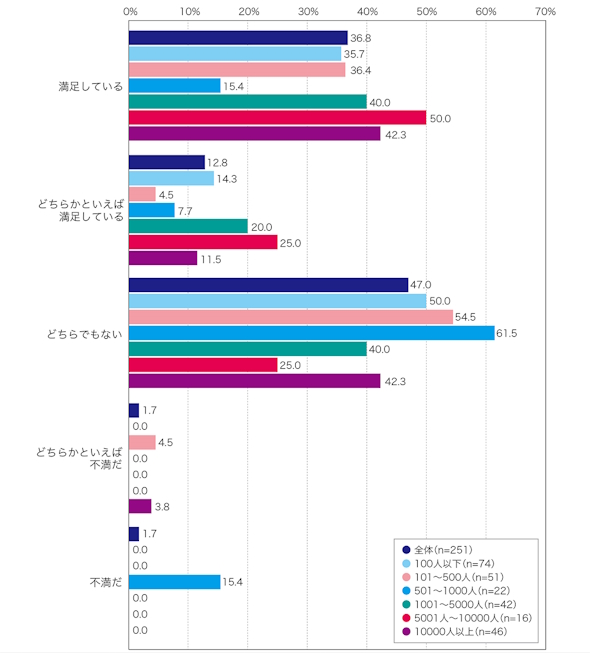

しかし、脱PPAPを実践している回答者を対象に「PPAPが利用できないことへの満足度」を聞くと「満足している」(36.8%)と「どちらかといえば満足している」(12.8%)を合わせて49.6%が満足だと回答した。さらに「どちらでもない」(47.0%)を合わせると96.6%に達しており、ほぼ全ての回答者が特に不満がないと答えている(図4)。こうしたデータを参考にして、ぜひ早期に企業における脱PPAPが促進されてほしい。

PPAPを廃止した場合、その後どうすればいいのか

PPAPを廃止した場合、社内や取引先にどのようにしてファイルを送ることができるだろうか。メールを使った対策とメールを使わない代表的な対策を示そう。

メールを中心とした対策

(1)ファイルを暗号化する 送信するファイルを事前に強力な暗号化ソフトウェアで暗号化し、パスワードをメール以外の別の安全な手段で送信する。

(2)S/MIMEを利用する S/MIME(Secure/Multipurpose Internet Mail Extensions)を使用して、メール自体を暗号化して、電子署名を付けることで、盗聴や改ざん、なりすましを防止できる。ただし、送信者と受信者の両方が対応しなければならない。

(3)メールの通信経路を暗号化する TLS(Transport Layer Security)を利用して、メールの送信時に通信経路を暗号化して、データの傍受を防ぐ。ただし、受信者のメールサーバーがTLSに対応している必要がある。

メール以外の対策

(4)クラウドストレージの利用 「Google Drive」や「box」「Dropbox」などのクラウドストレージへファイルをアップロードして共有リンクを生成する。送信先にはこの共有リンクを送る。クラウドストレージのアクセス権限を設定することでセキュリティを強化できる。

(5)ファイル転送サービスの利用 ファイル転送サービスを利用することで、機密ファイルを安全に送信できる。これらのサービスはデータの暗号化やウイルスチェック機能、アクセス機嫌などの機能を備えているため、セキュリティが向上する。

(6)チャットツールの利用 「Slack」や「Microsoft Teams」などのビジネス向けチャットツールを使用して、ファイルを直接送信する。データが暗号化されるチャットツールを選択すれば、比較的安全にファイルをやりとりできる。

以上のような対策を複数統合して提供するメールセキュリティソリューションも存在する。例えば添付ファイルを自動的にクラウドストレージにアップロードし、ダウンロードリンクを送信する仕組みなどが提供されている。

9割がマルウェア対策を実施済み 直近1年間で対策を強化した企業の理由

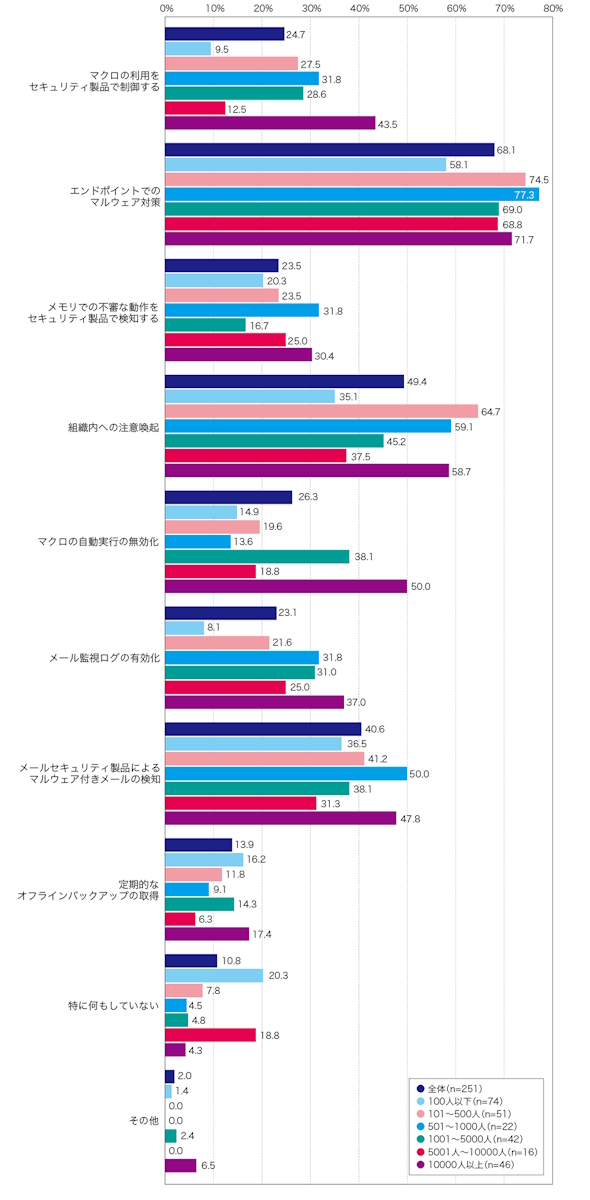

最後に、不正メールを経由して感染が進む「Emotet」(エモテット)のようなマルウェアに対し、自社でどのような対応を取っているのかを聞いたところ「特に何もしていない」(10.8%)は全体の1割にとどまり、大多数の企業が対策を講じていることが分かった。

「エンドポイントでのマルウェア対策」(68.1%)が最も多く、「組織内への注意喚起」(49.4%)や「メールセキュリティ製品によるマルウェア付きメールの検知」(40.6%)が上位に続いた。製品導入やサービス利用によるシステム面での対策と、従業員の意識向上などの人的な対策の両面で進める企業が多いようだ(図5)。

従業員規模別で見ると、規模の大きな企業で「マクロの利用をセキュリティ製品で制御する」や「マクロの自動実行の無効化」「メモリでの不審な動作をセキュリティ製品で検知する」など、さきほど上位に挙がった対策に加えて個別対策を実施している割合が高い傾向にあった。

一般的に従業員数に比例して感染リスクが高くなる傾向があるため、Emotetのような不正メールに添付されたマクロ付きファイルからの感染や、デバイスの揮発性メモリ内で動作するファイルレスマルウェア感染などを講じる必要がある。従業員数の多い企業ではあらゆるケースを想定し広範囲で対策を講じている様子がうかがえる。

全体的に対策が進んでいることもあってか「直近1年間で電子メールを介したサイバー攻撃の対策に変化はあったか」という質問に対しては「攻撃につながるメールをほとんど受け取ることがない」や「攻撃のメールは来ているようだがシステムで防御しているのが見える」など、対応できているために「特に変化はない」という回答が最も多かった。

ただし2位以下の回答を見ると「得意先や取引先がランサムウェアの攻撃を受けて、多大な被害が出ており、危機感が高まっている」や「DDOS攻撃があった」「インシデント事案が発生した」となどの回答が多く寄せられた。「メールの使用ルールが厳格になりHTMLメールやプレビュー機能の使用が禁止になった」や「個人での対策は限界があるため、EDRを導入した」「添付ファイルの暗号化を義務化した」など、この1年で対策強化に踏み切った企業も一定数見受けられた。

以上、前編では企業における迷惑メールやマルウェアへの対策状況を紹介した。後編では漏えい事故が後を絶たないメールを用いたサイバー攻撃に対して、企業が実施しているシステム面や体制面での対策状況に触れていく。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

Microsoftが対処してもOutlookの「ゼロクリック攻撃」が止まらない理由

Microsoftが対処してもOutlookの「ゼロクリック攻撃」が止まらない理由

Microsoft Outlookを狙うゼロクリック攻撃は対策される度に進化している。初期のゼロクリック攻撃には対処法があるものの、次第に状況が不利になってきた。 脱PPAPはどれほど進んだ? 無意味な理由や代替案も解説【メールセキュリティ調査】

脱PPAPはどれほど進んだ? 無意味な理由や代替案も解説【メールセキュリティ調査】

情報漏えいやサイバー攻撃の入り口になりやすいため、メールセキュリティは企業にとって欠かせない。どの程度の企業が対策を進めているのだろうか。 開封しそうになる「攻撃メール」の文例集 だまされやすいメールはこれだ

開封しそうになる「攻撃メール」の文例集 だまされやすいメールはこれだ

企業に欠かせないメールセキュリティについて、攻撃を受けたことがあるか、いつ攻撃に気が付いたか、どのような対策をとっているのかを質問した。実際にだまされかけた攻撃メールの事例も紹介する。