コストを抑えた「脱VPN」対策 ZTNAやSASE以外の選択肢とは:VPNはもう限界

ランサムウェア被害を受けた日本企業の過半数でVPNに原因があった。コストが比較的低く、より安全な「脱VPN」の方法を企業の規模別に解説する。

今日のビジネス環境において、テレワークの普及は加速の一途をたどっている。それに伴い、企業ネットワークへ外部からアクセスする手段として標準的だったVPN(Virtual Private Network)の課題が顕在化して、代替ソリューションを探す「脱VPN」への関心が高まっている。

本稿では、ゼロトラストネットワークアクセス(ZTNA)やSASE(Secure Access Service Edge)といった新たな選択肢が注目される中で、企業が直面するVPNの具体的な課題と、脱VPNの最適なソリューションを選定するためのポイントを紹介しよう。

VPNはどれほど危険か

テレワークの普及やクラウドの利用が進むにつれて、VPNについて安全性の問題や運用の手間が目立つ。

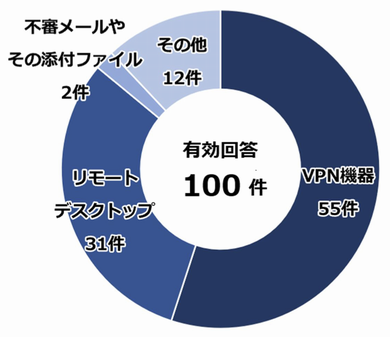

大きく報道された大阪急性期・総合医療センターやつるぎ町立半田病院の事例では、VPNのゲートウェイに侵入の形跡が発見された。警察庁が公開した「サイバー空間をめぐる脅威の情勢等」では、ランサムウェア感染の経路の55%がVPN機器だと報告されており、VPNの脆弱性が企業や組織の事業継続に大きなリスクをもたらしている。

このようなVPNの危機について、比較的中立的な機関や組織はどのような対策を推奨しているのだろうか。

情報処理推進機構(IPA)は、ZTNA(Zero Trust Network Access)の導入を推奨している。ZTNAは、これまでVPNが担ってきたリモートアクセスの役割を、より細やかな認証・認可のポリシーを用いて代替する仕組みであり、ネットワーク全体ではなく、アプリケーションやサービス単位でアクセスを制御することを目的としている*。

ZTNA以外の方法はあるのか

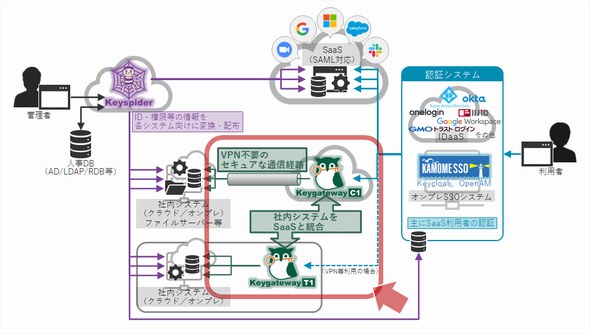

IPAはZTNAの一要素ともいえるIAP(Identity-Aware Proxy)の導入も推奨している。IAPはアプリケーション単位でのアクセス制御に特化しており、外部ネットワークからのアクセス時にユーザーIDや端末の状態に応じて認証・認可を行うため、脱VPNの有力な選択肢となる(ZTNAとIAPの相違点については本文末の囲み記事を参照)。

脱VPNを進める際、ZTNAはサイバー攻撃に対する強力な防御策として有効だ。だが、導入のハードルは決して低くない。従業員数が1000人以上の企業では、導入費用が数千万円に達し、導入後の運用コストも従業員1人当たり数万円かかる。また、ZTNAは複数のサービスで構成されているため、導入・運用するサービスの数によってコストに2〜3倍の幅が生じることもある。

コストを抑えて脱VPNに特化した対策を考えるのであれば、IAPの導入が第一の候補になるだろう。

脱VPN、取るべき対策は? 企業規模別で分かれる課題と打ち手

脱VPNを検討する際、導入コストを抑えつつ効果的な対策を求めるなら、IAPの導入が有力な選択肢となる。

そこでIAP寄りの導入が可能なソリューションを提供するかもめエンジニアリングの取締役の潮村剛氏に導入時の課題やコスト感について話を伺った。

潮村氏はまず「現状を理解しつつ、変えなければならないことは理解していても、ベンダーに(ZTNAや)SASEの見積もりを取ったところで、コスト感が合わず立ち止まってしまう」と指摘する。

潮村氏によると、同業他社がセキュリティインシデントに見舞われた場合、経営層から情報システム部門が自社の状況を問われるケースが増えており、従来のVPNでは対応しきれない状況が確実に生まれている。こうした課題に直面した企業は、ZTNAやSASEといったより先進的なゼロトラストソリューションへの移行を検討する段階に移っている。

VPNからの脱却を検討する企業の状況は、規模によって大きく二分されると潮村氏は指摘する。

(1)従業員数100人未満の中堅・中小企業の場合

これまでセキュリティ対策に無関心だった企業も、業界で起きたインシデントやセキュリティ情報に触れて、「対策は必要らしいが、何をすれば良いか分からない」と悩むケースが多い。ZTNAのような最新セキュリティソリューションは「自分たちには縁遠い」と感じる傾向が強く、担当者が情報を収集したとしても、社内で予算や理解を得るのが難しい。

経営層が同業他社の被害を聞きつけて自社の状況を問い詰める、といった突発的な要因が導入の動機になることが多い。「セキュリティ対策はコストがかかるが売り上げには直結しないため、経営層は被害が顕在化しない限り導入を渋る」と潮村氏は語り、「もし被害に遭えば甚大な事態になる」というリスクを、前出の警察庁の資料などを引用しながら具体的に伝えることが重要だと言う。

(2)従業員数100人以上の企業の場合

何らかのセキュリティ対策を導入済みにもかかわらず、VPNの部分が手付かずで残っているケースが多い。ZTNAやSASE、SD-WANといったソリューションを横並びにして詳細な比較表を作成し、どの製品を導入すべきなのか深く悩む傾向にある。しかし、各ソリューションは他のセキュリティソリューションと重なる部分を内包しているため、単純な比較は困難だ。

また、「機能が多い海外ベンダーの高性能製品を選定して見積もりを取るととんでもなく高額になる」ことが頻発し、導入計画が頓挫するケースが多いという。高額なSASE製品を導入したものの、2年程度で「そこまでの機能は不要だったのではないか」と見直しに入る企業もある。大手企業が最も懸念するのは、「本当にちゃんと動くのか」「自社の運用担当者の手間がどれだけ増減するか」、そして何より「従業員の手間がどれだけ変わらないか」が非常に重要だという。従業員の業務負荷増大は、導入の大きな障壁になるためだ。

脱VPNに何を望むのか

脱VPNについて扱ったキーマンズネットの読者調査(2025年6〜7月に実施)では、「セキュリティの強度」「導入コスト」「管理・運用コストの低さ」が脱VPNにおいて重視されていることが分かった。潮村氏の指摘も踏まえ、選定ポイントを具体的に見ていこう。

セキュリティの強度と運用負荷の低減

ZTNAソリューション、特に代理認証機能の導入は、従業員自身によるID・パスワードの管理を不要にする。つまり、パスワード漏えいリスクが大幅に低減する。これは情報システム部門のパスワード再発行業務などの負担がゼロに近くなるという大きなメリットがある。「セキュリティ強化と運用負荷軽減の両方をアピールできる」点で非常に有効だ。

導入コストと運用コスト

初期導入費用は接続対象のシステムの数や代理認証の必要性に応じて変わる。潮村氏によれば、かもめエンジニアリングのソリューション「Keygateway」では、一般的なケースとして、Webアプリケーション5〜10システムに代理認証機能を含めて接続する場合、「200〜500万円の初期費用がかかる」という。利用料はサブスクリプション形式で、ユーザー単位での課金だ。基本的な料金は1ユーザー当たり月額500円で、1000ユーザー以上の大規模な導入ではボリュームディスカウントが適用される。運用コストの課金体系が自社にとってふさわしいものなのかは事前に確認が必要だろう。

企業が実行しなければならない作業は

導入決定から平常運用までの期間は対象とするシステムの数によって大きく異なる。かもめエンジニアリングのソリューションの場合は、5〜10システム程度であれば、「2〜3カ月で完了するケースが多い」という。

最も時間がかかるのは、ベンダー側の作業ではなく、「どのシステムを保護対象とするか」というユーザー企業側の意思決定プロセスだ。情報システム部門の担当者が少ない企業では、シャドーITなどの把握しきれていないシステムが多数存在し、それらをどこまでカバーするか、カバーした場合の運用負担をどうするか、といった点が課題となる。その一方で導入後の日常的な運用負荷については、「通常利用シーンではほとんどかからない」と潮村氏は述べ、「ユーザーは使っていることを意識しない」状態が理想だとしている。

成功事例から学ぶ導入のヒント

潮村氏は同社のソリューションが成功した事例として、以下の2つを挙げた。

(1)国内大手の基礎資材供給企業(従業員数1万人規模)の事例

大手ベンダーによる製品と比較した後、3カ月間のPoC(概念実証)を実施した結果、かもめエンジニアリングのソリューションが選定された。

選定の要因は「構造のシンプルさ」(情報システム部門にとって理解しやすくトラブル時の特定が容易)、「体感速度の速さ」(利用者が従来の2倍速いと感じた)、「コストパフォーマンス」だった。情報システム部門から開導入を開始して、徐々に事業部や本社全体、関連会社へと対象が拡大していく理想的な広がり方を見せたという。

(2)都道府県別の中核となる総合医療センター(従業員数百人単位の病院)の事例

地域の基幹病院として遠隔医療で画像診断などを実施していたところ、VPNのアクセスログに侵入の形跡があり、急きょVPNを遮断しなければならない事態に直面した。これにより遠隔医療だけでなく、約30〜40社のベンダーによる病院のシステムメンテナンスも滞り、業務が停止寸前となったという。

緊急性の高い状況の中、3〜4カ月という短期間で導入が完了した。導入後、医師や業者からは「以前よりも楽になった」「速い」といった声が聞かれ、情報システム部門の評価も向上したという。特に病院では機微情報に相当する個人情報を扱うため、セキュリティ意識が非常に高く、多要素認証が義務付けられる医療ガイドラインにも対応できる同社のシングルサインオン(SSO)が有効に機能したという。

これらの事例から、「ぼんやりとした漠然とした不安」ではなく、「具体的な課題を掘り下げて困っている企業」がソリューション導入に至る傾向が強いことが示唆されるとした。

脱VPNを検討する企業への提言

最後に、潮村氏からVPNからの脱却を検討する企業へのアドバイスがある。

潮村氏はまず、「最も大事なポイントはさまざまな商材を扱う複数のベンダーに相談することだ」と述べる。一社だけでは、そのベンダーが売りたい製品に偏った情報しか得られない可能性があるため、複数社の意見を聞き、多角的な視点から製品の長所と短所を比較検討することが重要だという。

そして、「自社がどこまでできるのか、どこまでやりたいのか、予算はどうか、利用者のITリテラシーはどのくらいかといった点を総合的に勘案し、最適なソリューションを見極めるしかない」とも指摘する。その上で、「一気に全てを移行するのは現実的ではない。まずは『どこから着手するか』を決めて段階的に進めるのが良いだろう」と述べる。

VPNからZTNA(IAP)への移行期にある現在、多種多様なソリューションが存在し、選定は非常に困難を極める。企業は、自身の課題を明確にし、信頼できるパートナーと共に多角的な情報収集を行うことで、最適な脱VPN戦略を策定していく必要があるだろう。

ZTNAとIAPは何が違うのか

ZTNAとIAPはどちらもVPNを使ったネットワーク境界型アクセスの弱点を補う技術だ。ではどこが違うのだろうか。

ZTNAとIAPの共通点は3つある。第1にどちらもVPNのように(社内)ネットワーク全体へ接続するための暗号化されたトンネルを作り出す方式とは異なり、不要なリスクを減らすためにアクセスを最小限に限定することを目指している。第2に認証・認可を重視して、ユーザーやデバイスのコンテキスト(場所、デバイスの健全性)を考慮できることだ。第3にアプリケーション単位でアクセスを制御でき、攻撃対象の露出を減らすことが可能だ

相違点は6つある。目的、対応プロトコル(アプリケーション)、アクセス制御の粒度と持続性、ネットワーク露出、運用とポリシー管理、セキュリティ保証の強さだ。目的で見ると、IAPはアプリケーションやサービスへのアクセスをアイデンティティーとコンテキストで制御するプロキシ(ゲートウェイ)と言える。ZTNAはセキュアなアクセスモデル全体を包括しており、IAPよりも広い。IAPはHTTPやHTTPSなどを中心に扱い、SSHやRDPに対応するものもある。ZTNAはどのようなプロトコルにも対応できる。IAPの粒度は「誰が」「どのアプリケーションを」「どのデバイス/コンテキストで」というもので、アクセス要求ごとに認証・認可する。ZTNAはさらに広く、アクセス中であってもコンテキストが変化したら制御を見直したり、あるデバイスの健全性が低下したらアクセスを打ち切ったりできる。

つまり、HTTP/HTTPSベースのアクセスに限られており、厳格なデバイス管理が必要でなければIAPで目的を十分に達成することが可能だ。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

守りきれないVPN、放置か脱却か? セキュリティ対策の実態調査【2025年版】

守りきれないVPN、放置か脱却か? セキュリティ対策の実態調査【2025年版】

リモートアクセスのために「VPN」が企業で広く使われている。だが、VPNはランサムウェア攻撃で最も狙われる入口でもある。企業の現場ではVPNのセキュリティをどの程度固めているのか、「脱VPN」の動向についても探った。 VPNの穴を突く大規模攻撃 botネットで実行か

VPNの穴を突く大規模攻撃 botネットで実行か

サイバーセキュリティを提供する各社の製品に対するbotネットを利用したしつこい攻撃が始まった。どのような攻撃なのだろうか。 悪用の可能性が高いVPNの脆弱性 ベンダーが大丈夫だと断言した理由は

悪用の可能性が高いVPNの脆弱性 ベンダーが大丈夫だと断言した理由は

ランサムウェアやフィッシング以外にも注目を集めているサイバー攻撃がある。VPN機器の脆弱性を狙う攻撃だ。 日本企業を狙う攻撃者 VPNの脆弱性にどう対処すればいい?

日本企業を狙う攻撃者 VPNの脆弱性にどう対処すればいい?

VPNを狙うサイバー攻撃が増している。VPNを経由してランサムウェア攻撃を仕掛けられる場合も多い。