「AIがAIを攻撃」するサイバー空間の異変とは まずEDRがやり玉に

生成AIの悪用によりサイバー攻撃が高度化して、EDRを回避する手法やシャドウAIのリスクが拡大している。このような現状に対応するにはAIによる攻撃をAIで防御して、運用を自動化する「AI対AI」の態勢の強化が必要なのだろうか。

生成AIはサイバーセキュリティの姿を大きく変え始めた。AIが攻撃し、AIが守り、AIがAIの裏をかく状況だ。

セキュリティ関連の各社がしのぎを削るなか、SentinelOneのキーマン2人が現在のトレンドの変化と同社プラットフォームの対応について語った。

2023年に「ChatGPT」をはじめとする生成AIが登場した当初は、それらがフィッシング詐欺メールの文章を不自然さのない文章に作り変えるなど、生成AIを悪用される点が問題となっていた。だが、現在では、セキュリティを取り巻く環境そのものが大きく変化している。高度化したサイバー攻撃は、EDR(Endpoint Detection and Response)を導入した組織の検知・防御体制のわずかな隙を巧みに突き、従来にも増して巧妙かつ悪質な手口へと進化している。

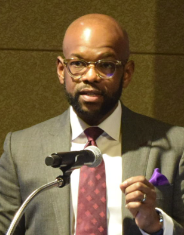

SentinelOneのプロダクトマネジメント担当シニアディレクターのハキム・ファレル氏は、「AIがビジネスのワークフローや全従業員のデスクトップに埋め込まれた」現在のIT環境で起きている新たな脅威を語った。

「AIがAIを攻撃」するサイバー空間の異変とは まずEDRがやり玉に

この2年余りで起きた最大の変化は、攻撃者自身がAIを活用し始めたことだ。同氏は、その結果として攻撃のスピードが飛躍的に高まり、手口も一段と洗練されてきていると警告する。

例えば、LLM(大規模言語モデル)を利用して動的に攻撃コードを生成したり、生成したコードを自動的に修正・最適化したりすることが可能になっている。実際に、GPT-4を利用してマルウェアを作成していた事例も確認されている。さらに、北朝鮮など国家を背景とする攻撃者が、ソーシャルエンジニアリングや窃取した開発者IDとAIを組み合わせ、より高度で巧妙な攻撃を仕掛けるケースも現れているのが現状だ。

「AIがAIを攻撃」するサイバー空間の異変とは まずEDRがやり玉に

SentinelOne Japanの伊藤俊明氏(執行役社長)は、日本国内でも2025年にEDR導入企業が攻撃を食い止められず大規模な侵害を許してしまう事例が散見されていると指摘する。その理由として攻撃者が「EDRを擦り抜ける技術」を開発して、ここ数年で実用レベルに発達してきたことを挙げる。

EDRを擦り抜ける技術は3つに大別できるという。

(1)EDRの監視プロセスを強制終了させる攻撃

(2)監視に利用される重要なシステムAPIフックを無効化する攻撃

(3)EDRの「なりすまして欺く」攻撃(プログラムの実行履歴であるコールスタックを改ざんして攻撃活動を正規のプログラム処理に見せかけるなど)

EDRを擦り抜ける攻撃以外にも、攻撃の痕跡を残さない「ファイルレス攻撃」や、OSや正規管理ツールを悪用する「環境寄生型攻撃」といった攻撃手法へのシフトも顕著だという。

そして現在、重要となっているのが、「AIそのもの」を守るという視点だ。守るべき対象は一つではない。業務において生成AIの活用が広がった結果、従業員が日常的に機密情報や業務データをAIに入力する機会も増えている。そのため、不注意による情報の入力や、攻撃者に誘導された操作によって、結果的に情報漏えいを招いてしまうリスクが高まっている。

前者は、従業員が組織が把握していない形でAIを利用する、いわゆるシャドーAIやシャドーMCP(Model Context Protocol)の利用によって生じるリスクだ。後者は、AIモデル自体を攻撃対象とする「プロンプトインジェクション」によるものだ。これは、LLMに対して不正な意図のプロンプトを入力させたり、外部の悪質なソースへの接続を誘導したりする手法を指す。

ファレル氏はこうした新しい攻撃が毎週のように生まれているとして、「機密性の高い自社データの漏えいやAPIキーやトークンなどの流出」が多発する状況に組織は危機感を持つべきであり、「新しい攻撃対象になったAIをどう守るのか」の課題に正面から向きあう必要があると説く。

SentinelOneの「AIによる攻撃をAIで守る」自律型セキュリティとは?

このような現状についてファレル氏は「AIの恩恵はリスクと表裏一体」となっているとして、「AIによってセキュリティ運用を加速するAI for Security」と「AIそのものを守るセキュリティSecurity for AI」の両方の強化が課題解決につながると話す。どちらも「人間のオペレーターに依存するのではなく、AIが自律的にセキュリティ対策を実行するAIによる統合セキュリティプラットフォームへの進化」が必要だと強調した。

SentinelOneのセキュリティアプローチのベースは「Singularity Platform」であり、その中核でセキュリティ運用の自動化を指揮するのがセキュリティ特化型の生成AI「Purple AI」だ。これをファレル氏は「AIセキュリティワークベンチ」と呼び、セキュリティアナリストの役割を肩代わりするものだと言う。

「私は当初、不正アクセスやサイバー攻撃を検知するSOCで働いていたが、インシデント調査において侵入口・侵害箇所・マルウェアペイロードの調査とレポート化に長時間を費してきた。その重労働は今ではPurple AIと『Singularity Hyperautomation』『Singularity AI SIEM』といった当社のツールによりマシンスピードで自動的に実行可能になった。セキュリティアナリストは必要のない検知データ(ノイズ)に忙殺されることなく、重要なインシデントへの対応・判断に集中できる」とそのメリットを説明した。

同社のソリューションの特徴は、異なる形式のPB(ペタバイト)級の巨大なデータを正規化してノイズを除去するパーサーの役割を負う「Observo AI」と、「Singularity AI SIEM」の統合だ。同社は2025年9月にObservo AIを買収し、Singularity Platformに統合済みだ。伊藤氏は、「これによってデータの変換・正規化と事前分析、ノイズデータの自動削除によって、データ量を最大80%圧縮できる。独自ツールやレガシーシステムからのログ取り込みが難しいという日本企業にありがちな課題も解消可能だ」と述べた。

2026年1月30日の記者発表会では、以上の背景を踏まえて開発された3つの新製品と1つのβ版製品を紹介した。

従業員向けの「Prompt Security for Employees」

Webブラウザの拡張機能などを使って、従業員がChatGPTなどの生成AIに入力するプロンプトをリアルタイムで検査できる。個人情報や機密データの入力を検知してブロックしたり、適切な利用をコーチングしたりすることで、生産性を落とさずにシャドウAIやシャドウMCPのリスクを排除する。1万5000以上のAIサイトに対応するとした。

AIコードアシスタント向けの「Prompt Security for AI Code Assistants」

生成AIを使ったコーディングツールの利用を保護して、データ漏えいを防ぐ。リアルタイムのコード脆弱(ぜいじゃく)性スキャナーを内蔵しており、AIが生成した脆弱な、または悪意ある出力を本番環境にデプロイする前にブロックする。

アプリケーションを守るための「Prompt Security for AI Applications」

自社開発のAIアプリケーションに対する攻撃を防ぐ。OWASP Top 10 for LLMなどのリスクに対応しており、悪意のある入力や危険な出力を防ぐファイアウォールのような役割を果たす。SIerなどが顧客向けに開発するAIシステムの安全性担保策としても活用を見込んでいるという。

エージェンティックAI向けβ版「Prompt Security for Agentic AI」

MCPに基づいて構築された自律型AIエージェントに対して、リアルタイムの可視化、リスク評価、ガバナンスを提供する。

さらにまだ製品化前の「早期アクセス」段階の機能として、自社開発AIアプリケーションに対する自動テスト(攻撃シミュレーション)で脆弱性対策が可能な「AI Red Teaming」も提供予定だ。

ファレル氏はSOCがどの程度成熟化しているのかを示すモデルを示した。「自律型SOC成熟度モデル」という。Level0の「手動運用」からLevel1の「ルールベースの運用」(レガシーSIEMが活躍)へと発展してきた環境が、今はLevel2の「AI支援型セキュリティ運用」に進化してきた(AI SIEMが利用可能)とした。

次世代のLevel3はトリアージや調査、対応を自律運用できる「部分的自律運用」に進化し、さらにその先にはLevel4の「高度な自律運用」のステップ(ワークフローをAIが自動定義し、新攻撃の検知ロジック生成する)へと発展する将来像を語った。

今は「部分的自律運用」可能な環境に取り組むべき時だという。セキュリティベンダー各社はAIを使う統合セキュリティプラットフォームの提供を進めている状況にあるが、「SentinelOneは単一のプラットフォーム、単一のエージェント」で設計されている点が他社とは異なると言う。

国内のセキュリティ課題と解決策

最後に伊藤氏は日本市場特有のセキュリティの弱点と対応をまとめてみせた。

古いOSを使い続けることに加え、閉域網での運用やミッションクリティカルなサーバへの負荷を懸念して、EDRの導入をためらう企業も少なくない。

「SentinelOneのエージェントは幅広いレガシーOSに対応しており、メモリ消費は極めて少なく、オンプレミス版製品も用意している」として、製造業や官公庁、通信事業者などからの引き合いで、オンプレミス版の導入が進んでいるという。

また昨今の攻撃トレンド、つまり「Active Directory狙い」のサイバー攻撃への対策として、ITDR(Identity Threat Detection and Response)への関心が高まっていると分析する。これはIDの悪用による不正アクセスや権限乱用を検知して対策しようとするコンセプトだ。EDRを擦り抜ける攻撃も、その後の特権ID奪取を食い止める多層防御の考え方が浸透してきたことで注目度が高まっている。

伊藤氏は「検知ができてもリアルタイムでの対応ができていない」現実も指摘した。これに対しては「SentinelOneの自動ロールバック機能や、24時間365日対応するパートナー企業のサービスが役立つ」と語った。EDRの導入をためらう組織はもちろん、EDR導入後も対策を擦り抜ける攻撃を懸念する組織、被害後の復旧にもフォーカスしている組織、それら全てにSentinelOneの統合された製品ラインアップが役立つと強調した。

従来は多大なコストと時間を必要としたセキュリティ運用を、こうした製品を統合的に自律的に運用する「熟練のアナリスト」としてのAI活用は、これからますますの広がりと深化を進めるに違いない。攻撃者は常に防御の隙間を探ってくる。「AI対AI」の時代に突入した組織セキュリティの攻防は、個々の製品導入・個別運用では困難になる一方だろう。どのように統合的なセキュリティを構築するのかが、いま問われている。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

99%の企業が攻撃された AIセキュリティの弱点はどこだ

99%の企業が攻撃された AIセキュリティの弱点はどこだ

Palo Alto Networksの調査によると、過去1年で99%の組織がAIシステムへサイバー攻撃を受けている。これを防ぐにはどうすればよいのだろうか。そのためにはAIを狙うサイバー攻撃の焦点を把握しておかなければならない。 AI時代にサイバーセキュリティはどう変わるか どの企業でも必要な対策のポイントとは

AI時代にサイバーセキュリティはどう変わるか どの企業でも必要な対策のポイントとは

AIを悪用した脅威やランサムウェアなど、サイバー攻撃の在り方が変化している。イー・ガーディアングループの徳丸氏はサイバー攻撃の脅威について述べ、AI時代に取るべき対処や企業が対策を施すべきポイントを解説した。 「意識低い系AIエージェント」のセキュリティリスク どう対策するか

「意識低い系AIエージェント」のセキュリティリスク どう対策するか

生成AIのセキュリティリスクを語る際は、ユーザーへの教育が重視される。では自律的に動くAIエージェントではどうすればよいのだろうか。ユーザーへの教育だけでは不十分だろう。 生成AIを使ったサイバー攻撃に弱い業界はどこか

生成AIを使ったサイバー攻撃に弱い業界はどこか

生成AIによるサイバー攻撃は認証情報を効率良く奪っているようだ。サイバーセキュリティサービスを提供する企業が121カ国を調査した結果を紹介する。