二段階認証と二要素認証、何が違い、どう危ない? 二段階認証が安全と言い切れない理由と最新の対策

二段階認証と二要素認証の違いを説明できるだろうか。よく分からないままでは思わぬ攻撃を受ける可能性がある。両者の違いと想定されるリスク、最新の認証技術がどうなっているかを整理する。

目次

- オンライン取引で「本人であること」はどう証明できるか、認証の意味と種類

- 二段階認証と二要素認証、何が違う? 安全性に違いはあるのか

- 二段階認証、本当は一段階の可能性も? 決済に二要素認証が必須なワケ

- 決済じゃなくても心配、業務アプリの認証に潜むリスクを解消するヒント

- 世の中からパスワードは消えるべき、“ユーザーに意識させず認証”は可能か

オンライン取引で「本人であること」はどう証明できるか、認証の意味と種類

スマートフォン決済サービス「7pay」不正アクセス問題と併せて耳にすることが増えた「二段階認証」。同事案についての説明は省くが、認証について改めて考えるきっかけを与えてくれたことは間違いない。特に今後、スマートフォンを使ったキャッシュレス決済が一般化したとき、こうした「本人であること」を証明する技術への知識が不足すると思いがけないリスクを抱える可能性もある。そこで本稿では、二段階認証と、類似の概念と思われやすい「二要素認証」(または多要素認証)の違いやそれぞれのリスク、対策技術の例を見ていく。

IT分野における認証とは、コンピュータやサービスを利用する際に対象の本人性や真正性を確認するための行為を意味する。ログイン時のID/パスワード入力が代表例だ。IDはユーザーを表す識別情報で、例えば自分の名前やメールアドレス、エイリアスなどを使うことが多い。一方のパスワードは、IDの持ち主が本当に本人であるのかを証明するための情報で、IDの登録と一緒に設定する。

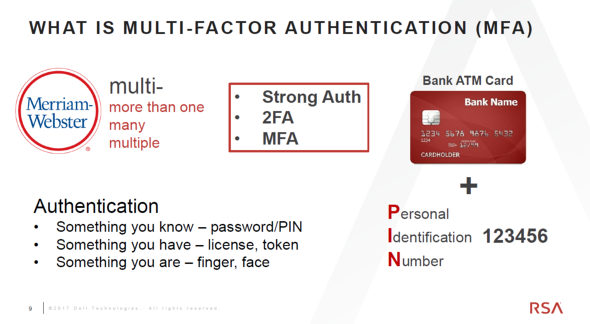

認証は、一般的に3つの要素を用いた方式がある。

- 知識認証

- 所有物認証

- 生体認証

(1)知識認証とは、IDの持ち主のみが知っている/記憶している情報を用いた認証を指す。パスワードやPINコード、スマートフォンでよく使われるパターン認証などが該当する。(2)所有物認証は、本人のみが所有する「物」を使った認証で、パスワードを生成するハードウェアのセキュリティトークン、ソフトウェアを購入した際に付帯するライセンス番号などを指す。(3)生体認証は、指紋や顔など、本人の身体的特徴を利用した認証だ。

大半のサービスは、IDとパスワードの知識認証のみか、さらにもう1つ認証方式を追加するか、ユーザー自身が追加可能な方法でセキュリティ強化を図っている。だが、ここで留意すべきは、2つ目の認証が「何」かだ。つまり二段階認証なのか、それとも二要素認証なのかだ。

二段階認証と二要素認証、何が違う? 安全性に違いはあるのか

二段階認証は、2つの段階を経て本人確認を行う認証を意味する。このとき、認証に使う「要素」は1つだ。例えば、IDとパスワードを入力後(知識認証)、本人確認のために秘密の質問の入力(知識認証)を求めるようなものは全て二段階認証だ。

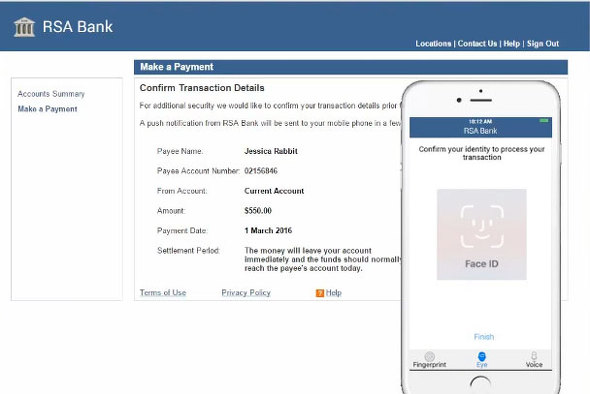

一方の二要素認証は、上記(1)〜(3)に挙げた認証の要素3つのうち、2つを組み合わせる認証を指す。例えばオンラインバンキングの認証をイメージすると分かりやすいだろう。IDとパスワードを入力(知識認証)した後で、事前に郵送されたハードウェアトークンで生成したワンタイムパスワードを入力する(所有物認証)ようなものが該当する。ちなみにクレジットカードの裏に書かれたCVC(カード確認コード)は、あくまでも使用するカードが本物かどうかを「確認」するための作業であり、認証作業としてカウントされるものではない。

二段階認証、本当は一段階の可能性も? 決済に二要素認証が必須なワケ

ここまで見ても、二段階認証でも問題ないように見えるかもしれない。だが例えば「IDとパスワード」+「秘密の質問」の組み合わせを考えたとき、認証としては比較的弱い可能性がある。その理由は次の通りだ。

例えば前述で例に挙げた「IDとパスワード」+「秘密の質問」の場合、パスワードは漏えい事件などで流出したり、あるいは既に知らないところで流出済みの可能性があるし、秘密の質問も「母親の旧姓」や「通っていた小学校」をTwitterやFacebookなどのSNSでで投稿したことがあれば、誰もが知るところに情報が公開されているかもしれない。そもそも、WebブラウザにIDとパスワードを保存している人が多いことを考えると、秘密の質問を入力させる二段階目があったとしても実質的には「一段階」認証だと考えてもよいかもしれない。

この他の方法としては、「Google Authenticator」や「Microsoft Authenticator」といったスマホアプリを追加の認証で使うこともある。知識認証と所有物認証の組み合わせとしてはセキュリティ強度が高いといえる。だが、PCでID/パスワード認証(1要素目)をしてから、スマホアプリで生成されたパスワードで認証(2要素目)を行うのであれば二要素認証としてカウントできるが、スマホのWebブラウザで、しかもWebブラウザ保存のID/パスワードで認証してからスマホアプリ生成のパスワードを入力するケースでは、スマホの1要素で完結している点から、ただ「”一段階」認証と言えなくもない。

スマホを紛失した、または盗難に遭って第三者の手に渡ったとき、何も特別な情報がなくてもサービスなどにログインできてしまい、認証の意味がない。そもそも、認証で何を守りたいのかという根本的な問題を自問すれば、これらの手法では何も守られないことが分かるだろう。

こうしたリスクを考えると、「認証は少なくとも二要素を設定することが必須」とされる理由が分かるだろう。二要素認証の実現が難しいかというとそうではない。

例えば先にリスクの例としてあげたスマートフォンのWebブラウザでID/パスワード認証をするケースでも、指紋認証や顔認証を組み合わせれば二要素認証を実現できる。実際、欧州の「PSD2」(EU決済サービス指令 第2版:決済の安全性・安定性の向上、利用者保護、決済サービス市場の効率化などを目標にまとめられたもの)では、本人認証について「知識、所有物および生体認証など2つ以上の要素を使用したもの」と定義しており、いずれかの要素が違反していた場合も他の要素の信頼性が損なわれないよう設計する必要があるとし、決済業界に高度なセキュリティ対策の実装を求めている。

決済じゃなくても心配、業務アプリの認証に潜むリスクを解消するヒント

では、社内でPCや業務アプリケーションなどにログインする際の認証(B2E:Business to Employee、社員向けサービス)はどうだろうか。RSAの製品部門VP、Grant Geyer氏は「ID/パスワード認証に加えて、“ふるまい”というもう1つの要素を追加して設計するのが最良」と語る。

「出社した社員が、どのセグメントのどのPCから業務アプリケーションにログインして作業しているのか、何時にどのファイルサーバのデータにアクセスしたのか、外部サービスのクラウドストレージにどのファイルをアップロードしたのかは、ログの監視と記録で把握でき、定常状態監視することで、その社員の普段の行動(=ふるまい)が見えてくる」。

同社のソリューション「RSA NetWitness Platform」は、ログやエンドポイントなどを総合的に監視し、脅威を検出し、正常時と外れる行動が検知されれば、アラートを上げて不正アクセスの有無をチェック、すぐに食い止めることが可能という。

この「ふるまい」という要素は、オンラインバンキングなどのB2Cでも採用されている。Webブラウザ、デバイス情報などの各種要素を、リスクスコアや機械学習モデルを使ったリスク指標で分析する方法を採るところもある。さまざまな情報を分析して不正ユーザーの可能性を判断、秘密の質問への回答を要求するといった施策を採る。例えば東京からログインしてサービスを利用したユーザーが、1時間後にブラジルからログインするのは通常ではあり得ない挙動だ。こうしたアクティビティーをバックグラウンドでチェックして、認証や何らかの本人確認を追加で実施する。RSAの場合は「RSA Adaptive Authentication」がその機能を持つ。

「B2Eは常時監視、B2Cではログイン時点の状況をリスクスコアなどで判定するので、仕組みとしては異なるが、ふるまいを見ていることは共通している。ユーザーが意識する必要のないところでセキュリティが担保される仕掛けだ」(Geyer氏)

世の中からパスワードは消えるべき、“ユーザーに意識させず認証”は可能か

このような「ユーザーが意識する必要のないところでのセキュリティ」が、今後の認証の在り方において必須要件とGeyer氏は断言する。

本稿で取材したRSAの場合は、システム側で検証可能な全ての要素をチェックして「本人性」を確認しながら、ユーザーには何ら特別なアクションをさせないというコンセプト「アイデンティティー保証」を提唱している。

本人性に疑いが生じない限り、または機密情報にアクセスを要求するといった特殊事項でない限り、ユーザーはありのままの状態で透過的に認証される。その鍵となるのが、生体認証とふるまいベースの認証だ。

「ハードウェアのセキュリティトークンやソフトウェアトークン、パスワードはいずれ廃れる。むしろパスワード入力は世の中から消えるべきだ」。そう述べるGeyer氏は、現在RSAでは、ユーザーがPCに近づくと所持するデバイスや生体認証などをトリガーにロックが解除され、ある一定距離から離れるとロックされるという、近接型認証のための機械学習を組み合わせた自動認識テクノロジーを特許出願中だと説明する。セキュリティと利便性のバランスをとる観点からも、近接型認証はこれからの認証において重要な要素になるだろう。

ありのままの自分であることで認証される未来は、それほど遠くないかもしれない。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

パスワード不要の認証技術「FIDO」とは何か?

パスワード不要の認証技術「FIDO」とは何か?

本人確認手段として長らく用いられてきた「ID/パスワード」に限界が訪れている。では、パスワードに替わる手段とは? その有力候補として高い注目を集めているのが「FIDO」だ。 入退室管理システムは、東京五輪で対策必須?

入退室管理システムは、東京五輪で対策必須?

相次ぐ異物混入事件や内部者による情報漏えい事件。情報システムだけでなくファシリティ面も含めたトータルセキュリティ対策が必須となった。 実際に成功した攻撃の85%はよく知られた脆弱性のトップ10を悪用

実際に成功した攻撃の85%はよく知られた脆弱性のトップ10を悪用

ベライゾンが約10万件のインシデントを分析した調査報告書を発表。攻撃の85%は、長年にわたってよく知られている脆弱性を悪用したものだった。