Microsoft Azure ADとAzure AD Premiumの違いとは? 導入企業が注目する機能6選

Microsoft 365のIDaaS(IDentity as a Service)である「Microsoft Azure Active Directory」。クラウド型ユーザー認証基盤として知られるが、Azure ADの他にもAzure AD Premiumという上位サービスも存在する。互いに何がどう違うのか。

ユーザー部門はあまり意識することはないだろうが、IT部門にとって「Microsoft 365」の重要なサービスとなるのが「Microsoft Azure Active Directory」(以下、Azure AD)だ。Azure ADの機能で身近なものと言えば、Microsoft 365のユーザー管理やユーザー認証だろう。Microsoft 365にはメールアドレスやパスワードを用いてサインインするが、そのユーザー情報やパスワードを管理し、認証する役割を担うのがAzure ADだ。

一見すると地味なサービスにも映るが、Microsoft 365の活用において重要な機能を備え、「Microsoft 365 Business Premium」や「Microsoft 365 E3」およびE5には、さらに多機能な「Azure AD Premium」という上位サービスが含まれる。Azure ADによって、Microsoft 365の利便性や安全性を高め、さらにはユーザー管理を簡便化する。実際、テレワークシフトに伴ってMicrosoft 365の活用を推進した企業の中には、セキュリティや管理の面からも高機能なAzure AD Premiumを含む上位プランへの変更、検討が進んでいるという。

一方で、Azure ADでは何ができるのか、特にAzure AD Premiumの機能をまだ十分に知らないユーザーもいる。そこで連載4回目となる本稿では、Azure ADおよびAzure AD Premiumの違いや、特にユーザーが興味、関心を持つ機能をいくつかピックアップして、紹介する。

ここからは、Azure ADおよびAzure AD Premiumで利用できる機能のうち、Microsoft 365を導入する企業が特に興味を持つ6つの機能を紹介する。

1.2020年に強化されたAzure ADのSSO機能

企業におけるクラウドサービスの利用が一般的となり、複数のクラウドサービスを併用するケースも珍しくなくなった。そこでユーザーを悩ませるのが、クラウドサービスの利用に必要なIDやパスワードの管理だ。複数のクラウドサービスを併用する企業において、IDとパスワードを一元化できたら従業員にとって得られるメリットも大きい。こうしたシングルサインオン(以下、SSO)の仕組みをAzure ADで実現できる。

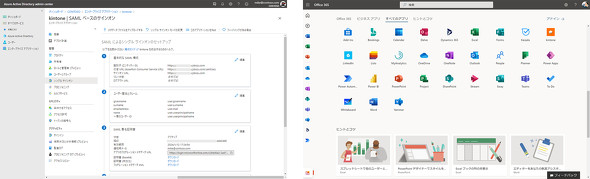

Azure ADによって、現在多くのクラウドサービスで提供されているSAML認証やフォーム認証を用いたSSOの仕組みを実現できる。国内のクラウドサービスでも「kintone」や「desknet's NEO」「Money Forward」など数多くのサービスが、標準機能またはオプション機能でAzure ADと連携したSAML SSOをサポートしている。

Azure ADのSSOによって、ユーザーはMicrosoft 365にサインインするだけで、企業で契約している他のクラウドサービスにもアクセスでき、さらにはMicrosoft 365で提供される多要素認証によってより安全に利用することも可能になる。

実はあまり知られていないが、2020年にMicrosoftからSSOの機能に関して大きな発表があった。従来はPremiumではないAzure ADでは、SSO先として設定できるクラウドサービスが最大10個までであり、SSO先の対象となるクラウドサービスの種類も限られていた。それが2020年4月30日の発表で、全てのAzure ADで無制限にSSOを構成し、利用できるようになった。「Office 365 E1」やE3、E5など、Azure AD Premiumが含まれていない契約であっても利用できるようになったため、ぜひ一度利用してみてほしい。

2.VPN不要でオンプレミスのWebアプリに接続する「アプリケーションプロキシ」

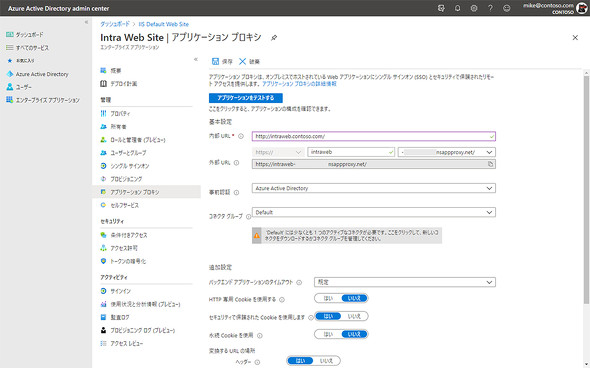

もちろん企業で利用する業務システムはクラウドサービスだけではないだろう。社内やデータセンターのサーバで運用するオンプレミスのWebアプリケーションもあるかもしれない。Azure AD Premiumの機能「アプリケーションプロキシ」によって、VPNで接続しなくても社外からオンプレミスのWebアプリケーションに接続することを可能にする。

この機能を利用するためには、Azure AD Premiumでの設定の他に、社内にアプリケーションプロキシコネクターをインストールした「Windows Server」を構築しておく必要がある。アプリケーションプロキシコネクターは、可用性を高めるために冗長構成を取ることもできるため、要件に応じて検討したい。

社外からアクセスする際には、Azure ADで設定する社外アクセス用のURLを用いる。アクセスの際は、Azure ADの認証が必要になり、その際は多要素認証を利用することもできる。アプリケーションプロキシによって社外から接続できることを確認した後は、アプリケーションが正常に利用できるかどうか、しっかりと動作確認を行おう。

3.Microsoft Teamsの非アクティブグループを自動削除する「有効期限」

Microsoft Teamsの利用が広がってチームの数が増えてくると、使われていないチームも増え、管理に頭を悩ませることもあるだろう。Azure AD Premiumには、そうした使われていないチームを検出し、自動的に削除する機能がある。

Microsoft Teamsでチームが作成されると、それにひも付くMicrosoft 365グループがAzure ADに作成される。そのグループに対してあらかじめ有効期限を設けておくことができるのだ。もちろん、利用されているチームやグループが削除されては困る。そうしたことを防ぐために、チームのチャネルにアクセスがあったり、共有されたファイルが利用されたりしているチームに関しては、自動的に期限が延長される仕組みになっている。また、削除されたMicrosoft 365グループについても、削除から30日以内であれば復元が可能だ。

4.安全性と利便性を両立させる「条件付きアクセス」

さまざまなアプリケーションをAzure ADと連携させた場合、安全性が求められるが、安全性を考慮するあまり、従業員に不便な思いをさせることがあっても困る。例えば、Microsoft 365の利用の際、多要素認証を用いて安全性を高めようと、IT部門が管理するデバイスしか接続できない社内LANからの利用にも全て多要素認証を強制したのでは、ユーザーにとって不便だ。しかし、やはり社外からの利用では多要素認証を強制したい場合もあり、場合によっては接続をブロックしたいこともある。そうしたユーザーが利用する場所やデバイス、アプリによって、アクセスをブロックしたり、多要素認証を強制することでリスクを軽減したりするための機能が「条件付きアクセス」だ。

デバイスやその状態、アプリによって制限をコントロールしたい場合、「Microsoft Intune」によるデバイス管理が必要となる。さらに、最上位の「Azure AD Premium P2」ライセンスでは、MicrosoftのAI(人工知能)によって自動検知されたセキュリティリスクの高い不審なサインインをブロックすることも可能だ。例えば、日本からアクセスした直後に海外からのサインインが検知された場合、これは物理的に不可能な動作であるためブロックするといった具合だ。

5.セキュリティグループの作成、管理を簡便化する「動的グループ」

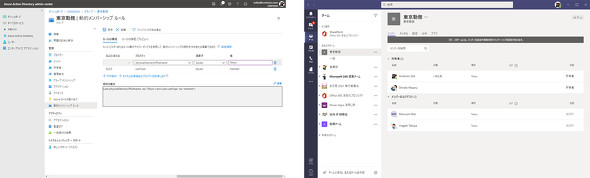

Microsoft 365を利用していると、Azure ADのセキュリティグループでファイル共有の権限設定を行うこともあるだろうが、部署や役職ごとにセキュリティグループを作成し、メンバーを管理するのは大変な作業だろう。Azure AD Premiumの「動的グループ」によって、ユーザーの部署や役職、職場や住所などの属性に応じたセキュリティグループや、Microsoft 365グループのメンバーを自動管理することが可能となる。

作成するMicrosoft 365グループは、「Microsoft Teams」のチームと関連付けて利用することもできる。部署や役職、勤務地ごとのチームを作成しても良いだろう。新しいメンバーが追加されたり、人事異動があったりした場合でも、ユーザーの属性さえきちんとメンテナンスしておけば、グループのメンバーとして自動的に追加や削除がされるので作業の漏れを少なくすることができる。

6.利用しているサービス、アプリを一覧表示する「マイアプリポータル」

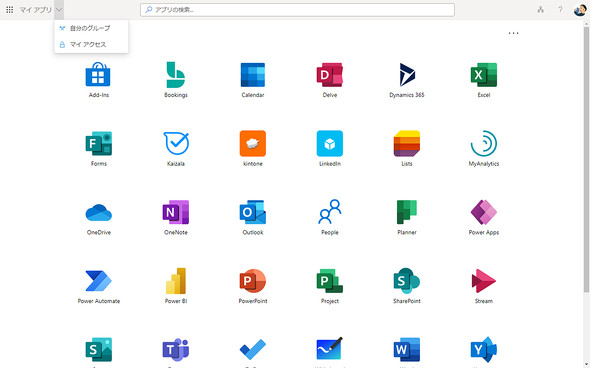

Azure ADと連携するクラウドサービスやアプリケーションが増えてくると、どのサービスが利用できるのかを覚えきれなくなることもあるだろう。そうしたときに役立つのが「マイアプリポータル」だ。マイアプリポータルにアクセスすることで、自身が利用できるアプリを一覧で確認することができ、ここから直接アクセスすることもできる。その他、自身が参加するグループの確認や管理もできる。Azure ADの活用が進むと重要となってくるものだろう。

Azure ADを利用することでさまざまなクラウドサービスをSSOで利用できるようになり、さらにAzure AD Premiumを利用することで利便性と安全性を高めることができる。こうしてAzure ADが企業のクラウドサービスの利用において重要な立ち位置となればなるほど、障害発生時の影響が大きくなることは否めない。現在、Azure ADのSLA(サービス品質保証)によって保証されている稼働率は99.9%であるが、Microsoftは2021年4月1日に99.99%まで引き上げる方針を発表している。MicrosoftはAzure ADを重要なサービスとして捉えており、今後も投資が継続されるサービスであろう。Microsoft 365の活用計画に、Azure ADの活用もぜひ加えてみてはどうだろうか。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

Microsoft TeamsはWeb会議だけじゃない Power Platformでここまで便利に、現場でできるTeams改造術

Microsoft TeamsはWeb会議だけじゃない Power Platformでここまで便利に、現場でできるTeams改造術

チャットやWeb会議などユニファイドコミュニケーションツールとして印象が強い「Microsoft Teams」だが、Power Platformとの連携強化により、活用の幅をさらに広げられる。連載3回目では、Teamsを業務ツールに変えるカスタマイズ術について解説する。 Teamsを使い倒せ これでZoomを追い抜くか? 知っておきたい6つの追加機能

Teamsを使い倒せ これでZoomを追い抜くか? 知っておきたい6つの追加機能

コロナ禍でWeb会議の実施数は大幅な伸びを見せ、コラボレーションツールの利用も進んだ。Microsoft 365に含まれる「Microsoft Teams」もそのうちの一つだ。2020年にMicosoftはTeamsの機能強化を発表した。そのアップデート内容を一つ一つ見ていく。 こんなはずじゃ……と後悔しないために知っておきたい「Office 365」導入成否の分岐点

こんなはずじゃ……と後悔しないために知っておきたい「Office 365」導入成否の分岐点

本連載では、これまで数々のOffice 365の導入に関わってきた“マイスター”が、Office 365の導入から運用において多くの企業が踏んできた“失敗ポイント”を解説するとともに、成否の分かれ目はどこにあるかを紹介する。 「Office 365離れ」はなぜ起こる? 導入のプロが語る利用促進の成否の分岐点

「Office 365離れ」はなぜ起こる? 導入のプロが語る利用促進の成否の分岐点

数々のOffice 365の導入案件に関わるマイスターは、Office 365導入後もユーザー企業から相談が絶えないという。それは、ツールの定着に関する悩みだ。なぜこうした相談が多く寄せられるのか。またOffice 365から「Microsoft 365」への突然の名称変更についてもコラムで詳しく解説する。 Microsoft Teamsの“チーム乱立”を防ぐには? Office 365の運用ルール作りにおける成否の分岐点

Microsoft Teamsの“チーム乱立”を防ぐには? Office 365の運用ルール作りにおける成否の分岐点

従業員の自由を奪うことなくOffice 365をの機能を業務に適用するにはガバナンスをどう考えればいいか。今回は、Microsoft Teamsのガイドラインを例に挙げ、Office 365の運用ルール作りのポイントを紹介する。